「ワナクリプト(WannaCrypt)」大規模感染中、NSA産のランサムウェア×ビットコイン

KNNポール神田です!

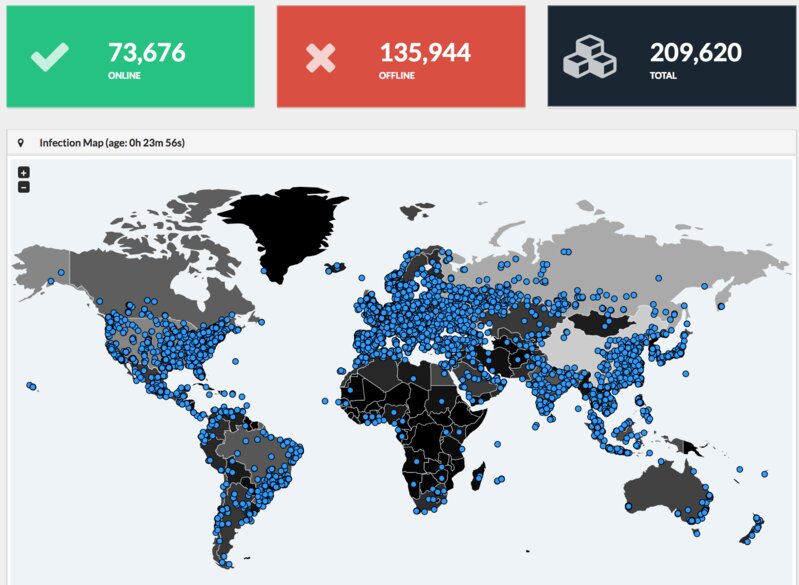

米国家安全保障局本部(NSA)から漏洩したと言われるランサムウェア(身代金要求型ウィルスRansome身代金とマルウェアウイルスを組み合わせた造語)の「ワナクリプト(WannaCrypt)」の亜種が世界的に猛威を奮っている。

週明け、日本でもメールに注意

今回、攻撃に使われて世界各地で被害が出ているのは、「WannaCry」(泣きたくなる)と呼ばれる新種のランサムウェア。情報セキュリティー会社トレンドマイクロによると、4月以降、メール本文などに書かれたアドレスをクリックすると感染する手口で全世界に拡散した。欧米のほか日本や台湾、インドなどでも攻撃の痕跡を検出しているという。マイクロソフトの基本ソフトウェア(OS)「ウィンドウズ」で、複数のパソコンや機器の間でファイルを共有する機能に弱点があり、そこを突かれたとみられる。デロイトトーマツサイバーセキュリティ先端研究所の岩井博樹主任研究員は「日本で大きな被害が確認されていないのは、週末に入っていたことも一因では」とした上で、「週明け、メールなどの取り扱いには、十分に気を付ける必要がある」と指摘する。

何よりも、一度感染してしまうと、身代金を「ビットコイン」で支払わないと書き換えられたファイルが、回復(復号化)できない。しかも、この24時間で日本でも猛威を奮っていることが確認できる…。今すぐにWindowsユーザーは、アップデートで対応することだ。

https://intel.malwaretech.com/botnet/wcrypt/?t=24h&bid=all

身代金を要求するランサムウェアの自衛手段は、必ず『ウィンドウズ』をアップデートすること

https://news.yahoo.co.jp/byline/kandatoshiaki/20170514-00070941/

MS17-010 の適用 ※SMBv1を無効化して外部からのTCP445を閉じる

https://blogs.technet.microsoft.com/jpsecurity/2017/05/14/ransomware-wannacrypt-customer-guidance/

ランサムウェア×ビットコインによる足のつかない身代金要求手法

何よりも、今回のランサム(身代金)ウェア「WannaCrypt」の巧妙なのが、リモートモードを使い、Windowsのファイルのコードを書き換え、ファイルをすべて暗号化ロックし、解除用の鍵と引き換えの身代金300ドル以上を要求するメッセージを表示する。すでに、日本語バージョンも用意されているので、日本にも被害が及ぶことが想定される…。

Microsoft Windows 製品のSMBv1(サーバー メッセージ ブロック 1.0)サーバーに、リモートより任意のコードが実行可能な脆弱性(MS17-010)及び、その脆弱性を利用する攻撃コードが発見されました。本脆弱性は、「Shadow Brokers」と名乗るグループによって公開された、米国家安全保障局(NSA)が使用したとする攻撃コードの中の一つである「EternalBlue」が悪用する脆弱性で、本脆弱性が存在するターゲットに対して同コードを使用し、ターゲットを「DOUBLEPULSAR」と呼ばれるリモートから任意のコードが実行可能なバックドアに感染させる攻撃を観測したとの報告もあります。

出典:Microsoft Windows 製品のSMBv1 サーバーの脆弱性により、リモートから任意のコードが実行可能な脆弱性(MS17-010)に関する調査レポート

身代金は、ビットコイン300ドル以上で支払え!

そして、ランサムウェアの身代金の支払い方法が、「ビットコイン」でのみ受け付けているということも巧みだ。ブロックチェーンのビットコインを使うことによって、まったく足が着くことなく身代金を犯人側は入手できることだ。また支払いが確認された時点で複号化のプログラムを開始するそうだが、復号化が成功しているかどうかは現在未確認だ。

何よりも巧妙なのが、一度、暗号化されたファイルは、暗号化したプログラムでないと複号化できないところだ。テストで復号化できることを確認させ支払いを要求するのも巧みだ。身代金要求された時点で、すでに政府も警察も、誰にもファイルを回復することはできない。しかも金銭授受としてのビットコインを使うことによって、完全自動化された身代金要求が世界的に可能ななのだ。一度、ランサムウェアに潜入されたPCであれば、ウィルスを常駐させ潜伏させておくこともできるから、別の手口でネット経由で時限爆弾のように、ビットコインを毎年、要求することも不可能ではない。いますぐに、パッチプログラムで自衛するしかないのである。そして、一度ランサムウェアで潜入されたPCは、新しいPCに感染しないように、データ移行して自衛しなければならないだろう。何よりも、プログラムは、常に悪いハッカーであるクラッカーに狙われているので最新のアップデートで自衛するしかないのだ。しかし、なぜ?こんなにも、悪意あるプログラムが流通してしまうのか?その原因が米国家安全保障局NSAにあったというから問題なのだ。

約一年前の悪夢が蘇える。NSAハッカー VS シャドーブローカーズ

2016年8月 EquationGroup(イクエージョングループ)」米国家安全保障局(NSA) VS 「シャドーブローカーズ」はシャドーの勝ちとなった!国民監視ツールとしてのハッキングツール「エクストラベーコン」の米国家安全保障局(NSA)の独り占めは、結果として、シャドーブローカーズにハッキングされ、公開されてしまった。それによってか、「ワンナクリプト(WanaCrypt)」の亜種が、国家どころか世界中をピンチに陥れる結果を招いた。NSAの国民情報収集ツールの存在そのものが問題だった。

米政府は流出したとされるファイルの信ぴょう性を認めていないが、NSAの元ハッカーら情報セキュリティーの専門家は、本物という意見で概ね一致している。事実、それらのファイルには、米通信機器大手シスコシステムズ製のルーターのネットワーク上の脆弱さを突いて、修正プログラムが普及する前に攻撃を仕掛ける「ゼロ攻撃」を可能にする「エクストラベーコン」と呼ばれる暗号鍵も含まれていた。

2013年にNSAが極秘裏に大量の個人情報を収集していることを暴露して訴追され、ロシアに亡命中の米中央情報局(CIA)の元職員エドワード・スノーデンによると、以前にもNSAのサーバーは外国のハッカー集団によるサイバー攻撃を受けたことがあった。ただしNSAを攻撃したハッカー集団がその事実を公表したのは、今回が初めてだ。もしNSAでさえ自らのハッキングツールを守れないなら、専門家でないFBIやCIAが「裏口」をハッカーたちから守れるだろうか。ハッカーたちにばれてしまえば、彼らはその裏口から数百万という他のユーザーのアカウントに侵入するだろう。

シスコシステムズのルーターの脆弱性をNSAが指摘することなく、大量の個人情報を収集するハッキングの為に活用されていたら、そして、それが、逆にシャドーブローカーズらに乗っ取られ、利用されたという見方もできそうだ。

元NSA職員エドワード・スノーデンの映画『スノーデン』の悪夢に悩む日本のインフラ

2017年1月27日に公開された映画「スノーデン」では、元NSA職員エドワード・スノーデンが、横田基地勤務時代にデルの社員として、スパイプログラムを国内インフラに仕込んだという証言が映像化されている。日本が同盟国でなくなった時に、それらをアメリカが作動させ、国内インフラをストップさせることができる。映画では、日本の電力を停めてしまうというシーンが描かれている。「日本はアメリカの同盟国ではなく、アメリカの人質である」というオリバー・ストーン監督は言う。

https://www.youtube.com/watch?v=MJhWmf9j_Ew

IWJの岩上安身氏によるオリバー・ストーン記者会見

しかし、これが、今回と同様に、もしNSAがハッキングされ、クラッカー達が、日本のインフラを制御できるランサムウェアとして実行してきたらどう対処すればよいのか?…。もはや、北朝鮮のミサイル以上の社会的損失を被ることだろう。そして、日本側はこれに対して何も対応できない可能性を持っている。これは、単なるウィルスソフトの感染問題などではなく、国家間のインフラや経済、金融、交通、病院、企業、学校、すべてを巻き込んだサイバーテロへの対策が急務だと思う。万一、いや、日本でサイバーテロが起きた場合どこの部署が対応するのか?警察?自治体?金融庁?経産省?文科省?自衛隊?そして、専門の部署は?横断的に判断できる閣僚は果たしているのか?そろそろサイバーセキュリティに強い政治家から、セキュリティ関連の省庁を真剣に設置しなければならない時期に差し迫っていると思う。

内閣サイバーセキュリティーセンターNISCは、4月26日以降なにも、今回の世界的な危機に関して、国民に警鐘を一切与えていない。