スターバックスでクレジットカード不正利用:二要素認証なしとカード追加が弱点に

スターバックスでクレジットカードの不正利用事件が起きました。会員サイトに不正ログインされ、登録されていたクレジットカードからお金をチャージされ店頭でコーヒー豆などを買われた被害です。事実関係と不正利用の原因をまとめます。

5件・約18万円被害だが住所・氏名・電話番号が閲覧された可能性あり

スターバックスの会員サービス「My Starbucks」に不正ログインがあり、登録されていたクレジットカードが不正利用されたことが10月24日に発表されました。スターバックスジャパン広報への電話取材を元に、事実関係をまとめておきます。

●スターバックス・クレジットカード不正利用の経緯(10月25日13時の電話取材)

・10月16日に最初の不正利用(17日に利用者からの問い合わせでスターバックス側が把握)

・被害が確認できたのは10月16日から18日にかけての3日間

・5アカウントが5店舗で不正利用された

・購入されたものはコーヒー豆・タンブラー・マグカップなど。換金されやすい商品が主に買われていた

・会員サイト「My Starbucks」に不正ログインがあり、登録されていたクレジットカードからスターバックスカードにチャージが行われて店頭で使われた

・その他に十数件の不正ログインの疑いがある(クレジットカードの不正利用はないが不正にログインされた可能性のある件数)

・情報流出の形跡は把握していないが「住所・氏名・電話番号」が閲覧された可能性はある。クレジットカード番号は一部を除きマスクされているため閲覧されていない

報道では「情報が外部に流出した形跡はない」とされていますが、筆者が実際にスターバックスの会員サイトにアクセスしたところ、住所・氏名・電話番号はマスクなしで表示されていることを確認しました。

犯人はID・パスワードで不正ログインできていますから、住所・氏名・電話番号が見られる状態にあったわけです。広報によれば「流出の形跡はないが閲覧された可能性はある」とのことで、住所・氏名・電話番号が犯人に知られた可能性があります。

犯人の手口は「パスワードリスト型攻撃」か

被害としては小規模ですが、クレジットカードからの不正チャージが行われたのは深刻な問題と言えるでしょう。

手口は「パスワードリスト型攻撃」だと思われます。過去に他で漏れているメールアドレス・パスワードがリストとして出回っており、犯人はそれを入手してスターバックス会員サイトで試し偶然あたったものを不正利用するという流れです。

パスワードリスト型攻撃はここ数年大きな被害を出しており、クレジットカード・航空会社・家電量販店・携帯電話会社・オンラインゲーム・SNSなどで繰り返し被害が出ています。セブンイレブンの7Pay不正利用事件でも、会社側はパスワードリスト型攻撃ではないかと発表しています(参考:7payクレジットカード不正利用:第三者乗っ取りがあり得る致命的な2つの弱点)。

パスワードリスト型攻撃の原因は、ユーザーの「パスワード使い回し」です。パスワードを覚えられないからと同じパスワードを複数の場所で使い回してしまう結果、このような不正ログインの被害に遭ってしまうのです。私たちはパスワードを一つ一つ別のものにしなくてはなりません。

ただしこれだけパスワードリスト型攻撃が多発すると、企業側の防衛策も必要です。スターバックスの会員サイトの状況をまとめておきます。

二要素認証がなかった

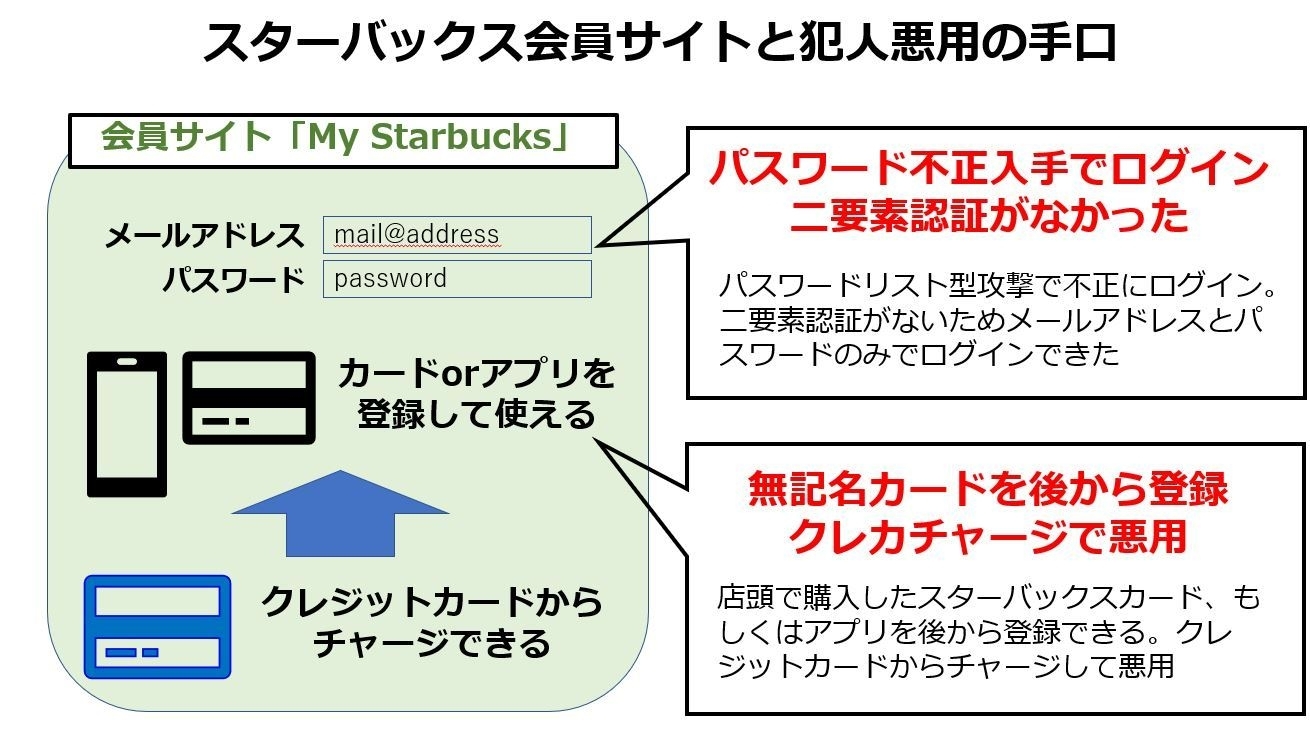

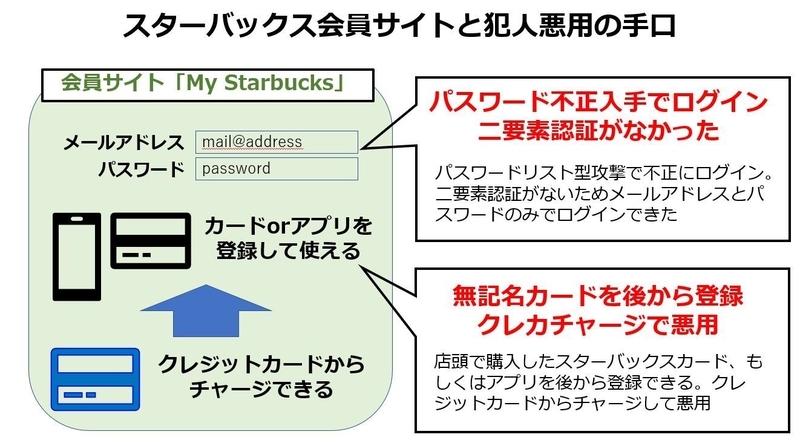

スターバックス会員サイトとスターバックスカードのしくみをまとめたのが下の図です。

スターバックスカードは店頭で売られているチャージ式カードで、会員サイト「My Starbucks」に登録することでポイント(スターバックスリワード)が貯まる・クレジットカードチャージが可能などの機能があります。クレジットカードを登録すれば自動チャージできる便利なサービスです。

ただし残念ながら二要素認証のしくみがありませんでした。二要素認証とはID・パスワードの他に、二つ目の要素で本人確認するしくみです。二つ目の要素としては、SMS(ショートメール)でスマホ端末の所有を確認するなどのしくみが一般的です。

クレジットカードを登録できる重要なサービスなので、二要素認証を導入するべきだったでしょう(なおMy Starbucksではパスワード変更時に「秘密の質問」を入力させる二段階認証はあります。ただしクレジットカード関連では利用されていないほか二要素認証にはなっていませんでした)

物理カード・アプリを登録できるところも弱点に

犯人は店頭で不正利用していますが、それができたのは会員サイト上で物理カードなどを追加できる点にあります。

スターバックスの会員サイトでは、複数のスターバックスカードを登録できます。店頭で無記名のカードを買ってサイト上で登録すれば何枚でもカードを持てるのです。

またアプリで支払うことも可能です。2015年からおサイフケータイ(Felica)を使った非接触決済に対応しており、おサイフケータイに対応できるスマホならアプリだけで購入できます。このアプリも後から追加できるのです。

これらがクレジットカードのチャージに紐付いていることが重要な点でした。犯人にしてみれば物理カードを店頭で入手するなどの方法で、簡単にチャージできてしまうわけです。

この問題は他社でも起きています。ドラッグストアで起きたポイント不正利用事件では、店頭で入手できる無記名カードをサイト上に登録することで不正利用されました。また大手家電量販店のポイント不正利用でも、スマホアプリを利用したものだと報道されています。

このように「不正ログイン」+「無記名物理カード登録orアプリ登録」は犯人が狙いやすいターゲットになっています。このしくみがあるサービスは今すぐ二要素認証などの安全対策を取るべきでしょう。

スターバックスジャパン広報に「二要素認証の導入の予定は?」と聞いたところ「それも検討しながら今後セキュリティを強化していく」とのことでした。

私たちはパスワードの見直しを

このように企業側の防衛策に甘い点はあるものの、根本的には私たちが「パスワードを使い回さない」ことが大切です。

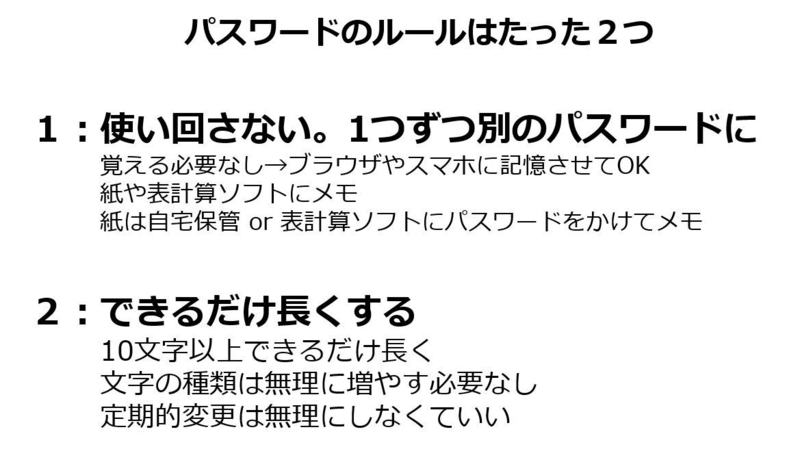

改めてパスワード管理の原則をまとめました。

原則はたったの2つで「使い回さない」「長くする」です。パスワードは覚えようとすると単純なものになりがちなので、覚えずにブラウザなどに記憶させるか紙にメモするといいでしょう。紙にメモすること自体にもリスクがありますが、使い回す方がずっとリスクが高いのです。

なおスターバックスジャパンの公式発表では「パスワードは定期的に変更を」と呼びかけられていますが、この対策はおすすめできません。定期的変更をしようとすると単純なパスワードになってしまうためです。以前はパスワード定期変更が呼びかけられていましたが、現在では政府の広報サイトやIPA(情報処理推進機構)でもパスワード定期変更の呼びかけはされなくなりました。

無理に定期的変更をせず、「使い回さない」「できるだけ長い」パスワードにしてください。