進化するフィッシング攻撃。従来のフィッシング攻撃対策の常識がむしろ被害を拡大させる。

企業や個人を狙うフィッシング攻撃が急速に進化を遂げている。従来の古いフィッシング攻撃対策の常識がむしろ被害を拡大しかねない。最近の事例を交えて、進化したフィッシング攻撃について解説する。

■急増する個人を狙うフィッシング攻撃による被害

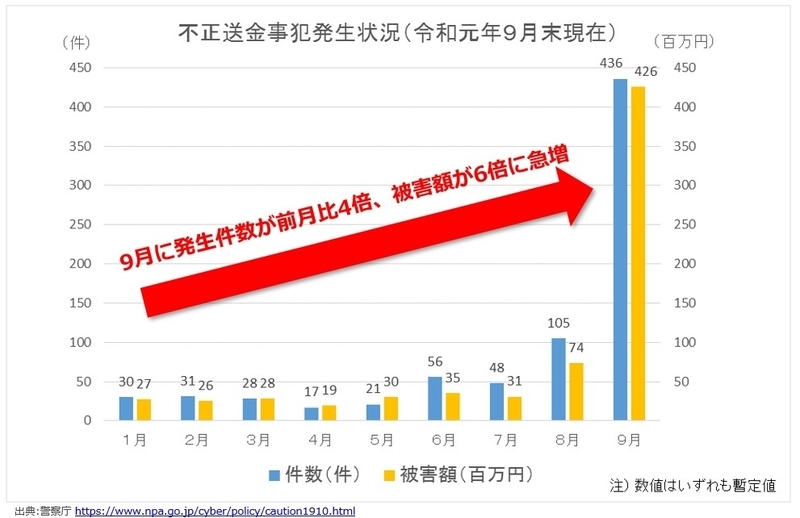

警察庁による発表では、2019年9月から、フィッシング攻撃によるものとみられる不正送金被害が急増しており、被害件数で前月比4倍、被害額は6倍に達しているという。この勢いは衰えを見せておらず、10月も引き続き猛威を振るっている状況だという。

■なぜ、フィッシング攻撃による被害が増加しているのか?

警察庁の発表で注視すべき点は、これが警察庁の発表で有るという点で考えると「フィッシング攻撃にひっかかる人が増えた」と捉えることが出来る点だ。

単に「迷惑メールを受信した」だけで被害にあってなければ警察に被害届を出す人は少ないだろう。しかし、警察庁の発表ということで有れば、実際の被害を申告した人の数で有り、単に攻撃が増えたということでなく、被害自体が増加しているということだ。

では、何故フィッシング攻撃の被害にあう人が急増しているのだろうか?サイバー攻撃者のフィッシング攻撃キャンペーン自体が増加しているだけでは、説明がつかない。フィッシングメール自体は珍しくなく、多い人で有れば1日に数通は届くことも有るだろう。この到達数がどれだけ増加しても、フィッシングメールと一目でわかるようなメールが幾ら届いたところで、ある程度リテラシーが有る人ならひっかからないからだ。攻撃回数が増えたというのは原因の一つとして有るかもしれないが、フィッシング攻撃そのものの質が変化したと捉えるべきだろう。

実際、最近のフィッシングメールと、フィッシングサイトを利用した攻撃は、数年前から格段に進化しており、「古いフィッシング攻撃の見分け方」を知っている人ほど、ひっかかりやすい巧妙な攻撃へと進化している。

実際の実例を交えて筆者の私見を述べる。

■目視での判別はほぼ不可能

「古いフィッシング攻撃の見分け方」では、「怪しい」と感じたらメールを開かない、URLをクリックしないようにとされてきた。そして、数年前のフィッシング攻撃は、明らかに怪しいものが多く、ある程度容易に判別することが出来た。突然英語によるメールが届いたり、片言の日本語だったり、文章そのものがおかしかったり、ひっかかる人が居るのか?と疑いたくなるレベルのものが多く、「怪しい」と感じたらメールを開かない、URLをクリックしないという考え方は、一定の効果があったと考えられる。

しかし、「怪しい」と感じることが出来なかったら?ここ最近のフィッシング攻撃は、目視レベルでは、偽物だと気づくことは非常に難しくなっている。

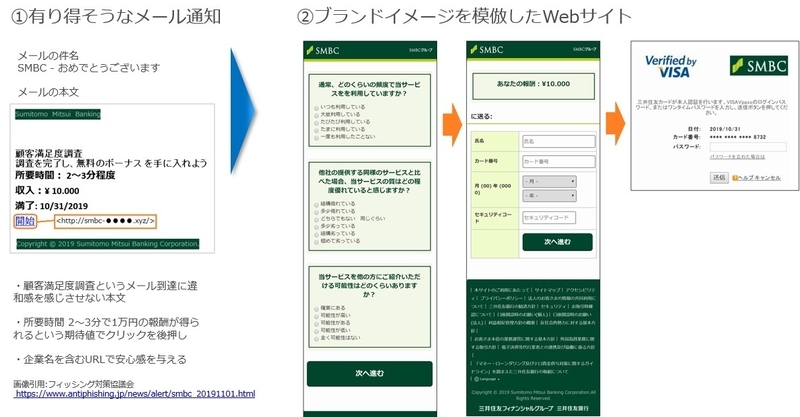

これは、三井住友銀行の顧客満足度調査を装う、フィッシング攻撃の例だ。

メールの件名には、「SMBC」という企業名が入っており、SMBCからのお知らせのように思わせる作りになっている。そして、本文を見ると、「顧客満足度調査」となっている。昔のフィッシング攻撃で有れば、緊急性を装うものであったり、アカウント停止等を装うものが多かったが、こういったシナリオは、少し詳しい人で有れば、金融機関がそういった内容のメールを送信しないと「怪しい」と感じることが出来た。また、送信されてくるタイミング等によっても、判断することが出来た。例えば、暫く銀行のウェブサイトの操作を行っていないような時に、こういったメールが届いても、「怪しい」と感じることが出来た。

しかし、「顧客満足度調査」という内容であれば、暫く銀行のウェブサイトに訪問していなかったとしても、銀行から送られてく可能性は十分考えられる。メール本文に記載されているURLにもSMBCという文言が含まれており、本物と認識してしまう可能性は高い。そもそも、銀行等のURLを正確に覚えている人は少ない。

不幸なことに、このメールのリンクをクリックしてしまうと、三井住友銀行のブランドカラーやデザインを模倣したフィッシングサイトへと誘導される。アンケートの内容も、自然な日本語で構成されており、サービスの満足度等の質問が並び「顧客満足度調査」のサイトといった感じの作りになっている。そして、最後に氏名とカード番号、セキュリティコード、カードの管理サイトのパスワードを入力させて終了となる。

■ドメイン名でも判別不可能

「見た目で判別がつかなくても、ドメイン名で見分けることが出来る。」そんな風に考える人も居るかもしれない。そういった古い常識を狙うのが、ラテラルフィッシングと呼ばれる、フィッシング攻撃だ。

最近は、Office365のようにメール配信機能を持つクラウドサービスを導入している企業は少なくない。こういったメール配信機能を持つクラウドサービスのアカウントを乗っ取ることが出来れば、正規のドメインからフィッシングメールを送信することが出来るようになる。

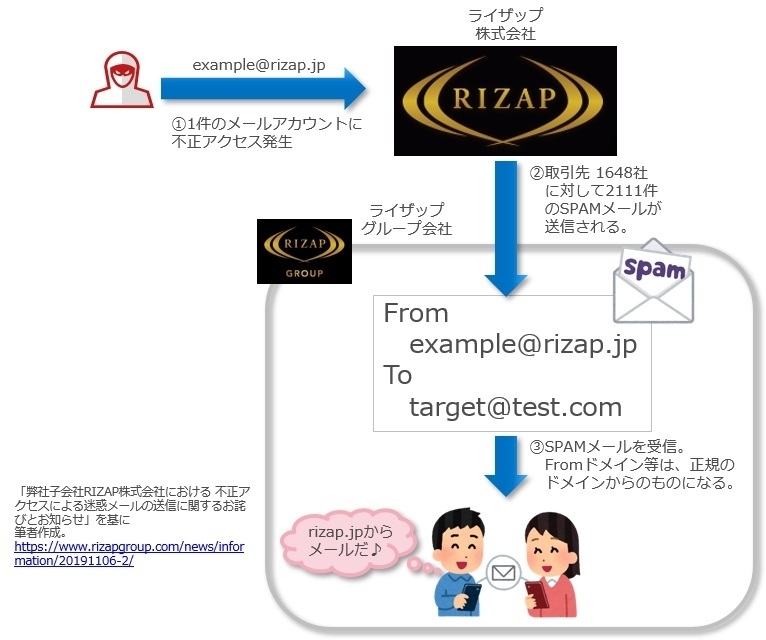

最近の事例を一つ紹介しよう。「結果にコミットする」で有名なライザップグループが、このラテラルフィッシングと見られる被害を受けている。

2019年10月31日、ライザップ株式会社の1件のアカウントが不正アクセス被害を受け、このアカウントから取引先1648社、合計2111件のSPAMメールが送信された。

このSPAMメールのドメイン名は、不正アクセスを受けたアカウントからメールが配信されたと有るので、当然ライザップ株式会社の正規ドメインから送信されたと推測される。このSPAMメールを受信した取引先各社は、ライザップから送信されたものと誤解したことだろう。

ラテラルフィッシングには従来のフィッシング攻撃と異なり以下の脅威が存在する。

・ラテラルフィッシングの脅威

- 正規のドメインから送信されているので、ドメイン名から偽物と判断出来ない

- フィッシングメール対策ツール等でも、正規ドメインからなのでチェックを通過する

- 偽のドメインから送信されたフィッシングメールと比較して、クリック率が上昇する

なお、最近の統計では、フィッシング攻撃に利用されるドメインのうち40%は正規ドメインが利用されているというデータもあり、もはやドメイン名でフィッシング攻撃を判別出来るとは考えないほうが良い。

■文字以外の音声を使ったフィッシングサイトへの誘導

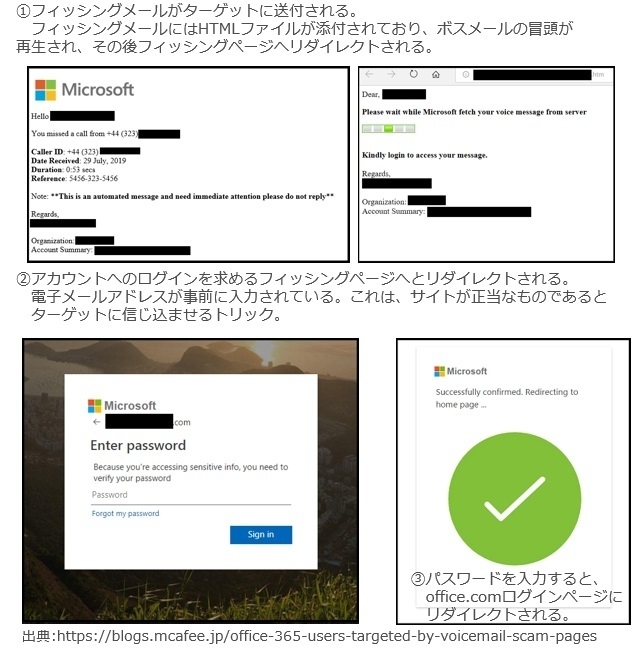

文字ではなく、音声を使ったフィッシング攻撃も確認されている。この攻撃は、電話に出られなかったことを知らせる「留守番電話サービス」を装う。メールに添付されているHTMLファイルを実行すると、音声の冒頭部分が再生され、伝言の続き聞くためのにはボイスメサイトへ誘導されるというもの。

音声だから本物の人間からのメール、伝言を残すほどだから重要な伝言に違いないといった心理が産まれることを期待した、巧妙な手口となっている。

■ディープフェイクを応用したフィッシング攻撃

前述の「音声を使ったフィッシング攻撃」の存在によって、今後被害が拡大すると想定されているのが、ディープフェイクを使ったフィッシング攻撃だ。

2019年7月に、ディープフェイクによる音声を利用したと推測されるフィッシング攻撃による被害をBBCが報じている。筆者が知る限り、これは恐らく世界で初めてフィッシング攻撃にディープフェイクが利用された事例だ。

シマンテック社によると、複数の最高経営責任者が財務担当の上級幹部をだまして現金を送金させていたという、ディープフェイクを利用して生成されたと推測される音声によるフィッシング攻撃が3件あったという。

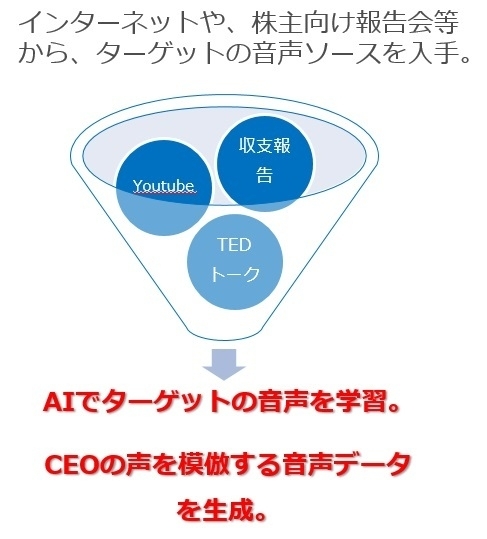

シマンテックのCTO Dr.ヒュー・トンプソン氏は、こういった攻撃に利用される音声についてこう述べている。「企業のビデオ、earning calls(投資家向けの収支報告)、メディアへの出演、会議の基調講演やプレゼンテーションなどは、誰かの声のモデルを構築しようとしている人達にとって、どれも役に立つ。」

想像してみてほしい。孫正義氏の映像や音声を模倣するディープフェイクが登場し、「ソフトバンクを売却する」とYoutubeで発表すればどうなるだろうか?あるいはテスラ売却を告げるイーロンマスクの映像がTwitterに投稿されればどうなるだろうか?SNSの投稿に敏感に反応するAI投資プログラムによって、株式市場が大混乱を起こすかもしれない。

残念ながら、こういったディープフェイクを見破る技術は確立しておらず、もしこういったディープフェイクがフィッシング攻撃で当たり前のように利用される時代が訪れたら、きっと今より被害は拡大することになるだろう。

■「怪しい」箇所を教えようとするフィッシング対策は逆効果

個人を狙うフィッシング攻撃、企業を狙うフィッシング攻撃、各々手法は異なるがどちらも格段に、数年前のフィッシング攻撃から進化しているのがお分かりいただけだだろうか?

多くの企業ではフィッシングメールの対策講座を従業員に提供しているが、従来のフィッシングメールの対策講座の大半は「怪しい」と感じられるポイントを列挙し、こういったメールには注意しようという内容のものが大半だ。こういった対策講座の常識に従って「怪しい」と感じることが出来れば、これまでのフィッシング攻撃を迂回することが出来ていたかもしれない。

しかし、最近のフィッシング攻撃は「怪しい」と感じることそのものが難しい。見た目や文面では、もはや本物と見分けが付かないし、HTTPSなら安心、錠前マーク付きなら安心という従来の見分け方は殆ど通用しない。そしてこういった古い常識によって「怪しい」と感じることが出来なければ、むしろ「安心して」メール本文のURL等をクリックしてしまう可能性が高くなることも想定される。

何故なら、対策講座を受講した知識と経験から「自分はフィッシング攻撃の見分け方を知っており、その見分け方によれば、このメールはフィッシングメールでは無いと判断出来るから」という思考が働くからだ。自分で怪しくないと判断したメールに、取引先からの顧客満足度調査のURLが通知されれば、迷わずリンクをクリックするだろう。

これからのフィッシング対策攻撃では、今後のディープフェイク等を応用したフィッシング攻撃の増加等も見越して「怪しい」とユーザーが判断することは無理と諦め、ユーザーは騙されるという前提でセキュリティ対策を検討する必要が有るだろう。例えば筆者が普段行う対策では、メールチェックでのフィッシング対策は、すり抜けられる前提で、すり抜けられた後に、C&Cサーバへの通信をブロックし、マルウェアを無害化するなどに力を入れるようにしている。

■個人で出来る対策

企業で有れば、検討可能な対策は幾つかあるが、問題はそういったセキュリティ対策を受けることのできない個人の対策だ。最も現実的な対策は「怪しい」と感じるポイントを探す努力は止めて、徹底的にメール本文のURLはクリックしないことだろう。「このメールは怪しくない、クリックしても大丈夫」と思うことが最も危険な行為で有り、フィッシング攻撃を見抜けると思わないのが一番だ。

現在多発している金融機関を装うフィッシング攻撃等は、普段利用している金融機関の正規URLをブックマークし、常にそのブックマーク経由でアクセスしたり、公式のApp Store等からアプリケーションをダウンロードし、そのアプリケーションから操作を行うなどとし、メールやSMSで何か通知があったとしても、徹底的にクリックせず、ブックマークやアプリから対象の金融機関へアクセスすることを徹底することだろう。

しかし、こういった方法も迂回される時が訪れるかもしれない。サイバー攻撃と対策は常にイタチゴッコで有り、広く普及した対策は、必ずいつか迂回されると考え、常に警戒を怠らないことが、大切ということだろう。