改めて考えるSASE/SSE。2024年のSASE/SSE現在地

ランサムウェア対策やネットワーク・セキュリティの近代化の観点から、今年6月にCISAやFBIが共同でSASE/SSEへの移行を推奨するガイダンスを発表したことで、再び注目を集めているSASE/SSE。

一方で注目を集めている市場で有るが故に、参入するベンダーも多く「ゼロトラスト」同様にバズワード化している実態がある。

今回は、SASE/SSEの生い立ちから、現在までの動向について解説する。

■SASEとは?

SASE(Secure Access Service Edge)とは、米ガートナー社が提唱した概念であり、2019年8月に「The Future of Network Security is in the Cloud」にて発表されたのが原点である。

この時、SASEは以下のように定義されていた。

SASE(Secure Access Service Edge)は、包括的なWAN機能と包括的なネットワークセキュリティ機能(SWG、CASB、FWaaS、ZTNAなど)を組み合わせた新しい製品であり、デジタルエンタープライズの動的で安全なアクセスニーズをサポートします。

引用:Gartner「The Future of Network Security is in the Cloud」

・SASE導入のメリット

そして、当時提唱されていたSASE導入のメリットが以下となる。従来型の物理/仮想アプライアンスを増設し続ける「伝統」からSASEに切り替えることで、この「伝統」から脱却し、複雑さが解消され、クラウドから一元的にポリシーを適用出来るようになることで産まれるメリットが挙げられている。

- 複雑さとコストの削減。物理/仮想アプライアンスをSASEに統合することでネットワーク設計/監視、ベンダー総数がシンプルになり複雑さが解消される。

- 運用オーバーヘッドの削減。脅威の進化や新しい検査機能が必要になった時に、新しいハードウェアへの移行やハードウェアの増設をすることなく、新機能を迅速に導入することが出来るようになる。

- 一元化されたポリシーの施行。ポリシーをクラウドベースで一元的に管理可能になる。

- 新しいデジタルビジネスシナリオの支援。従来のVPNやDMZといったアタックサーフェスとなりえるアーキテクチャに依存することなく、パートナーや外部のアプリケーション、サービスが自社のデータに安全にアクセス出来るようになる。

- パフォーマンス/遅延の改善。VoIPやビデオ会議等の遅延に敏感なアプリケーションに対して、SASEベンダーのプライベートバックボーンを利用することでアプリケーション体験が改善することが期待出来る。

- ユーザの利便性向上。SASE導入によりパソコンにインストールするエージェントの数が削減されることで、接続するアプリケーション毎にVPNを起動したり頭を悩ませることなく、何処にいても、何にアクセスするにしても一貫性のある操作で様々なアプリケーションにアクセス出来るようになる。

- セキュリティの向上。コンテンツ検査能力の向上や、ゼロトラストネットワークアクセス化へとシフトすることが可能になる。

■SSEとは?

SASEの提唱から2年後の2021年3月に「2021 Strategic Roadmap for SASE Convergence」で新たに提唱されたのが、SSE(Security Service Edge)だ。

それまで、「Network as a Service」と表記されていたものが、「WAN Edge Services」に、「Network Security as a Service」と表現されていたものが「Security Service Edge」と表記されるようになった。

この時、SSEは"Sensitive Data Awareness"と記載されており、企業内の機密情報を検出する能力を備えたサービスとして定義されていた。実装している機能としてSWG、CASB、ZTNA、FWaaS、RBI、暗号化/復号化が記載されていた。

なお、2024年の最新のSSE マジック・クアドラントでは、SSEとは、ユーザーの場所や使用しているデバイス、アプリケーションがホストされている場所に関係なく、Web、クラウドサービス(SaaS)、プライベートアプリケーションへのアクセスを保護するソリューションだと定義されている。

筆者注:「2021 Strategic Roadmap for SASE Convergence」が発行された時期はCOVID-19による世界的なパンデミックの最中であり、特に在宅勤務を安全に実現するためのSSEに対するマーケット需要が盛んな時期であった。SD-WANも含んだSASEとしての検討より、SSE部分にフォーカスした検討を優先する企業が大多数であったため、SSEを提唱する必要があったのでは無いかと推測している。

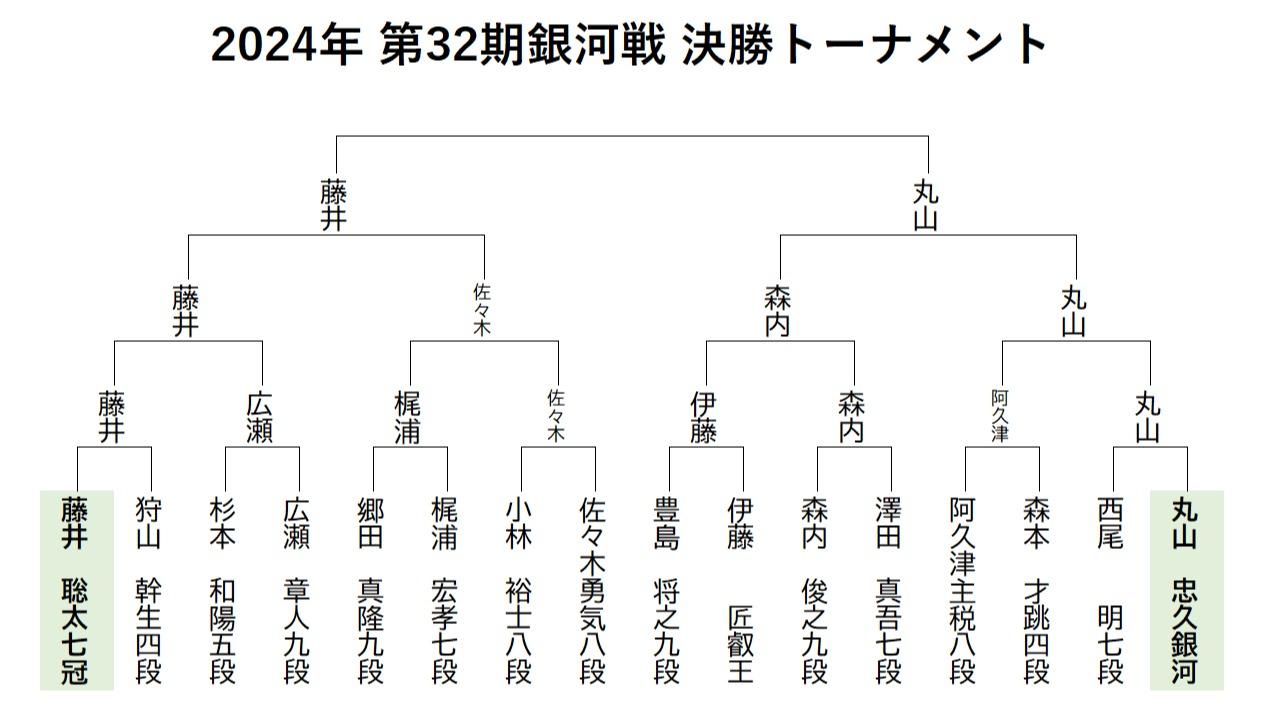

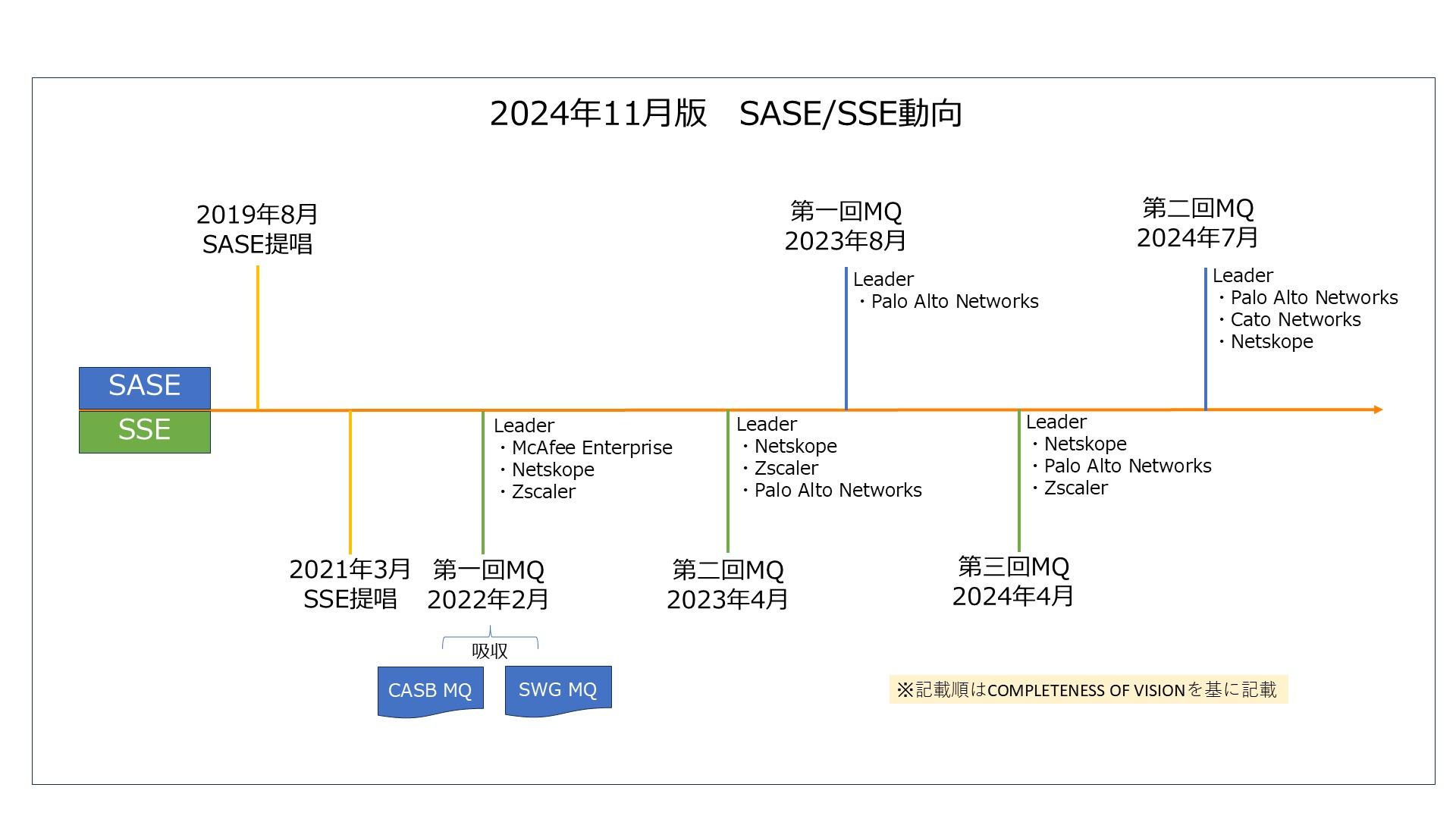

■SASE/SSE マジック・クアドラントの推移

SASE/SSE提唱後、ガートナー社から「成績表」の役割を果たす、SSE、SASEのマジック・クアドラントが発行された。現在までにSSEで3回、シングルベンダーSASEで2回、マジック・クアドラントが発行されている。

これまでの各マジック・クアドラントでリーダ企業に選定されたベンダーを纏めたのが下図である。

2点ポイントを記載する。

・CASB MQとSWG MQがSSE MQに吸収された

SSEは多数のセキュリティ機能を統合した製品であるため、それまで発行されていたCASB MQとSWG MQがSSE MQに統合されることとなった。そのため現在SWG等で製品を選定する場合にはSSE MQが参照すべきレポートとなる。

・競争が厳しくベンダーの入れ替わりが激しい

本図にはリーダーしか記載していないが、SASE/SSE市場は有望な市場と見られているため新興企業の参入もあり競争が激しい。誰もが知る大企業であっても「ビジネスから撤退、あるいはリブランドが迫られる」市場という点だ。

SASEシフトは通常3年から5年ほどかけてレガシーITからクラウド等の最新の技術の移行に用いられるため、最低でも3年は安定した機能開発を提供する企業が望ましく、「事業継続性の観点」から、複数年リーダー企業に選定されている企業から選定することが無難と言えるだろう。

■SASE実現方法

そして、企業がSASEを実現しようと考えた場合に、関連するのが以下3つのマジック・クアドラントだ。これまで説明したSASE/SSEのマジック・クアドラントとSDWANのマジック・クアドラントが関連する。

組織体制や要件によって大きく分けて二つの考え方がある。

・大企業:マルチベンダーSASEによるDIY

SASEは本来SSEとWAN Edge Servicesで構成されるため、SASE化したいと思った企業はSSEマジック・クアドラントとSD-WANマジック・クアドラントに掲載されているベンダーを組み合わせて「SASEをDIYする」のが主流であった。

特にネットワーク部門とセキュリティ部門が別れており、設計、管理をする実行部隊が異なるので「ベンダーが別れていても問題がない大企業や通信事業者」などがこのモデルを採用している。また、それぞれ専門部門が有る場合には、ネットワーク、セキュリティ共に要求水準が高いため、専用品を好む傾向がある。

しかし、最近はこういった大企業の要求にも応えうるSASEソリューションが登場してきているため、海外ではマルチベンダーSASEから大企業のユースケースにも対応可能なシングルベンダーSASEへと移行する企業も登場してきている。

・中小企業:シングルベンダーSASEの採用

SASE関連のマジック・クアドラントで最も新しいのがシングルベンダーSASEマジック・クアドラントだ。

文字どおり、SSEとSDWANをシングルベンダーで提供するSASEソリューションだが、現時点では注意が必要だ。

「シングルベンダーSASE」という名称からSSEとWAN Edge Servicesを包括的に提供しているマジック・クアドラントだと誤解を与えやすいが、実際にはそうではない。特にSSEに関しては本来のSSEマジック・クアドラントと要求レベルが大きく異なる。

例えば、SSEマジック・クアドラントにはSaaS、Web、プライベートアプリケーションに対して安全なアクセスを提供することが要求事項であり「何個程度保護出来れば良い」という注釈は無いが、シングルベンダーSASEはM365、Salesforce、Google Workspace等の主要なエンタープライズクラウド3個程度を保護出来ることとなっている。

シングルベンダーSASE マジック・クアドラントはセキュリティ要件より管理運用性を重視しており、シングルコンソールの提供等に重点がおかれている。

そのため、セキュリティ要件はそれほど高くないが、セキュリティとネットワークを同一の担当者が設計、運用しており、統合的に管理出来る管理コンソールが重要といった企業の場合は「シングルベンダーSASEマジック・クアドラント」を優先的に評価対象とするのが良いだろう。

■自社にとって必要なのはSASEか?SSEか?それともSD-WAN?

本来、SASEとはネットワークとセキュリティを含んだ大きな概念であり、SSEはSASEの一部分でしか無かったのだが、実際の検討の場においては、SASE案件とSSE案件では全くの別物となってしまっているが現状だ。

例えばSSEの検討から入る案件の場合、当然のことながらセキュリティ向上が重要な要件となることが大半だ。

一方でSASEの検討から入る場合は「Secure Access Service Edge」の先頭の"Secure"の視点が欠落し、単純なSD-WANリプレイス案件となりがちである。この場合の問題点は本来企業が求めていたものがSD-WANリプレイスなら問題は無いが、経営層等が「Secure Access Service Edgeを求めており、セキュリティの向上も期待していた場合」だ。当然経営層はSASEを導入したので安全性が向上したと考えていたが、導入したのが「安いSD-WAN」だったとした場合には、当然ギャップが存在し、セキュリティホールが生まれてしまう。

もし、自社が単純なSD-WANのリプレイスを求めている場合にはSASE案件としてではなく、SD-WANリプレイスであると明確にした上で検討を進める必要があるだろう。そうすればSD-WAN + SSEというマルチベンダーSASEを選択肢に入れることが出来るようになる。初めから「SASE案件」という名目で進めてしまった場合に後から「セキュリティ機能が弱かった」と気付いても、経営層は「SASE案件として承認」してしまっているので、「なぜセキュリティが弱いのか」を説明しなければならない状況となりうる。

CISAやFBIが共同でSASE/SSEへの移行を推奨するガイダンスを発行したこともあり、今後もSASE/SSEを導入する企業は増加するだろう。一方でゼロトラスト同様に「バズワード化」する可能性もあり、自社が必要としているSASE/SSEを見極めこともCISOにとっては重要な責務となるだろう。