アフターコロナ時代のセキュリティ新定石:ゼロトラスト or SASE?

Afterコロナの時代に求められるセキュリティ対策とは?前回はBeforeコロナからWithコロナへの遷移について書きました。今回はAfterコロナ時代にも定着すると考えられるゼロトラスト化やSASE/SSEについて触れます。

■ゼロトラスト or SASE?

Withコロナ時代にサイバー攻撃が活発化したため、セキュリティ対策の必要性が叫ばれました。この時脚光を集めたのが「ゼロトラスト」と「SASE」というキーワードでした。

どちらもセキュリティを強化するという点では目指すゴールは同じなのですが、バズワード化したことで様々な解釈がなされた結果、セキュリティ対策を検討する場面でこのキーワードが出てくると各メーカーの主張や保護領域が異なり、対象スコープが拡がりすぎて検討がストップするような状況も時折見かけるようになりました。

2つともセキュリティを強化するというゴールは同じなのですが、どのような違いがあるのでしょうか?

・ゼロトラスト

元々は2010年に Forrester 社が提唱した概念でしたが対象領域が広く幅広くセキュリティ強化に使える概念だったこともあり多くのセキュリティベンダーがマーケティングワードとして活用し、様々な「ゼロトラスト流派」が産まれる原因となりました。

その後2020年にNISTがSP 800-207「ゼロトラスト・アーキテクチャ」を策定しようやく「ゼロトラストとは?」の共通仕様が議論されるようになりました。

しかし、セキュリティを検討する場面で「ゼロトラスト」というキーワードが出てくると今でもセキュリティ予算を捻出するためのマーケティングワードとして扱われているケースが多く、あまりNISTのゼロトラストフレームワークは意識されていないのが現実ではないでしょうか。

・SASE

ゼロトラストと同じくWithコロナ時代に注目を集めたのがSASEです。SASEは2019年に米調査会社ガートナーが提唱したセキュリティフレームワークです。

SASEは企業がクラウドやテレワークに対応するために必要なセキュリティとネットワークを一体化したセキュリティフレームワークとなっていて、主に次の5つの要素で構成されます。

- CASB(Cloud Access Security Broker)

シャドーITの可視化やSaaSサービスの保護を担います。

- SWG(Secure Web Gateway)

在宅勤務者に安全なインターネット閲覧環境を提供します。

- ZTNA(Zero Trust Network Access)

VPNに変わるリモートアクセスの手段です。

- FWaaS(Firewall as a Service)

クラウド上で実行されるファイアウォールです。

- SD-WAN(Software Defined Wide Area Network)

WAN回線の最適化等を実現します。

SASEが提唱された背景について考えてみましょう。

従来のセキュリティ対策の考え方は一つの課題に対して一つの対策を適用するという考え方でした。こういった継ぎ接ぎで積み重なったセキュリティ対策ソリューションが米国では1企業あたり50製品近いソリューションが導入されているとも言われています。

このような状態では管理、運用が大変ですしセキュリティ対策のために導入した製品のバージョンアップ対応が出来ておらず、むしろセキュリティホールとなるような事態も見受けられる事態となりました。

こういった事態を回避するために「セキュリティ機能をある程度集約したソリューションが必要ではないか?」という考えから産まれたのがSASE(Secure Access Service Edge)となります。

セキュリティを強化するという目指すゴールは同じですが、設計や運用の効率化も視野に入れているのがSASEとなります。

・SASE or ゼロトラスト

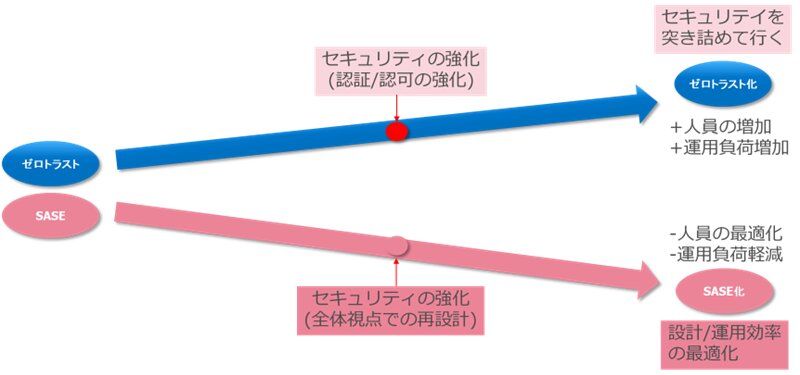

正確にはゼロトラストの概念を実現するためにSASEはそこで使われる技術要素の一部ですが、世の中では「ゼロトラスト」がマーケティングワードとして使われてしまっている状況もあり、筆者はこの2つを説明する時に以下の図を用いてこのように説明します。

"ゼロトラスト、SASE共にセキュリティを強化するという目的は同じです。しかし、そこに行き着く道のりが異なります。ゼロトラストは「究極のセキュリティ」を目指す取り組みとなり、様々なリスクに対して100点満点の対策を目指すアプローチとなります。(正確には違うのですが)

想定されるリスク全てに対処する究極のセキュリティを追求するという議論になりがちなので対策費用、運用費用、人員の課題が産まれます。それらを全てクリア出来る企業にとっては最適な選択肢の一つになりえるでしょう。

一方でSASEは全てのリスクに対して100点満点を追求するのではなく、ある程度のリスクは受容した上で全体で90点を取りに行く考え方です。個々のリスクに対して専用品と比べれば見劣りする部分もありますが、運用負荷軽減や人員リソースの効率化等、セキュリティをビジネスの一部として捉え全体のバランスを意識する企業に最適です。"

両者共にまだ新しい概念ですので、筆者とは異なる見解の方もいるでしょう。ただ、もしテレワーク対応に伴うセキュリティ対策を考慮するという状況であり、ゼロトラスト化を考え検討を始めてみたもののスコープが拡がりすぎて検討が進まないという壁にぶつかっているのであれば、SASEをベースに検討を始め、それでは足りない部分についてゼロトラストアプローチで補完する、こういった進め方を取ってみてはいかがでしょうか。

■SSE(Security Service Edge)とは?

SASEはテレワーク対応を検討するにあたり必要となる要素がまとまっているので便利なセキュリティフレームワークなのですが、SASEにはネットワーク機能も含まれているため、SD-WAN等も要素の一つとして含まれています。

実際の検討においてはSD-WANが求められる状況はWAN回線費用の削減等が多く、セキュリティとは課題が異なるケースも多く別々に検討されるのが一般的です。

SASEのコンセプトは良いがセキュリティとネットワークを分けて考える方が現実に即しているのでは?こういった背景からガートナーは2021年にSASEからセキュリティ要素を抽出したSSE(Security Service Edge)というフレームワークを新たに提唱しました。

SSEの主要機能としてCASB、ZTNA、SWGが含まれています。これら三点はテレワーク対応を実施する上で欠かせない機能であり、セキュリティに配慮されたテレワーク環境を今すぐ作りたいという企業には有力な選択肢の一つになるでしょう。

■自社の課題を明確にすることが大切

筆者自身このコロナ禍で多くの企業のゼロトラストやSASE案件に関わってきました。ゼロトラスト、SASE、SSE、どれが一番良いか?そう悩む時がきたら、まずは自社にとって「何がリスクか?」を検討する所からスタートすることを推奨します。

そして、もしセキュリティ対策の課題が「安全なテレワーク対応の実現」であるならSSEソリューションから調査を開始することを推奨します。セキュリティだけが課題ではなく同時にネットワークの最適化も検討が必要であればSASEソリューションを検討すると良いでしょう。

課題がテレワーク対応ではなく、ランサムウェア対策等であるならば社内インフラのゼロトラスト化を検討すると良いでしょう。