2023年12月分 セキュリティ脅威レポートまとめ

毎月脅威動向レポートを発表している企業の2023年12月分のセキュリティ脅威レポートです。企業のセキュリティ対策を検討する上で欠かせない、クラウド上の脅威動向、フィッシングメール動向、ランサムウェアの動向の3つについて、どういった攻撃が仕掛けられているかの分析に活用頂けます。

▼クラウド上の脅威

2023年12月のNetskope Threat Labs統計(Netskope)

・12月には、多数のSliverフレームワークペイロードが見つかりました。Sliverは、レッドチーマー、ペンテスター、および脅威アクターによって使用される、高度にカスタマイズ可能なC2フレームワークです。ペイロードは通常、エクスプロイト後のツールとして使用され、サイバー攻撃者に端末の完全な制御を与えます。

・サイバー攻撃者は引き続き、クラウドアプリを使用してマルウェアを配信することで人目につかないよう試みており、12月にダウンロードされたすべてのマルウェアの46%は164のクラウドアプリからのものでした。

・12月にNetskopeプラットフォームで検出された上位のマルウェアファミリには、多種多様なマルウェアが含まれていました。リストには、Infostealer AgentTesla、AdWind RAT、AvosLocker、Clop Ransomwareなどのマルウェアファミリが含まれていました。

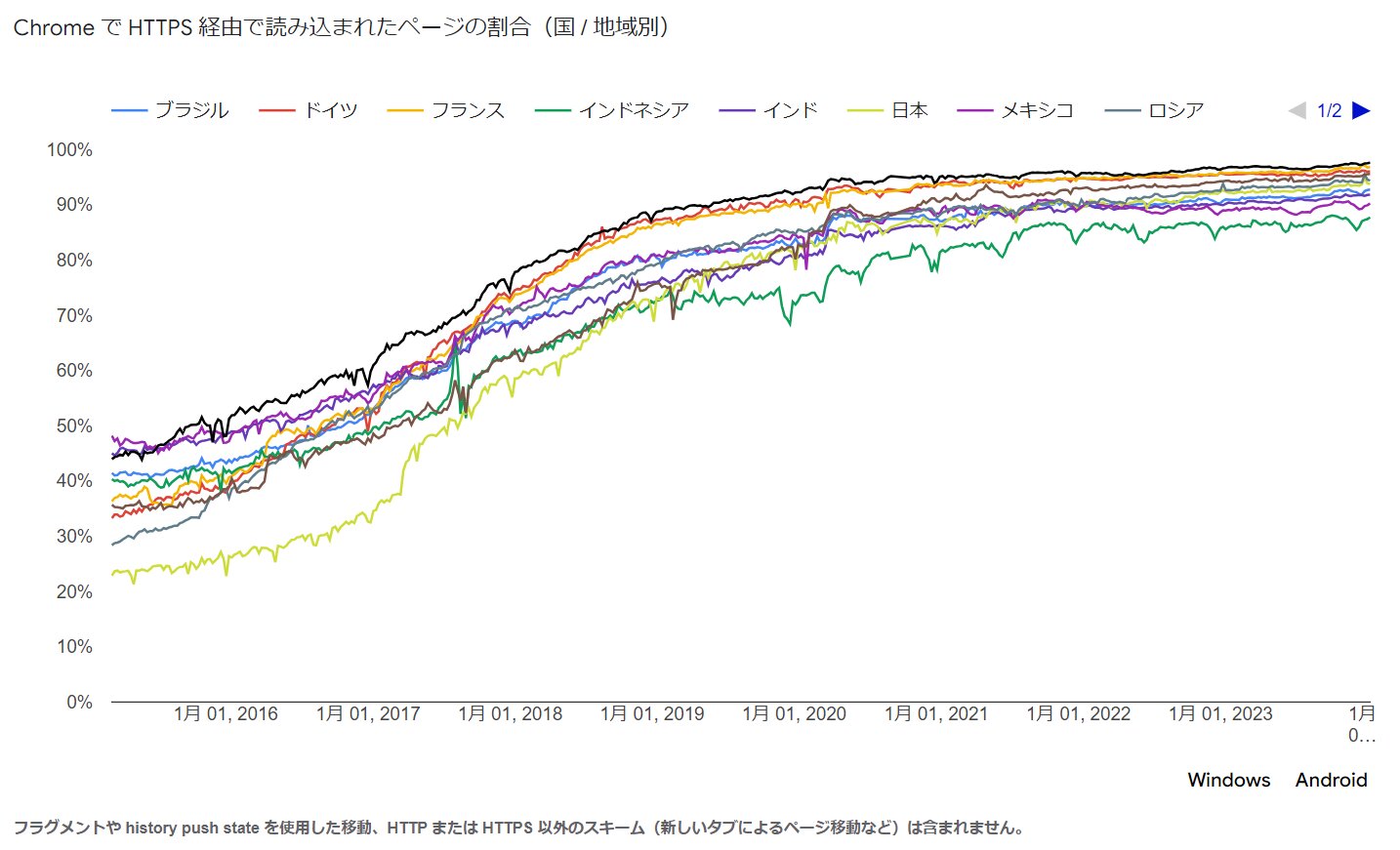

▼HTTPSの採用傾向

2024年1月現在、Googleが公開している"Chrome で HTTPS 経由で読み込まれたページの割合"によると、日本からのアクセスにおいては94%がHTTPSで読み込まれています。

▼フィッシングメール脅威動向

2023/12 フィッシング報告状況(フィッシング対策協議会)

・2023年12月のフィッシング報告件数は90,792件となり、2023年11月と比較すると6,444 件増加しました。

・2023年12月のフィッシングサイトのURL件数は17,172件となり、2023年 11月と比較すると6,494件、約60.8 %増加しました。

・企業においては、メールセキュリティ製品や大手クラウドメールサービスは DMARC が利用できます。昨今、まったく関連がないブランドのフィッシングメールの差出人メールアドレスに企業のドメインが使われるケースが増えています。なりすまし送信によるドメインの不正利用やフィッシング、マルウェア攻撃への対策の一つとして、送受信ともに DMARC 正式運用 (ポリシーを reject または quarantine に設定し、受信時はポリシーに従ってメールを排除) に移行することを検討してください。

▼ランサムウェア脅威動向

【2023年12月号】暴露型ランサムウェア攻撃統計CIGマンスリーレポート (MBSD Cyber Intelligence Group (CIG))

・AlphV / BlackCatがテイクダウン後まもなく活動を再開。AlphV / BlackCatのリークサイトは、2023/12/19 21時頃に法執行機関による差し押さえ画面に変化。その後、アメリカ合衆国司法省からテイクダウン(差し押さえ)したことが発表されたが、その数時間後に活動再開のメッセージが表示された。

・暴露型ランサムウェアの被害数は全世界364件、日本国内は14件確認された。

・公となった国内被害組織における拠点割合は国内拠点57.3%、海外拠点32.0%、不明10.7%。

・攻撃グループTop3は、1位 LockBit (23.7%)、2位 PLAY(10.1%)、3位 AlphV / BlackCat(7.0%)