Office365ユーザを狙う新たなフィッシング攻撃が登場。ボイスメールを利用して緊急性の高さ装う。

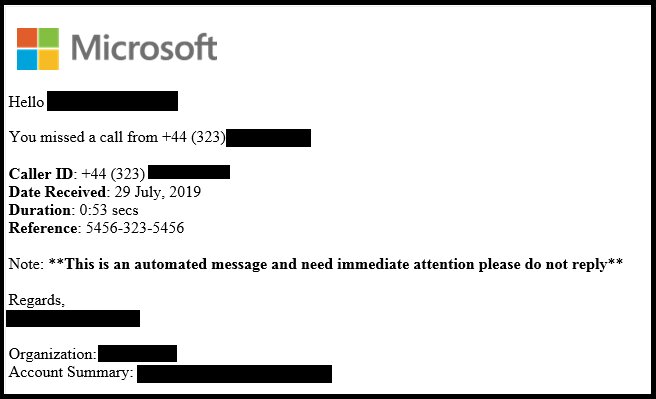

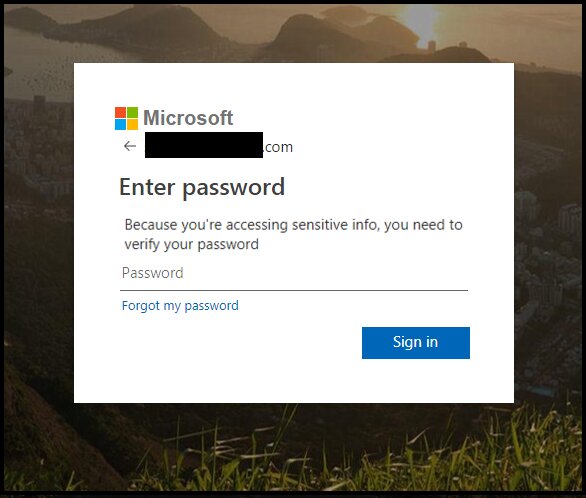

マカフィーは、ボイスメールを利用し、Office365ユーザのID/PWを不正に入手しようとする、新手のフィッシング攻撃を発見した。この攻撃は、被害者が電話に出られなかったことを知らせるメールが届くことから始まり、残されたボイスメールにアクセスするためにフィッシングサイトでID/PWを入力させようとする。

本攻撃の特徴は、ボイスメールを利用することで緊急性が高いようにターゲットに誤認させ、ターゲットが悪意のあるリンクへ訪問させようとする点だ。

フィッシングメールにはHTMLファイルが添付されていて、この貼付ファイルを開くと、ユーザーはフィッシングサイトにリダイレクトされる。フィッシングメールには幾つかのパターンが有るが、最新の物には誰かが会話している音声録音が含まれており、被害者は正当なボイスメールの冒頭を聞いていると誤認してしまう。ここでID/PWを入力してしまうと、サイバー攻撃者にID/PWが送信されてしまう。

■3つのフィッシングキット

マカフィーは、本フィッシング攻撃を仕掛けるために利用されたフィッシングキットは最低でも3つ存在していると捉えている。

・Voicemail Scmpage 2019

ICQチャンネルで販売されており、ライセンスキーベースで動作する。フィッシングキット購入者に攻撃にひっかかったEメール、パスワード、IPアドレス、地域を送信する。

・Office 365 Information Hollar

Voicemail Scmpage 2019に類似しており、Voicemail Scmpage 2019と同等の情報を収集する。

・Unnamedキット

名前が付けられていないフィッシングキット。このキットは、2017年にアドビユーザーをターゲットとしたフィッシングキットのコードを使用している。2017年の元の作者がこのキットを変更したか、或いは古いコードが新しいグループによって再利用された可能性がある。

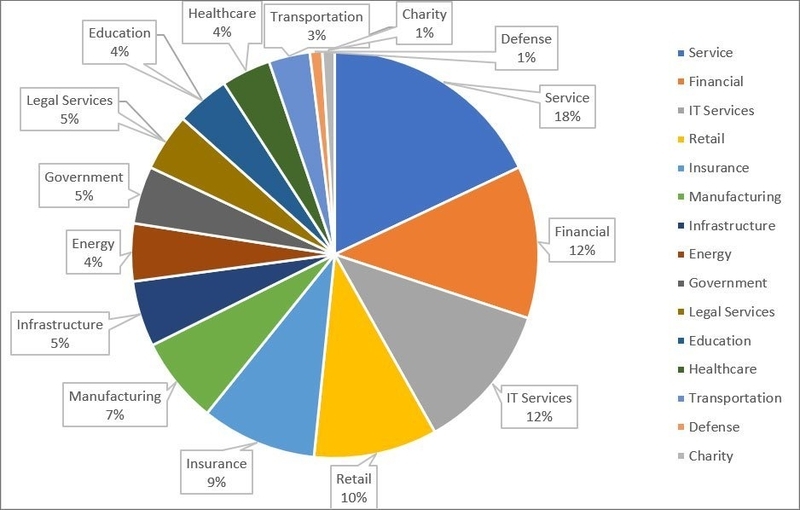

■対象ターゲット

本攻撃は幅広い業種に向けて実行されていることが確認されており、かつ中間管理職から経営幹部まで幅広い層の従業員がターゲットとなっている。 「フィッシング」 または 「ホエーリング」 キャンペーンと推測される。ホエーリングとは、巧妙化したフィッシング攻撃の一種で有り、ソーシャルエンジニアリング等を利用して、特定の人物や経営層に狙いを絞って実行されるフィッシング攻撃を指す。

■取引先やグループ会社がOffice365を利用している場合には、特に注意が必要

Office365に対する不正アクセスを非常に多い。貴重なデータ資産が日々生成されており、ログイン画面までは全世界共通のURLで誰でもアクセス出来るからだ。もし、Office365のID/PWがサイバー攻撃者に不正利用されると、本攻撃のようなフィッシングメールを正規ドメインから送信されることになる。

セキュリテイ運営の杜撰な企業が、取引先やグループ会社に存在しているような場合には、それらの企業ドメインから本攻撃のようなフィッシングメールを関連企業に送付することが可能になる。こういった正規ドメインからのフィッシングメールをラテラルフィッシングと呼ぶが、こういったラテラルフィッシングは正規ドメインから送信されたフィッシングメールとなるため、大半のフィッシングメール検知をすり抜けてしまう。なぜなら、多くのフィッシングメール検知には、ドメインや送信元の情報が利用されるからだ。

ラテラルフィッシングの場合は、ドメインも送信元も正規のユーザの物となるため、フィッシングメール検知ツールの検査アルゴリズムをすり抜けてしまう。訪問しようとした先のURLやドメイン情報でブロックする必要が有る。最近はこういったラテラルフィッシングの被害も増えてきているため、利用しているフィッシングメール検知ツールがこういった、ラテラルフィッシングも検出・防御可能か確認することを推奨する。

また、万が一ID/PWを盗まれてしまった場合のことを想定し、MFAの採用を検討することも重要だろう。