ロシアによる衛星通信網サイバー攻撃検証レポートが明らかにする、スターリンク衛星通信のセキュリティ

2022年2月24日、ウクライナへの侵攻を開始するわずか1時間前、ロシアは米国の通信企業ViaSat(ヴィアサット)の衛星通信サービスへのサイバー攻撃を開始した。後に米国は攻撃者がロシア軍参謀本部情報総局(GRU)またはその指示を受けたグループだと特定した。

攻撃はウクライナのみならず、ヴィアサットが欧州で展開している衛星通信サービスのユーザーにも広く被害を与えた。欧州宇宙政策研究所(ESPI)が発表したレポート『The War in Ukraine from a Space Cybersecurity Perspective』によれば、攻撃を許してしまった背景には、ヴィアサットに代わってウクライナで活躍している米スペースXの衛星通信サービスStarlink (スターリンク)にも共通する根本的な課題があるという。攻撃はどのように行われ、どのように波及する可能性があるのか。ESPIレポートとサイバーセキュリティの専門家コメントから追ってみる。

KA-SATへのサイバー攻撃

ESPIのレポートは、ヴィアサットのインシデント報告でも詳細を述べていなかった攻撃について専門家の推定を加えて明らかにしている。攻撃の準備はウクライナ侵攻よりかなり前から行われていたとみられる。まずは時系列に沿って状況を整理してみよう。

2022年2月に攻撃を受けたのは、ヴィアサットが所有する通信衛星網の一部KA-SATだ。KA-SATは2010年に欧州の衛星通信企業ユーテルサットが打ち上げた通信衛星で、その子会社スカイロジックが運用していた。KA-SATの所有権は2021年にヴィアサットが購入し、運用は引き続きスカイロジックが担っていた。今回、攻撃の被害を受けたのがウクライナと欧州であるのは、もともと欧州向けにサービスしている通信衛星だったからだ。

2021年にスカイロジックと提携しているVPN専用製品の供給元のフォーティネットがデータ侵害攻撃を受け、約8万7000の資格情報を奪われた。この資格情報を使って攻撃者は2019年に配布されたパッチが適用されていない、脆弱性を残したままのVPN機器を探し出していた。

そして2月24日、KA-SATの衛星そのものではなく、地上のユーザーセグメントが攻撃を受ける。スカイロジック管理下の通信サービスのユーザーが使っていたモデム「サーフビーム2」と「サーフビーム2+」がDoS攻撃によって次々と使用できなくなった。スカイロジックは不正な信号を送っているモデムをネットワークから切り離そうとしたが、別のモデムも攻撃を始め、70分ほどの間に接続できるモデムがどんどん減少していった。

続いて攻撃者は先に発見していた脆弱性のあるVPN専用製品を利用してKA-SATの管理セグメントに侵入し、KA-SATのユーザーのモデムにAcidRain(アシッドレイン)というマルウェアをばらまいた。サーフビームシリーズのモデムには、ファームウェアを書き込む際に署名の検証をスキップできてしまう脆弱性が過去に報告されていた。パッチが当てられないままになっていたモデムが狙われ、アシッドレインの侵入を許してしまったというものだ。このマルウェアは手当たり次第にソフトウェアを消去するという機能を持ち、さらに多くのモデムがKA-SATのサービスへ接続できなくなってしまった。

KA-SATのモデムがネットワークに接続できなくなり、多数のユーザーが影響を受けている。ユーザーの中にはウクライナ政府、ウクライナ軍、ウクライナ保安庁がいただけでなく、英仏の通信事業者を通じて利用していた2万2000人あまりも被害を受けた。ドイツの電力会社が風力発電施設のモニタリングに使用していたアカウントも利用できなくなっている。影響は長期にわたり、5月までインターネット接続ができなくなったユーザーもいたという。

こうした攻撃事例の背景としてレポートが挙げているのが、衛星サービスの拡大と普及に伴ってユーザーが利用している機器に民生品が多く使われているということだ。高セキュリティの専用製品はどうしても高コストになりがちで、一般ユーザーも利用する通信サービスでは低コストの民生品が採用される傾向がある。サービス利用料金を抑えるという意味でこの流れは加速する方向にあり、ネットワークのどこかに弱い部分が残っている可能性は拡大しているといえる。

スターリンクも攻撃対象になることが明らかに

ESPIレポートは、ウクライナでのKA-SATサイバー攻撃から得られる教訓として「ユーザーセグメント」がネットワークの最も弱い環になる可能性を挙げている。その前触れともいえる事例が、米スペースXが提供する低軌道衛星通信網スターリンクのアンテナ端末に潜んでいたある脆弱性だ。

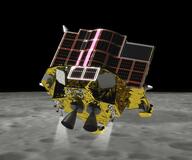

スターリンクは、KA-SATの攻撃から間もないロシアの侵攻開始直後にイーロン・マスクCEOの号令でウクライナでの緊急サービスを開始し、現在ではウクライナの防衛に欠かせない「ゲームチェンジャー」となっている。衛星通信の費用を誰が支払っているかという点でマスク氏の態度が批判にさらされたこともあるが、持ち運びやすい小型アンテナ、つなぐだけであっという間に誰でも接続できる手軽さ、低コストと圧倒的な通信性能は誰もが認めるところだ。

マスクCEOは、スターリンクも日々サイバー攻撃を受けているとツイートで明かしている。実際にどのような攻撃がありうるのか、2022年8月にベルギーの大学の研究者レナート・ウォルターズ氏がマスクCEOにも想定外だったと思われる攻撃手法を公表した。

ウォルターズ氏は、スターリンクのアンテナを分解して回路部分へアクセスできるようにしてから、「ボルテージ・フォールト・インジェクション・アタック(電圧故障注入攻撃)」という手法で攻撃した。

電圧故障注入攻撃とは、回路に電気を流すことであたかも信号のように見せかけ、誤動作を誘発する攻撃だ。攻撃者の手元に対象となるハードウェアがなければ実行できず、遠隔地への攻撃には向かないが、一方でコンシューマーがハードウェアを入手できるIoT機器などはターゲットになりやすい。

ウォルターズ氏は、手製のツールを使用して攻撃を実行し、スターリンクアンテナ端末の起動時にブートローダーのセキュリティチェックを回避することに成功した。一般のユーザーでは許可されていない「開発者モード」に入って、ファームウェアを操作したりマルウェアを書き込んだりすることが可能になったという。

これは、スターリンクのアンテナに含まれていた既知の脆弱性だった。衛星光通信によるデータ中継サービス事業を目指すつくば市のスタートアップ企業、ワープスペースのCOO(最高執行責任者)で、サイバーセキュリティの専門家である東宏充さんによると、ARM製チップの脆弱性として以前から指摘されていたものだという。「メーカーは開発コストを安価に抑えるために、汎用ボードの利用を余儀なくされます。過去には、メジャーな汎用品であるARM Cortex-M4のnRF52シリーズにVoltage fault injectionの脆弱性が見つかりましたが、同時に、これを利用した製品にリバースエンジニアリングが行われる可能性のある危機が訪れました」。ARM製チップを採用したことによりスペースX側も想定していなかった脆弱性が知られることとなってしまったのだ。

スターリンクアンテナのセキュリティ回避の手法について、ウォルターズ氏はすでにスペースXの脆弱性報告制度を通じて情報を伝え、報奨金を受け取っている。スペースX側も把握しており、攻撃を困難にするアップデートが行われたという。

いわゆる「ホワイトハッカー」が明らかにしたスターリンクアンテナ端末の脆弱性は根本的に製品に採用した部品から来るもので、スペースXだけで対処しきれるというものではない。「対策として、重要な通信端末をコンシューマアプライアンスとして配布する場合は、独自のLSI開発が挙げられます。段違いにコストが跳ね上がりますが、容易にターゲットが手に入らないこともあり、先のARMの問題のように、一つの脆弱性に影響されることを回避します(東さん)」。電圧故障注入攻撃といった手法は、ソフトウェアだけでなく回路の知識も必要とする。誰でもできるような手法ではない上に、対象となるハードウェアの入手性が低くなれば、攻撃者にとっての「コスト」が非常に高くなり、攻撃の実行可能性を下げることになる。

ただし、将来的にスペースXがアンテナ端末に設計変更を加えざるを得ない可能性もあり、それはユーザーにコストとして跳ね返ってくる。コスト上昇の規模は「2倍、3倍になるとは考えにくい(東さん)」とはいうものの、現在日本で提供されている7万3000円のアンテナ端末初期費用が将来は上昇することが考えられる。スターリンクのサービスが拡大し、量産効果が効くことで価格は抑えられる可能性ももちろんある。

ESPIレポートでは、これまでコミュニケーションが足りなかったというサイバーセキュリティの分野と衛星サービスの分野が連携し、お互いの知見を交換して通信という重要インフラを守っていくことを提案している。

ユーザーの立場からすれば、「気をつける」とか「心がける」といった意識で貢献できるような部分はあまりないように思える。セキュリティパッチの配布といった場合に後回しにせず対応するべきなのは当然だ。しかし最終的には、安全はコストに跳ね返ってくるものだ。そのことを意識して、コストを受け入れるかどうか検討するほかないのだろう。

【この記事は、Yahoo!ニュース個人のテーマ支援記事です。オーサーが発案した企画について、編集部が一定の基準に基づく審査の上、オーサーが執筆したものです。この活動は個人の発信者をサポート・応援する目的で行っています。】