2019年11月のハニーポット観察記録。前月より263%増加。

2019年11月1日から30日までの期間に、AWS上に設置したハニーポットで検知したサイバー攻撃についてレポートする。

■ハニーポットの構成

本レポートで使用したハニーポットはAWSの東京リージョンに設置されており、AWSのパブリックIPアドレスを割り当て、パブリックDNSは割り当てていない。AWSのセキュリティグループはハニーポットにログインするポート番号以外は全てオープンとなっている。「AWSのセキュリティグループの設定を誤るとこんな攻撃を受ける」という視点で見て貰うと、セキュリティの重要性を理解する助けになるだろう。

■攻撃を受けたハニーポットトップ 10

- Dionaea 3,814,198

- Cowrie 1,123,930

- Heralding 1,048,553

- Honeytrap 816,820

- Mailoney 31,888

- Rdpy 10,398

- Tanner 6,359

- Adbhoney 4,874

- Ciscoasa 1,570

- ConPot 267

攻撃総数は 6,858,857 で、前月の 2,608,111 より263%増加した。

最も多くの攻撃を受けたのは、先月と変わらずDionaeaだった。DionaeaはHTTPやFTP、MySQLといったメジャーなサービスを提供するハニーポット。Dionaeaに向けられた攻撃のうち最も多かったのは、先月同様mssqldであり、2,155,789回の攻撃を検出した。次いでsmbdが1,472,661回、SipSessionが98,603回と続く。一般的に外部からの接続を許可していることが多いhttpdは五位で3,139回の攻撃を検出した。

二番目に多くの攻撃を受けたのは、Cowrie。これはTelnetやSSHといったプロトコルへの攻撃を検出する。82%がSSHに対する攻撃、17%がTelnetへの攻撃となった。

三番目はHeralding。これは資格情報を狙う攻撃を検知するハニーポット。期間中に1,048,553回の攻撃を検出した。なお、Heraldingは10月の統計では2番目に多くの攻撃を検出していたが、Cowrieに対する攻撃が急増したため今回は三番目となった。しかし、Heraldingに対する攻撃自体は10月時よりも増加していた。10月同様攻撃の9割以上はVNCに向けられていた。

■攻撃を仕掛けてきた国

期間中に攻撃を仕掛けてきた国の順位は以下の通り。

- Russia 1,145,101

- Vietnam 530,733

- China 528,725

- India 473,506

- Republic of Korea 462,609

- Republic of Moldova 408,852

- Indonesia 302,375

- United States 283,489

- Taiwan 214,434

- Brazil 161,519

■侵入を試みられたユーザID

- sa 2,150,458

- root 30,493

- admin 8,613

- nproc 7,398

- 2,318

- 22 1,778

- guest 1,012

- test 982

- user 783

- mysql 755

- backup 632

- support 611

- server 602

- 123456 417

- ubnt 285

- 123 277

- ftpuser 255

- oracle 250

- ftp 214

- www 207

- bin 198

- ubuntu 178

- password 174

- com 172

- operator 159

- info 153

- wwwrun 144

- ching 141

- Admin 134

- games 134

- sshd 133

- yoyo 133

- uucp 132

- default 131

- mail 131

- rpc 130

- dovecot 128

- pi 128

- nfs 127

- webmaster 127

- daemon 126

- ident 125

- vcsa 125

- webadmin 125

- apache 124

- home 124

- squid 124

- news 121

- wwwadmin 121

- gdm 120

期間中に50個のユーザIDを利用する攻撃が観測された。最も多かったユーザ名は「sa」。これはSQLサーバで利用されるユーザID。次いでroot、adminが続いた。トップ3において前月から変化はなかった。何れもシステム管理者用のユーザIDとして、広く一般的に知られている物であり、こういった特権IDは複雑なパスワードや二要素認証を適用することが重要であることが、攻撃頻度の多さから実感できる。

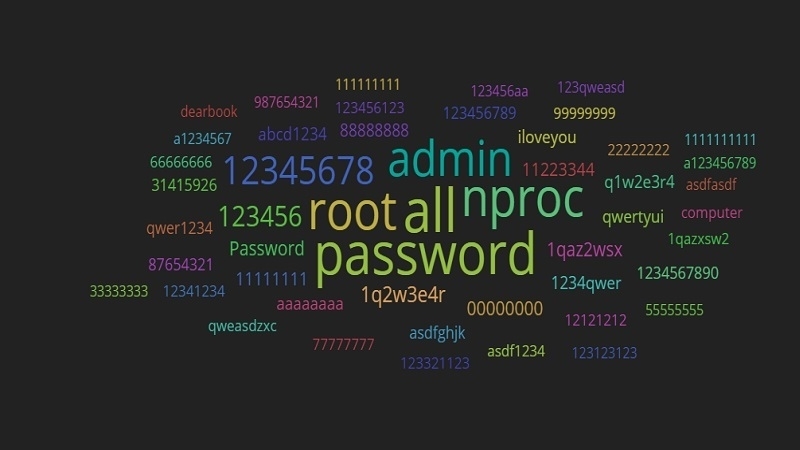

■侵入を試みられたパスワード

- 8,367

- password 8,143

- root 7,450

- nproc 7,398

- admin 6,901

- 12345678 5,246

- 123456 3,576

- 1q2w3e4r 2,442

- 1qaz2wsx 2,139

- Password 2,125

- 0 2,080

- 11111111 2,014

- 11223344 1,969

- 1234qwer 1,881

- qwertyui 1,871

- 88888888 1,859

- aaaaaaaa 1,845

- q1w2e3r4 1,798

- iloveyou 1,797

- abcd1234 1,789

- qwer1234 1,777

- 123456789 1,770

- asdfghjk 1,738

- 1234567890 1,723

- 31415926 1,660

- 87654321 1,653

- 12121212 1,628

- 1qazxsw2 1,623

- 22222222 1,570

- 12341234 1,564

- 77777777 1,564

- qweasdzxc 1,558

- asdf1234 1,536

- 123456123 1,535

- computer 1,530

- 66666666 1,515

- 99999999 1,493

- 123321123 1,492

- asdfasdf 1,479

- a1234567 1,477

- 55555555 1,447

- 123456aa 1,436

- 987654321 1,420

- a123456789 1,396

- 111111111 1,385

- 123123123 1,377

- dearbook 1,366

- 1111111111 1,361

- 33333333 1,350

- 123qweasd 1,342

期間中に最も多く利用されたのは空白のパスワード。次いでpassword、rootとなった。単純なフレーズや、qwertyuiといったキーボードの配列通りに入力しただけのパスワードは利用を避けた方が良いことが解る。

■侵入後に実行されたコマンド

- cat /proc/cpuinfo | grep name | wc-l 7,509

- echo "321" > /var/tmp/.var03522123 7,500

- rm-rf /var/tmp/.var03522123 7,496

- cat /var/tmp/.var03522123 | head-n 1 7,493

- cat /proc/cpuinfo | grep name | head-n 1 | awk'{print $4,$5,$6,$7,$8,$9;}' 7,490

- cat /proc/cpuinfo | grep name | head-n 1 | awk {print $4,$5,$6,$7,$8,$9;} 7,490

- free-m | grep Mem | awk'{print $2 ,$3, $4, $5, $6, $7}' 7,485

- free-m | grep Mem | awk {print $2 ,$3, $4, $5, $6, $7} 7,485

- ls-lh $(which ls) 7,482

- crontab-l 7,481

Cowireが検出した、サイバー攻撃者の入力コマンド

■利用を試みられたCVE

- CVE-2006-2369 1,058,343

- CVE-2018-14847 CVE-2018-14847 110,496

- CVE-2001-0540 19,664

- CAN-2001-0540 1,199

- CVE-2012-0152 895

- CVE-2016-5696 343

- CVE-2002-0013 CVE-2002-0012 306

- CVE-2005-4050 284

- CVE-2002-0013 CVE-2002-0012 CVE-1999-0517 207

- CVE-2003-0818 54

期間中に最も多かったCVEは前月と同じCVE-2006-2369でありRealVNC Serverの脆弱性を狙われた。次いでCVE-2018-14847、これはMikroTik RouterOSの脆弱性を狙う攻撃。三番目はCVE-2001-0540でありWindows の Terminal Server Service におけるメモリリークの脆弱性を狙う攻撃という順位になった。