多要素認証疲労攻撃(MFA Fatigue)。ヒューマンエラーでMFAを突破する新たな攻撃手法

不正アクセスを防止する目的で企業による多要素認証(MFA)の導入が急速に進んでいます。しかし、サイバー攻撃者は普及したMFAを突破するために「多要素認証疲労攻撃(MFA Fatigue)」と呼ばれる攻撃を利用しはじめ、攻撃成果を挙げています。

Microsoft、Cisco、Uberといった大企業がこの攻撃によって多要素認証を突破され不正アクセス被害を受けています。

■多要素認証疲労攻撃とは?

「プッシュ」通知を利用する多要素認証に対して「わざとプッシュ通知を乱発する」ことで、うっかり「承認」することを期待する攻撃手法です。

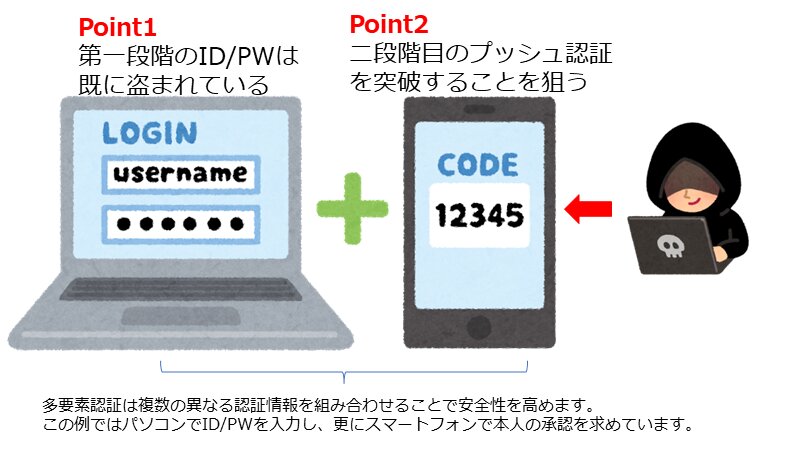

この攻撃が成立する前提条件としてIDとパスワードはサイバー攻撃者が既に入手していることが前提となります。なお、IDやパスワードはフィッシングメールやダークウェブ等なんらかの方法で入手可能であることが多く、この前提条件はハードルが高いものではありません。

■多要素認証疲労攻撃の攻撃手法

多要素認証疲労攻撃は多要素認証の二段階目の認証にスマートフォン等にプッシュ通知を送信する認証手段を持ったサービスが狙われます。ここではMS365を例にどのような攻撃が試みられるのかを解説します。

①不正に入手したIDとパスワードで第一段階の認証を突破

サイバー攻撃者が標的となる人物のIDとパスワードを入手したら次にそのIDとパスワードを利用して正規ユーザとしてMS365にログインします。

②スマートフォンに第二弾階の認証要求が送信される

MS365は入力されたIDとパスワードが正しいため、本人によるログインであることを確認するため登録されているスマートフォンに「認証要求」をプッシュします。

Microsoft Authenticator アプリ等に認証要求を求める画面が表示されます。

③標的が「認証要求を拒否」する

その通知を受け取った標的となる人物は当然自分がログインしているわけではないので一度は「拒否」します。

④成功するまで第一段階の認証を繰り返す

しかし、ここで終わるわけではなく、サイバー攻撃者は「承認されるまで」何度もログイン試行を繰り返します。

⑤システム管理者を装い多要素認証のテストであると錯覚させる

この時サイバー攻撃者はSMSやEメール等を併用してシステム管理者等を装い多要素認証のテストであり直ちに「承認」をクリックするように等記載したメッセージを送付し「承認をクリックする必要性がある」と錯覚させます。

そして、何度も何度も「承認要求」を受け取るうちに「操作ミス」やあるいは「システムテストかもしれない」と誤解し、「承認」ボタンを押してしまうことを狙います。

その「承認」が押された瞬間にサイバー攻撃者の不正アクセスが成功します。

■多要素認証疲労攻撃に対する対策

根本的には「ヒューマンエラー」を誘う攻撃であるため、現時点では抜本的な対策があるわけではありません。

しかし、攻撃を緩和することは可能です。

・推奨事項1:パスワードの変更

心当たりのない「承認要求」を受け取った場合には反応せずに、パスワードを変更しましょう。

・推奨事項2:ユーザー教育に多要素認証疲労攻撃を取り入れる

従業員向けのセキュリティ教育に以下の特徴を持つ多要素認証プッシュ通知を受信した場合 は「承認」しないように教育コンテンツを改善することを推奨します。

1.予期しない多要素認証リクエストのプッシュ通知

自分がログインしようとしていない時に届いた多要素認証リクエストのプッシュ通知

2.見慣れない場所からの多要素認証プッシュ通知

現在の国や都市とは異なる国や都市からリクエストが来ている場合。

但しVPNを使用している場合は、VPNによって異なる地域からアクセスしているように見えることがある点に注意してください)

3.多要素認証の動作テストであるというような連絡を受けた

MFAテストを行うITチームを名乗る人物から電話、電子メール、メッセージを受け取り、受信しているMFAリクエスト通知を受け入れるように要求されること 。

4.頻繁に多要素認証リクエストが表示される

心当たりのない多要素認証リクエスト通知が頻繁に表示されるような場合

・推奨事項3:多要素認証リクエストのプッシュ通知を制限する

もし、可能である場合には多要素認証実行時に送信されるプッシュ通知の送信回数を制限しましょう。

但し、サイバー攻撃者は標的に対して自動化スクリプト等で攻撃を仕掛けてくるためこういった制限回数にひっかからないように実行回数を調整することも考えられます。上記のユーザー教育も必ず併用するようにしましょう。

また、一部の高度な製品ではデバイス、場所、リスクレベルが許容できない場合、認証が進まないようにすることが可能です。利用している認証システムがこういった高度なアクセスルールを適用可能か確認することを推奨します。

・推奨事項4:ワンタイムパスワード等を利用する多要素認証の利用

多要素認証疲労攻撃は第二段階目の認証要求がプッシュ通知による「承認」ボタンをクリックするだけという「利便性」を悪用しています。

ユーザーの利便性は低下しますが第二段階目の認証をプッシュ通知から、ランダムな数字を表示する「ワンタイムパスワード」方式に変更することで、「うっかり承認ボタンをクリックしてしまう」といったヒューマンエラーを軽減することが期待出来ます。

・推奨事項5:SoC等へ通知

ある一定期間内に認証要求が閾値を超えた、あるいは通常ログインしている地域外からの認証要求回数が閾値を超えた等の行動があればSoC等のセキュリティ監視チームに通知が届くようにし、そのような通知を受け取った場合には従業員へ警戒するように連絡する体制を整えておくことを推奨します。