VPN製品に相次いだ脆弱性。脆弱性の悪用を許してしまった3つの問題点

Fortinetの脆弱性を利用した不正アクセスは警察庁も被害にあったことから、大きく報道されることになった。今年はFortinet以外にも、Pulse SecureやCitrix、Big-IPといった様々なVPN製品に関する脆弱性が発見され、そして悪用されてきた。

これらの脆弱性に該当した製品を利用していたシステム管理者は、パッチ適用に追われたことだろう。

しかし、パッチを適用して「本当に安全になった」と言えるのだろうか?五年程前であれば、それでも良かったかもしれない。しかし、今はその考えは通用しなくなっている。

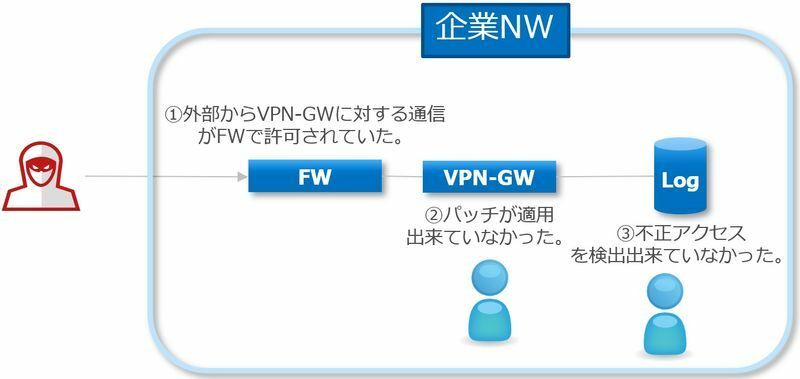

■脆弱性の悪用を許してしまった3つの問題点

そもそも、Fortinetの脆弱性が大きく報道されるきっかけとなったのは、不正アクセス利用可能な機器の一覧がサイバー攻撃者によって公開されたからだ。しかし、Fortinetの脆弱性を利用した不正アクセス自体は「脆弱性が発見された」2019年8月から発生しており、今回公開された情報は、サイバー攻撃者達のこれまでの情報収集の結果が公開されたにすぎない。

では、サイバー攻撃者達はどうやってこういった情報を収集出来たのだろうか?サイバー攻撃者達が「不正アクセス可能な機器一覧」を作成するには「標的企業」が以下のような状態になっていた可能性が高い。

①外部からVPN-GWにアクセス可能である

VPN-GWは非常に重要な設備だが、VPN製品の脆弱性を悪用された企業は、VPN-GWに外部から機器のIPアドレスが偵察出来てしまうこと、直接アクセス出来るようになっていた可能性が高い。

サイバー攻撃者が攻撃を仕掛ける第一歩は「標的を探す」ことから始まるが、その第一歩として、脆弱性の存在する機器を探す所から始めることになる。これにはインターネットから対象のVPN製品が利用するポートをスキャンする方法や、インターネット上に公開されている機器のデータベース等があるため、そういったツールを用いて、対象機器を探し出す。

そして、IPアドレス情報が入手出来れば、そのIPアドレスに対して実際に不正な通信を試みてみる。

脆弱性を悪用された企業は、外部からVPN-GWにアクセス可能であり、このようなサイバー攻撃者の初期の偵察活動や侵入の初期段階を成功させやすい状況になっていたと考えられる。

②パッチが適用出来ていなかった

次に考えられるのは、当然「パッチが適用出来ていなかった」も該当するだろう。パッチが適用出来ていれば、仮に外部から不正なパケットを受信しても、脆弱性を悪用されることは無かった筈だ。

③不正アクセスを検出する仕組みが機能していなかった

最後に考えられる可能性は、不正アクセスを検出する仕組みが無かったか、あるいは在っても機能していなかったことが考えられる。

もし、不正アクセスを検出する仕組みが機能していれば、不正アクセスを検出し、パッチ適用を前倒ししたり、パッチ未適用の期間VPNを一時的に利用中止するといった措置を取ることも出来ただろう。

■パッチ適用したから安心ではない

筆者のFortinetに関する記事も多数のアクセスを集めており、恐らくはFortinetを利用しているシステム管理者が日々対応に追われていると推測している。

保守ベンダーに「パッチ適用依頼」を行い、ホッとしているシステム管理者も少なくないだろう。しかし、残念ながらもし「不正アクセス」を受けていたのなら、パッチを適用したからといって安全ではないだろう。

理由は、前述した通り「不正アクセス」を許してしまった企業には、3つの問題点があり、製品の使用上の問題、運用上の問題が解決されていなければ、今後も狙われるということに変わりないからだ。

■「安心」するための3つの改善

では、どうすれば「安心」出来るだろうか?先に挙げた3つの問題点を改善することだ。

①VPN-GWを隠蔽する

「VPN-GWは外出先から利用するのだから、インターネットから誰でもアクセス出来てあたりまえ」そう考えている人も多いかもしれないが、既にこの考えは過去のものだ。

VPNに代わる代替案としてゼロトラスト・セキュリテイモデルの導入が進んでいるが、ゼロトラスト・セキュリテイ対応のリモートアクセスソリューションの多くはVPN-GWに対してインターネットから始まる通信を許可しない。ファイアウォールでも「インバウンド通信を全てブロック」する設定で、リモートアクセスが成立するので、サイバー攻撃者がインターネットから仕掛ける偵察活動を論理的に遮断することが可能になる。

こういった「隠蔽」を施すことで、万が一脆弱性が発見されても、「リスト化されるリスク」や「即座にアクセスを試みられる」リスクを緩和することが可能になる。

②緊急性の高いパッチ適用は必ず行う

当然のことだが、緊急性の高いパッチ適用は必ず行うようにしよう。ただ、パッチ適用は「言うは易し行うは難し」であることはシステム管理者等は誰でも知っている。

当然リモートアクセスのように重要性が高いシステムは業務影響を考えると簡単にパッチ適用出来ないことも多い。そのため「①VPN-GWを隠蔽する」ことが重要になる。「隠蔽」がしっかり出来ていれば、脆弱性を悪用されるまでの時間稼ぎを行うことが出来る。

③不正アクセスを検出する仕組みを作る

最後に、不正な通信と思われる不審なアクティビティを検出する仕組みを作るべきだろう。勤務時間外の外国からのアクセスや、ログイン失敗履歴等を普段から可視化、統計をとっておくことで、不正アクセスを検出しやすくなる。

■パッチを適用しただけでは、再び狙われる可能性も

パッチを適用するということは、今回の脆弱性には有効だが、そもそもVPN-GWへの到達性や運用体制に不備があれば、また新たな脆弱性が発見された時に再び狙われる可能性が残っている。

新たな脆弱性が発見されなかったとしても、もし「脆弱性の不備が悪用されていた」なら、セキュリテイ対策の弱い企業として「標的」にされ続けるリスクもある。

VPNは十年以上存在する古いアーキテクチャのソリューションであり「最も狙われやすいシステム」の一つである。ゼロトラスト・セキュリテイモデルへの移行など、抜本的な対策に取り掛かることを推奨する。