システム障害の「しまむら」を襲った攻撃者の正体 ランサムウェア攻撃の脅威が高まっている

日本企業がまたランサムウェア攻撃の被害に遭っている。

2022年05月11日付けの読売新聞の記事によれば、「衣料品チェーン大手のしまむらは11日、不正アクセスによるシステム障害が発生したと発表した。身代金要求型ウイルス『ランサムウェア』を使うハッカー集団のサイバー攻撃を受けたとみられる。グループ全店の約2200店舗で、店にない商品の取り寄せができない状態が続いている」という。

この報道を受けて、しまむらの公式サイトをチェックすると、「当社に関する報道について」というリリースが出されている。その「お知らせ」にはこう書かれている。

「2022年5月10 日に一部報道があったとおり、2022年5月4日より当社ネットワークへの不正アクセスによるシステム障害が発生しており、詳細については現在調査中です」

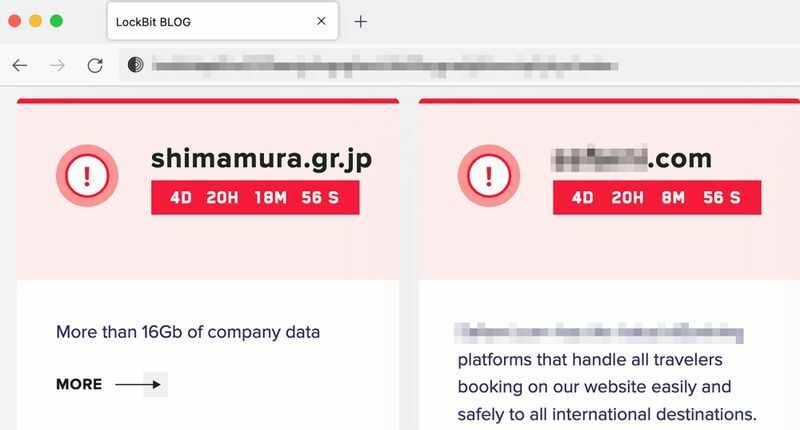

そこで筆者が、世界で暗躍しているランサムウェア攻撃集団のブログなどを調べてみると、しまむらを攻撃したと見られる集団が判明した(スクリーンショット画像参照)。

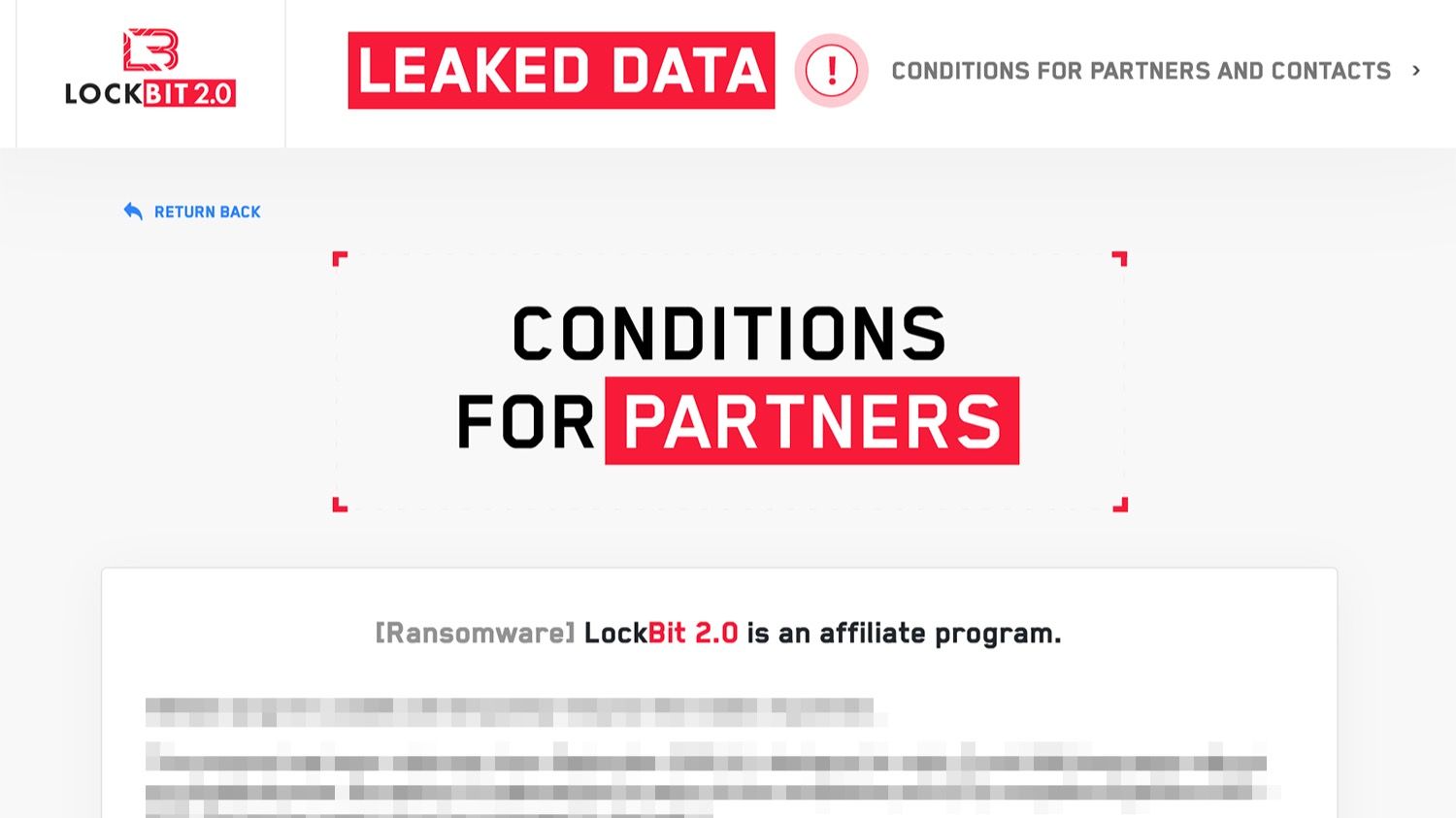

その犯行組織は「LockBit2.0」だ。同組織は、LockBitという名前のランサムウェアを使って民間企業などを金銭目的でサイバー攻撃してきた犯罪グループで、2019〜2020年に活動を始めていることがわかっている。情報セキュリティ大手のトレンドマイクロは、この組織についてこう分析している。

「2020年1月前後にロシア語アンダーグラウンドフォーラム上に登場したことが確認されているサイバー犯罪者グループです。LockBitグループは2021年6月、彼らのランサムウェアサービス(RaaS)を『LockBit 2.0』に更新し新たな宣伝活動を始めました」

簡単に説明すると、ランサムウェアサービス(RaaS)とは、ランサムウェア攻撃をサービスとして代行してくれる闇のサービスのこと。攻撃対象のIDやパスワードといった認証情報、またはセキュリティの穴についての情報などを持っている攻撃者が、このサービスに接触して、ランサムウェア攻撃の協力をしてもらう。そして、ランサムウェアサービスの提供側は、攻撃によって得られた身代金などからパーセンテージで報酬を受け取る。

「ロシア語アンダーグラウンドフォーラム」というのは、普通のインターネット検索などでアクセスできないダーク(闇)ウェブなどにあるロシア語を使うハッカーたちが集まる掲示板のことだ。そうした掲示板で、犯罪目的の攻撃者らは、サイバー攻撃ツールや、盗み出した情報などを売買したりする。

要するに、「LockBit2.0」はロシア語を使うロシア系集団だと見られている。加えて、この集団は、ロシアや、旧ソ連の国々からなる独立国家共同体(CIS)にはサイバー攻撃が及ばないように設定されているとも指摘されている。

今回、しまむらは、ロシア系のハッキング集団によって攻撃されたと考えられる。

実は、ランサムウェア攻撃を実施する組織の多くは、ロシアを拠点にしている。2021年、世界でランサムウェア攻撃により攻撃者に支払われた全ての額のうち、74%はロシアの攻撃者らに払われており、その総額は4億ドルになると試算されている。

ちなみに、このケースがロシアによるウクライナ侵攻に絡んでいるかどうかは、現時点では不明だ。

5月9日に最初に掲載されたLockBit2.0のブログには、しまむらから16ギガバイト以上の内部ファイルを盗んだと書かれている。筆者が確認した際のスクリーンショット画像を見ていただくと、「4D 20H 18M 56S」と記されているが、身代金を、あと「4日と20時間18分56秒」以内に支払え、という支払い期限のカウントダウンになっている。さもないと、内部情報を公開する、と。

最近、こうしたランサムウェア攻撃はまた目立つようになってきた。日本では自動車関連の小島プレス工業やデンソーなどが攻撃を受けたと報じられている。

ランサムウェア攻撃は、近年では通常、二重脅迫で行われる。まず個人や組織などに成りすました電子メールで、IDやパスワードなどアクセス資格を手に入れる。その上で、システムに侵入して、セキュリティプログラムを無効化したり、情報を盗んだりする。そしてシステムを暗号化して使えなくして身代金を要求する画面を表示させる。

攻撃者は内部情報やデータを盗み出しているので、「社内情報を公開されたくなければカネを払え」と脅迫し、身代金が支払われない場合は情報を自分たちのブログなどで公開するのである。

最近では徳島県や大阪府で病院がランサムウェア攻撃でシステム停止になり、診療などに支障が出たというケースもある。さらにこれから、われわれの生活に欠かせない重要インフラ分野(政府は、情報通信、金融、航空、空港、鉄道、電力、ガス、政府・行政サービス、医療、水道、物流、化学、クレジット、石油の14分野を重要インフラと定めている)を狙うような攻撃が起きる可能性も十分にある。

インフラ事業者をはじめ、政府機関や民間企業なども、改めてサイバー攻撃対策を見直す必要がある。ちなみに、同じくランサムウェア攻撃に苦しめられてきたアメリカでは、バイデン政権が次のようなガイドラインを出している。

① データのバックアップ、ネットから隔離

② システムアップデート、パッチ

③ インシデント対応の計画と徹底した確認

④ 社のセキュリティ部門への監督

⑤ ネットワークのセグメント化

参考にしてはいかがだろうか。