Teamsユーザーを標的としたフィッシング攻撃、DarkGateとは?

「フィッシング攻撃はフィッシングメールにさえ気をつけていれば大丈夫」、セキュリティの専門家であればそんなことは考えていないかもしれませんが、多くの普通の従業員は"そう思っている"と考えられないでしょうか?

少なくともサイバー攻撃者はそういった仮説を立てており、Teams等のメールに代わる新たなビジネスコミュニケーションツールを使うユーザーを標的にしているとBleeping Computerが報じています。

■DarkGateとは?

Bleeping Computerによれば、この攻撃は"DarkGate"と呼ばれるマルウェアが利用されているとのことです。Darkgateは2017年12月27日にenSiloの研究者であるAdi Zeligson氏によって発見されたマルウェアです。

DarkGateはここ数年、あまり活発ではありませんでしたが、昨年8月頃から再び活動が再開されていると複数のメディアが報じています。

・Microsoft Teams 経由で配信される DarkGate Loader マルウェア

・Microsoft Teams は DarkGate Loader マルウェアの配信に使用されていました

・敵は社内Teamsに潜む:DarktraceがMicrosoft Teams上のDarkGateマルウェアを自律的に阻止

・Microsoft Teams 経由で配信される DarkGate マルウェア - 検出と対応

■TeamsユーザーにDarkGateをインストールさせる仕組み

AT&T SecurityとDarktraceの調査結果から、以下のようなステップで攻撃を仕掛けていると考えられます。

・Teames上でマルウェアを含むファイルをダウンロードさせる手口

AT&T Securityの調査によれば、サイバー攻撃者はTeams上でフィッシングメッセージを送信し、マルウェアを含むファイルを標的の端末にインストールしようと試みます。

1.Teams上で外部ユーザーとしてメッセージを標的に送信する

この外部ユーザーアカウントは、正規のO365ユーザーのIDを盗んだものと考えられ、ドメイン名は「.onmicrosoft.com」が利用されているため、不審なユーザーであるかどうかをID名からだけで判断することは困難です。

2.二重拡張子を持つファイルをダウンロードさせる

"Navigating Future Changes October 2023.pdf.msi"というように、.pdfと.msiの2つの拡張子が設定されたファイルをダウンロードさせようとします。これは.pdf.msiと拡張子が2つ連続することで、初めの拡張子だけが認識され、.pdfファイルのように誤認させる狙いがあると考えられます。

3.C&Cドメインへ接続する

このファイルを実行すると、DarkGate C&Cドメインへ接続が試みられます。

・Teamsから、Sharepointへ接続しマルウェアをダウンロードさせる

2つ目の手口はDarktraceの調査です。これによると、Teams上でフィッシングメッセージを送信する手口は同じですが、Teams上でファイルをやりとりするのではなく、Sharepointのリンクを含むメッセージを送信し、そこからマルウェアをダウンロードさせていたと報告されています。

また、Darktraceによれば、マイクロソフトが提供する「Safe Attachments(安全な添付ファイル)」および「Safe Links(安全なリンク)」設定では、この攻撃を検出することは出来なかったとコメントしています。

■企業に人気のクラウドアプリケーションが悪用されている

企業のセキュリティ対策の関心はメールに向かっており、フィッシング攻撃に対する教育も殆どが「メール」に警戒するように注意を促します。Teams上でフィッシング被害に遭遇するなんて想像もしていない従業員の方が遥かに多いでしょう。

マイクロソフトによれば、Teams の月間アクティブ ユーザー数は2億8,000万人を超えているとされており、企業ユーザーに人気があることがわかります。多くの企業ユーザーが利用していて、警戒心も低い、これらの条件は、サイバー攻撃者にとっても「標的」として魅力的であるとも言えます。

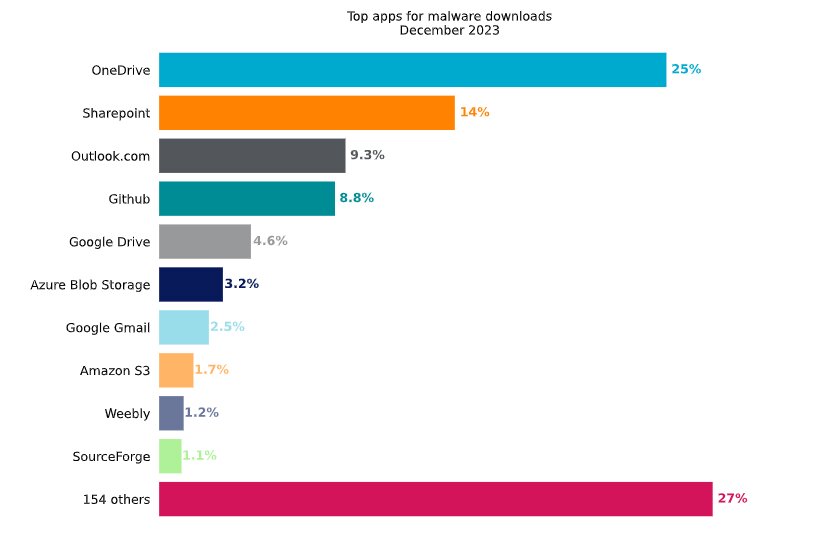

Netskope Threat Labsの調査によれば、マルウェアの配信経路として企業に人気のクラウドアプリケーションが悪用されており、2023年12月のデータからはOneDrive、Sharepoint、OutlookといったO365が提供するアプリケーションが上位を占めていることがわかります。

企業の中で正式に採用されているクラウドアプリケーションはProxy等の制御では「許可」せざるを得ず、またO365のような常時接続型のクラウドアプリケーションサービスはHTTPSでの大量のトランザクションが発生するためProxyをバイパスしていることも多くあり、企業のセキュリティを迂回しやすい状況が作り出されています。

EDRの導入や、ゼロトラスト化が進み、パソコンやメールといった従来攻撃対象となっていた領域での保護は強固になりましたが、それを迂回するかのように「守りの薄い部分」が新たな攻撃対象領域として狙っている。

DarkGateの攻撃手口からは、そのような兆候も見ることが出来るので、企業においては「手薄だったかもしれない領域」に対しても注意を払うことを推奨します。