狙われやすい長期休暇。長期休暇前にセキュリティ担当者が実施すべきこと

年末年始休暇が近づいてきました。早い人では来週から休暇に入る人も居るのではないでしょうか?

多くの人が休暇に入る年末年始はサイバー攻撃者にとっては「稼ぎ時」でもあります。それは企業の監視の目が「手薄」になるからです。

サイバーリーズン社が実施した、1,200人以上のサイバーセキュリティ担当者を対象としたこのグローバル調査によれば祝日等に平日同様の人員数を配置していると答えた回答者は、わずか7%であり、大半の企業が休日には監視人員を減らすというデータが出ています。

また同レポートは、休暇中はサイバー攻撃の発見も遅れがちとなってしまうため、休暇中に発生した攻撃は、平日に発生した攻撃よりも高いコストと大きな収益損失をもたらすと述べています。

長期休暇に入る前に、しっかりと会社のシステムに戸締まりをしておきましょう。

■長期休暇前の対応

■全般

システムの種別に係わらず以下の点については、長期休暇に入る前に総点検しておきましょう。

・セキュリティインシデント発生時の連絡網の確認

セキュリティインシデントが発生した場合の緊急連絡網を整理しておきましょう。

・脆弱性対応

認証に係わる重要なサーバーやリモートアクセス装置等に脆弱性が無いか確認し、パッチ等が適用されているのであれば最新の状態を保つようにしましょう。

・バックアップの取得及び、オフラインでの保管

ランサムウェアに感染した場合を想定し、重要なサーバーのバックアップを取得し、オフラインで保管しておきましょう。

・特権IDのパスワードを変更する

事業継続に重要なシステムの特権IDを棚卸しし、それらの特権IDのパスワードを変更しておきましょう。もし、多要素認証が有効化出来るなら、多要素認証を有効化しておきましょう。

・アクセスログの取得状況を確認する

外部からのリモートアクセス用装置等でアクセスログが正しく取得出来ていることを確認しておきましょう。また、シスログサーバー等にアクセスログを保存している場合はディスク容量等に問題が無いかも確認しておきましょう。

■オンプレミス環境の注意点

オンプレミス環境で特に注意すべき点について記載します。休暇中にマルウェアの感染が広まると対応が遅れ被害が拡大する恐れがあります。以下のような点に注意しましょう。

・不要なパソコンの電源を停止する

休暇中にマルウェアに感染したパソコンが発生すると、マルウェアが社内で他に感染可能なパソコンを探します(ラテラルムーブメント)。そのため起動しているパソコンに感染被害が発生する可能性があるので、不要なパソコン等の電源は停止しておきましょう。

・サーバーの監視サービスの稼働状況を監視する

最近のマルウェアは外部から遠隔操作され、サーバーの監視機能や保護機能を停止するものが存在します。こういった監視用に起動させているサービス等が停止したことを監視出来るようにしておきましょう。

・サーバーの再起動を監視する

特定の脆弱性が悪用された場合にはサーバーが再起動することがあります。予定外の再起動は検知、調査するようにしておきましょう。

■IaaS環境における注意点

IaaSを利用している場合の注意点を記載します。IaaSは見方を変えると誰でも簡単にデータセンタを所有するようなものです。サーバーを追加するなど簡単に出来てしまいます。以下のような点に特に注意しましょう。

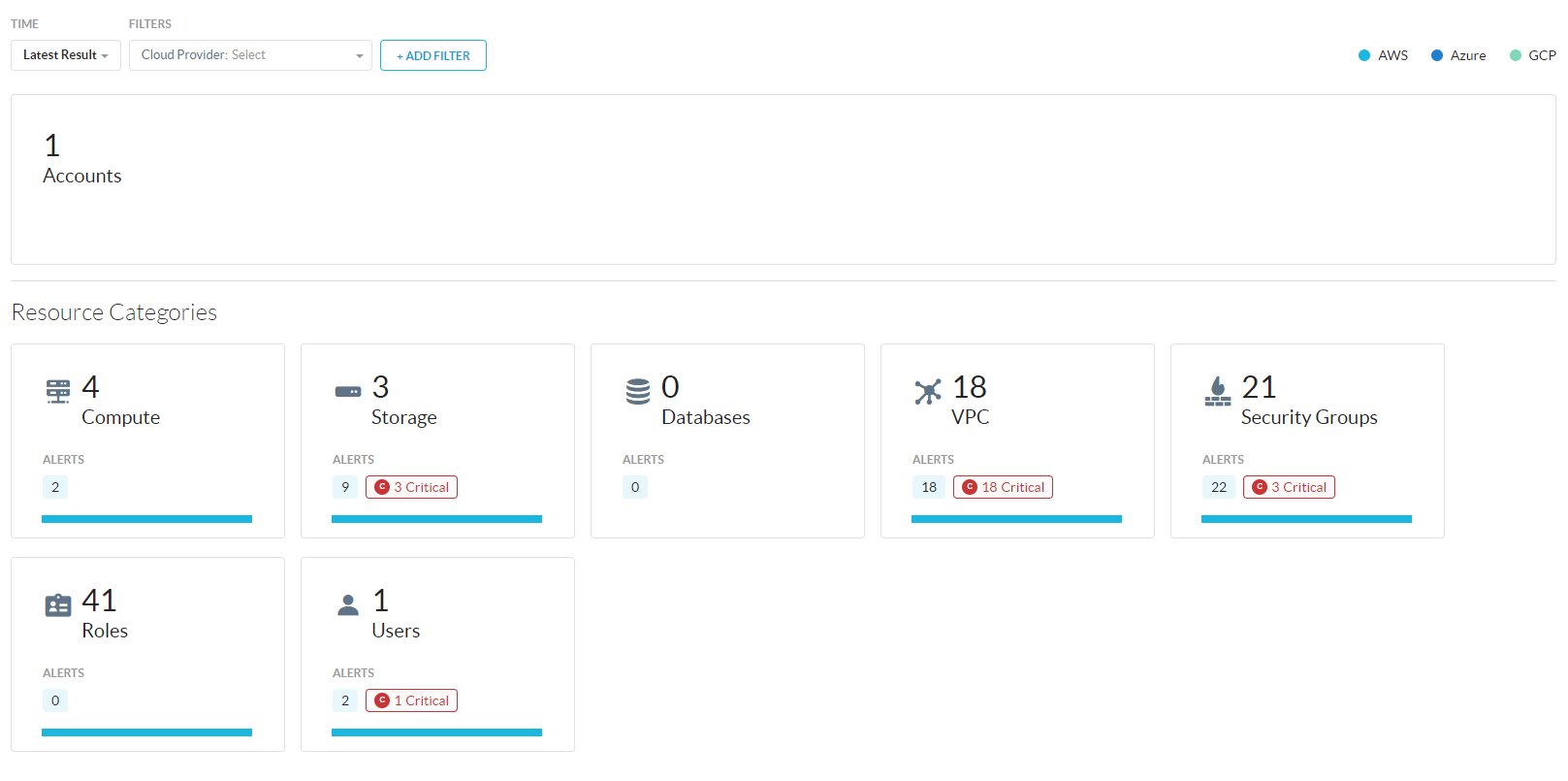

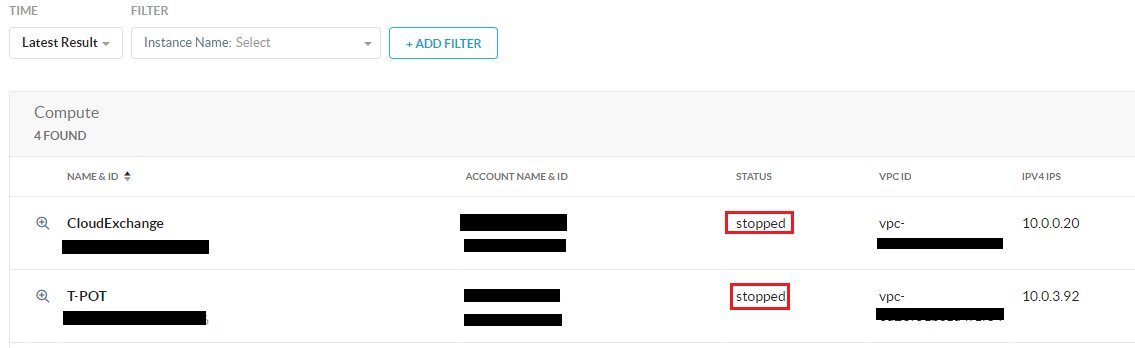

・不要なインスタンスの停止

インスタンスの棚卸しを行い、不要なインスタンスは停止しておきましょう。なお、CSPM等を利用していれば自社内で利用しているインスタンスの一覧や、稼働しているインスタンスの一覧を確認することが可能です。

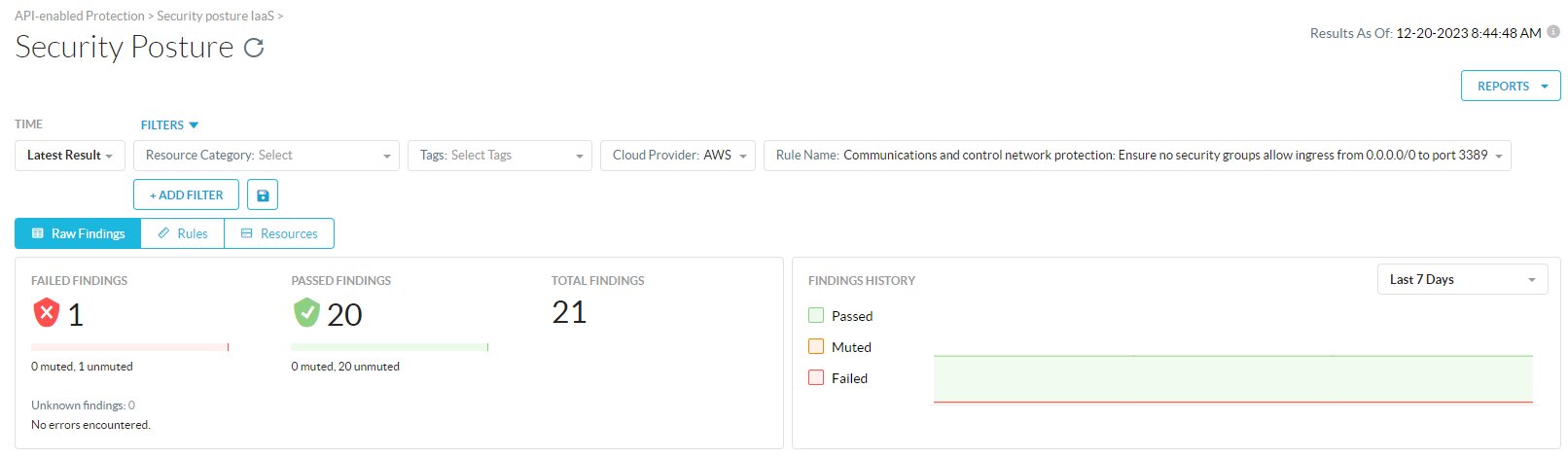

・不要なRDPの停止

年末年始等の長期休暇中に家から仕事をしたいと考え、勝手にIaaS上にRDP接続可能なWindowsサーバーが建てられているかもしれません。このようなリモートワーク用に無断で作られたRDPがランサムウェアの侵入経路になっているのは世界的な傾向です。

IaaSインスタンス上に勝手にRDPが有効化されていないかを確認し、無許可で動作しているRDPがあれば停止しましょう。なお、これもCSPM等を利用していれば外部から送信元IPの制限無しでRDP接続が許可されているセキュリティグループ等を抽出可能です。

・従量課金制限の実施

IaaSの不正アクセスでは不正に暗号資産のマイニングを実行される等のリスクがあります。このような不正利用に対して従量課金に制限を設けておきましょう。

■SaaS環境における注意点

SaaSの特徴は「休暇中だからといって電源を停止することは出来ない」点にあります。正規ユーザーがSaaSを利用していなくても、不正アクセスを仕掛けられる可能性は否定出来ません。最低限以下のようなタスクは実施しておくべきでしょう。

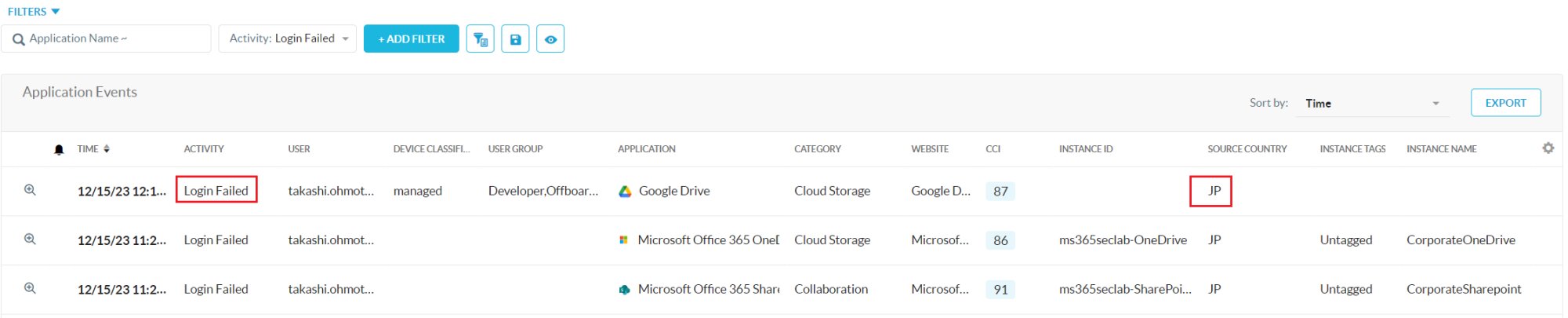

・ログイン失敗の監視

特定ユーザーのログイン失敗が急増しないか監視しましょう。また日本以外からのアクセス試行などを監視するようにしましょう。

なお、Netskope等のユーザーのActivityを分析可能なSASEソリューション等を導入していれば、期間を指定し"Login Failed"が記録されたSaaS一覧とアクセス元の国を確認することが可能です。

・SaaSに接続されるアプリケーションの監視

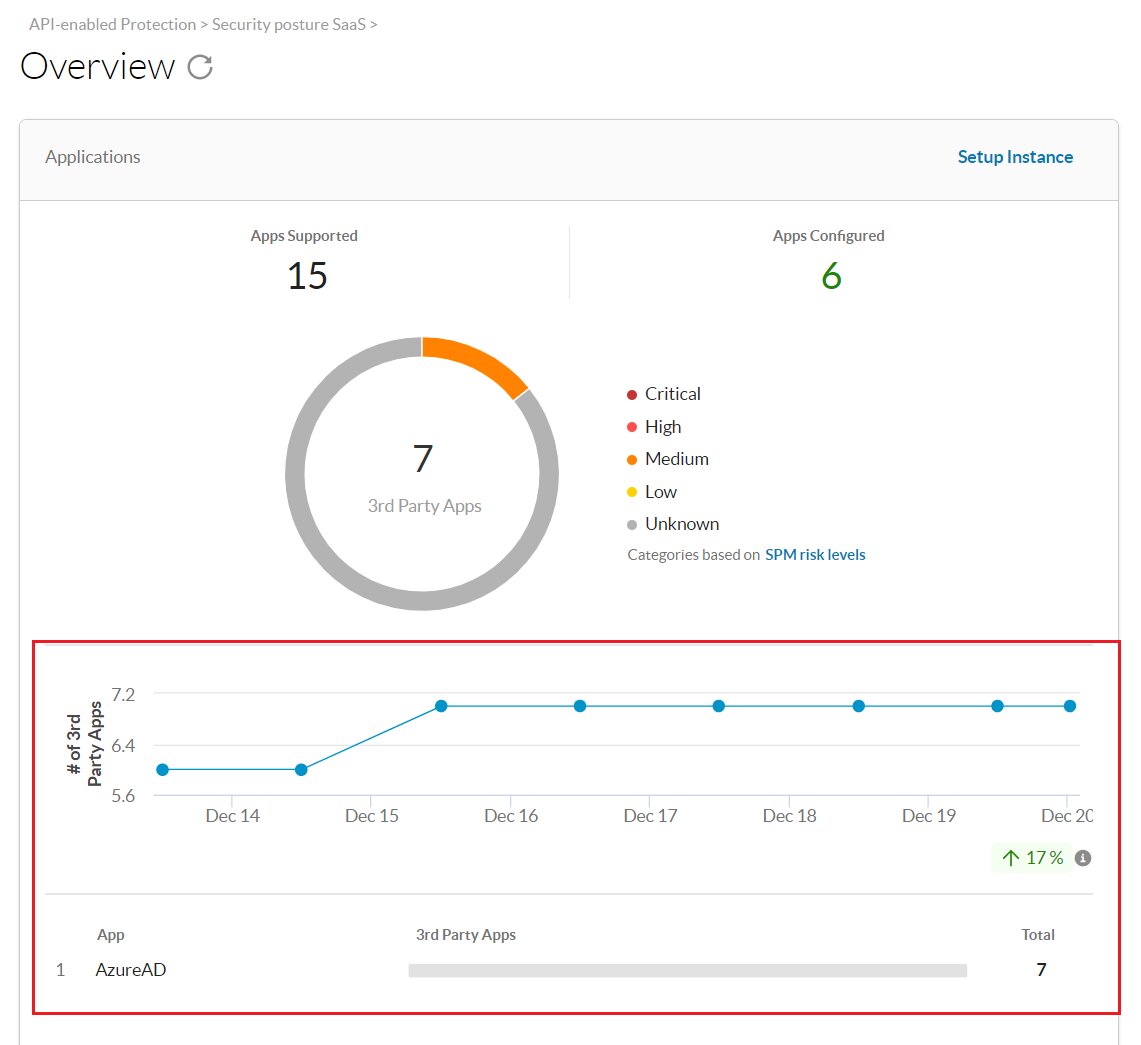

ユーザーがMS365やGsuiteにサードパーティ製のアプリを追加する可能性があります。こういったサードパーティ製のアプリはOAuth認証が用いられるので通常のユーザ認証とは異なります。監視の抜け穴となりがちなためこういった点も監視しておくようにしましょう。

なお、こちらもSSPM等のソリューションを導入していればサードパーティ製のアプリがMS365等にどれだけ接続されているかを確認可能です。

■自社/自分は大丈夫という油断が事故に繋がる

冒頭で述べた通り、長期休暇中は社内のシステム担当者やセキュリティ担当者が不在となるため、休暇中に発見された脆弱性等に対する対応が遅れがちになります。一方でサイバー攻撃者に長期休暇は関係ありません。セキュリティ担当者不在の状況は、サイバー攻撃者にとっては活動のチャンスとなります。

サイバー攻撃は国内でも企業の規模の大小を問わず被害に合う傾向にあります。また、大企業のサプライチェーンの中に、セキュリティの甘い企業があればそこを狙って本丸へ忍び込もうとする攻撃も確認されています。自社のセキュリティに不備があったために取引先に被害を及ぼす影響も考慮しなければなりません。

また、数年前であればIaaSやSaaSを包括的に監視する方法が無かったため、そこが攻撃されて侵入されても仕方無いという考え方も出来たかもしれません。しかし、今ではCSPMやSSPM、SASE等を導入している企業であれば企業の盲点となりえる部分も監視可能であり、こういった対策を実施している企業とそうでない企業では明らかにセキュリティレベルに差が出てきているのも事実です。

「自社/自分は大丈夫」といった根拠の無い自信は持たず、しっかり対策を行うようにしましょう。