アフターコロナ時代のセキュリティ新定石:ランサムウェア対策効果的に実施出来ていますか?

Afterコロナの時代に求められるセキュリティ対策とは?コロナ禍で活発化したサイバー攻撃対策について筆者の体験談を記載する連載3回目は「ランサムウェア」について触れます。

■コロナ禍でのランサムウェア活動の傾向が明らかに

コロナ禍で検討課題に挙げられるセキュリティ対策のうち、もっとも対策が難しいのはこのランサムウェアでしょう。もし、ランサムウェアを完全に防ぐことが出来る「魔法」を発明することが出来たなら恐らく大金持ちになることが出来るでしょう。

国内でもランサムウェアの被害が多数報道されていますが、被害にあっている企業のセキュリティ対策が他と較べて「甘かった」のでしょうか?「平均以上のセキュリティ対策を施していた」企業も少なくありません。それでもランサムウェアは侵入し大きな損害を与えます。

こういった状況で同業他社等が被害に遭うと「うちは大丈夫だろうか?」と不安にかられる経営者も少なくないのではないでしょうか。対策に取り組みだした企業もインターネットで公開されている情報等をもとに「手探り」で対策を進めているのが実態ではないでしょうか。

そんな「手探り」状態のランサムウェア対策でしたが、コロナ禍の混乱も2年が経過し、少しずつランサムウェアの傾向が明らかになってきました。

・主な侵入経路はリモートデスクトップがトップ

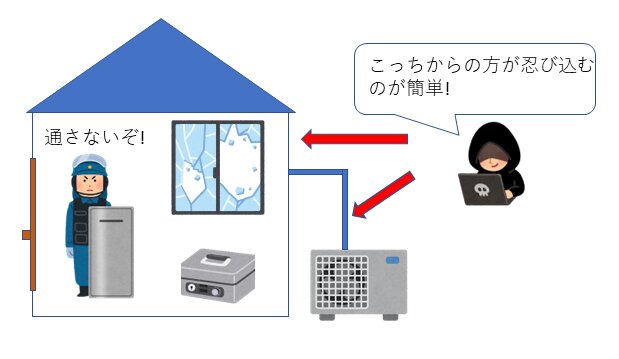

まず、対策を考える上で「どこから侵入してくるのか?」を考えることが大切です。「家の鍵が開いた状態で金庫を守る」だけでは十分ではないことは容易に想像がつくでしょう。

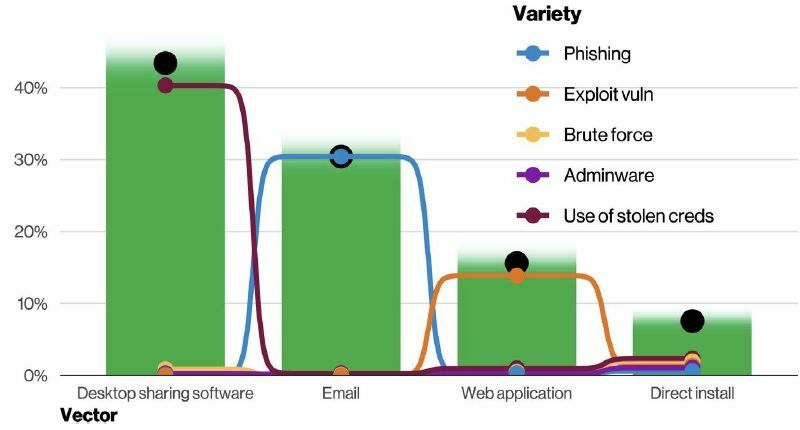

毎年一度Verizon社から発行される「Data Breach Investigations Report」によれば、多様と思われがちなランサムウェアの侵入経路は実はそれほど多様ではなく、侵入の40%はRDP、35%はEメール、次にウェブアプリケーションだとしています。

日本国内については少し異なり警視庁の報道によれば、VPN機器からの侵入が54%、RDPからが20%、Eメールからが7%となっています。

被害企業の発表等を見てもコロナ禍におきたランサムウェア被害の主な進入路は「脆弱性対策の行われていないVPN機器からの侵入、保護されていないRDP、Eメール」であることが大半と感じます。

世界でも日本でもRDP経由の侵入が多いという状況を考えるとコロナ禍で急遽リモートワーク対応を認めざるを得ずセキュリティポリシーを緩和したことが原因の一つと考えられます。

これまでランサムウェア対策となるとエンドポイントセキュリティの強化を進めるのが一般的でしたが、「入り口を塞ぐ」という観点も大切な視点ということです。

幾ら「完全には防げないから侵入されることを前提でEDRを導入」したとしても、家の鍵が開けっ放しなら無防備と言っても過言ではありません。「入り口」も塞いで「侵入された時の備え」も行う視点が大切です。

・侵入にかける費用は$1前後が相場

ランサムウェアに関する報道では国家による関与が指摘されたり、「高度化したサイバー攻撃」等と表現されたり、RaaS(Ransomware as a Service)と呼ばれるランサムウェア攻撃を仕掛けることが可能なサービスもあるなど、高度で複雑な攻撃が仕掛けられていると言われています。

このような報道の半分は正しく、半分は間違っているかもしれません。

ランサムウェアを収益源とする犯罪組織は大きく2つに分類されます。一つは「国家による関与」が指摘されるような大規模なグループ。このようなグループは自社組織内に専門のサイバー攻撃者を抱え、大きな報酬を狙うための活動を行います。もう一つはそのような専門部隊を持たない小規模なグループです。

ニュース等で報道されるサイバー攻撃はメディアによって選別されるため被害の規模や企業名が「社会的に影響の大きい事案」が選ばれます。このためニュース等で取り上げられるランサムウェア攻撃の多くは著名な企業を狙った大きな被害をもたらした事案が目につくことになります。このような大掛かりなサイバー攻撃を仕掛けることが出来るサイバー攻撃集団は大規模なサイバー攻撃グループであると考えられます。これらの専門的な部隊を持つサイバー攻撃グループの戦略シナリオや戦術は高度化していると考えて良いでしょう。

一方でニュースでも取り上げられないようなサイバー攻撃も多々発生しているのが実態です。小規模な会社がランサムウェアの被害にあったとしてもニュース性が無いとしてニュースで取り上げられることはありません。数億円を盗むことに成功した銀行強盗は必ず報道されますが、町のスーパーで起きた数百円の万引き事案が報道されることは無いのです。

ニュースには取り上げられず表に出ないようなランサムウェア攻撃被害の方が件数としては大規模なものよりもっと多いということは想像するのに難しくはないでしょう。

このようにサイバー攻撃グループといっても大きな組織もあれば、小さな組織もあり、小さな組織はサイバー攻撃にかけられる「コスト」も「スキル」も限られているということです。

これもVerizonのDBIRのデータとなりますが、ランサムウェア攻撃の一件あたりのコストは$1にも満たないことが大半とのことです。小規模で資金力に乏しいサイバー攻撃グループは高度なエンジニアを抱えることはせずに何らかの手段で入手、または生成したメールアドレスリストに対してフィッシングメールを大量に送りつけ、引っかかった企業に忍び込むという手法が主流とのことです。

もし、侵入を試みた時に多要素認証が仕掛けられていたら?$1の侵入にかけられるコストを簡単に超えてしまうため、サイバー攻撃者は「次のターゲット」へ狙いを変えることが期待出来るのです。

■$1の攻撃手段に備える

「ランサムウェアに対して完璧な対策を施す」と考えると検討範囲は際限なく拡がり対策コストも跳ね上がります。それらを捻出出来る大企業なら徹底的に取り組むのも良いでしょうか。

しかし、多くの企業にとってそれらの負担は現実的ではありません。従業員1万人規模の企業でもNISTのサイバーセキュリティフレームワークに従ってセキュリティを構築し、運用を維持するのは難しいと頭を抱えているのが現実です。

「完璧を目指す」のではなく、「効果的な対策」を目指す、大半の攻撃は$1前後の「単純な攻撃」を「手薄な所に仕掛けてくる」と想定すれば、多くの企業で対処可能な現実的な対策が見えてくるのではないでしょうか。

前述した傾向から、効果的と考えられる対策を以下に記載します。

1) 入口対策の強化

単要素認証しかないクラウドサービスや、インターネットから直接不正なパケットを投げつけることが可能なVPNゲートウェイ等の存在はサイバー攻撃者にとって最も狙われやすい標的となります。

以下のような視点で入り口対策を強化することを推奨します。

・ZTNA化

日本国内で最も侵入路として利用されているのが脆弱性を放置されたままのVPNアプライアンスです。VPNアプライアンスは、職場のデータを保護する上で重要な役割を果たしますが、同時に攻撃者の侵入口となる可能性もある点について改めて認識する必要があります。従来のVPNアプライアンスの欠点であった外部からVPNアプライアンスを攻撃可能である点、定期的なバージョンアップが必要という点を改善したZTNAソリューションを導入することを推奨します。

・VPNアプライアンス製品のメンテナンス計画

VPNアプライアンス製品を使い続けるのであればVPNアプライアンスを監視下に置くとともに、既知のセキュリティ上の脆弱性に適時対応するための予算を確保し、ファームウェアを常に最新に維持することが必要です。

・RDPのセキュリティ強化

RDPは世界的にも侵入経路と利用される傾向が高く、国内でも活発に活動しているランサムウェアグループLockBitもRDPを侵入経路の1つとして利用することが確認されています。

RDPが組織の業務に必要な場合は、VPNやZTNA、RDPゲートウェイ、MFAや強力なパスワードで適切に保護し、RDPへのアクセスを特定のユーザーやIP範囲に制限する必要があります。もしこういった対処が難しいのであれば、リモートデスクトッププロトコルやその他のリモートデスクトップアクセスは無効にすることを推奨します。

・スパムメールフィルタリング

メールも初期侵入手段として良く利用されます。堅牢なスパムフィルターは、悪意のあるスパムを阻止し、悪意のあるURLや添付ファイルによるマルウェア感染のリスクを低減します。添付ファイルタイプ(マクロ文書など)を配信しないよう、フィルターを設定することもできます。

・MFA(多要素認証)を使用する

ランサムウェアの主な侵入方法の1つに認証情報の不正利用があります。このリスクは、可能な限り多要素認証を有効にし、コラボレーションサービスや社内ネットワークへのリモートアクセスを制御することで軽減することが可能です。

2) IT資産状況の可視化

前述した「入口対策」は万全でしょうか?管理部門が認識出来ているIT資産だけなら「入り口」は防ぐことが出来たかもしれませんね。

しかし、企業内には管理者が把握出来ていないシャドーITが多数あり、これらがサイバー攻撃者にとっての入口または出口と成り得ます。

管理部門が把握していないIaaSが無いと言い切れますか?そのIaaS上に勝手にRDPが許可されたWindowsサーバーが無いと言い切れますか?

管理者が正しく自社の資産状況を把握出来ていなければ「入口対策」を行うことが出来ません。また、管理者が把握していないクラウドサービスを「出口」としてサイバー攻撃者は情報を盗みます。

シャドーITの可視化に取り組むことを推奨します。

3) 復旧能力の強化

ランサムウェアが単純なマルウェアと最も異なる点は多数のシステムを動作不能にすることで「ビジネスを停止させるリスク」があることです。事業継続性の観点からバックアップ戦略を見直す必要があります。

信頼性の高いバックアップ戦略は万が一ランサムウェアの被害にあった時にシステム復旧を可能にシステム復旧のための身代金の支払いを拒否することを可能にします。

セキュリティ上の懸念や帯域幅の制限により、VPN経由でローカルNASにバックアップを送ることができない場合があります。また、在宅勤務者にローカルバックアップを実装することは論理的に困難です。こうした点を考慮すると、クラウドバックアップシステムは、ほとんどの組織にとって実用的な選択肢となり得ます。

4) 事後調査能力の強化

どれほど「入口」を塞いでも、いつかは突破されるのがセキュリティです。突破されたあとで再発を防止するために事後調査を行うために必要な対策を実施します。

5) 社員教育

オフィスでも自宅でも「社員」がもっとも狙われます。定期的にサイバーセキュリティに関するトレーニングを実施し、企業のソーシャル・エンジニアリング戦略を伝え、インシデント発生時の報告フローと対応手順について教育しておく必要があります。

■エンドポイントに偏りすぎるセキュリティ対策の盲点

ランサムウェア対策となるとエンドポイントセキュリティを想起されることが多いと思います。しかし、クラウドが当たり前の現代ではサイバー攻撃者もクラウドを悪用します。

ランサムウェアで恐喝行為を行うためにはデータを盗みだす必要がありますが、わざわざターゲット企業に出向いてUSBでデータを盗んでいくサイバー攻撃者は恐らく多くはありません。

簡単に盗み出すために「社内から利用可能なクラウドサービス」にサイバー攻撃者はデータを移動します。

エンドポイントばかりに対策を偏らせてしまうとクラウド上で仕掛けられる攻撃やクラウド間のデータ移動を検出することが出来ません。

データがどこで生成され、どこに流れていくのか?デバイス、ネットワーク、リソースといった三階層で抜け漏れのないセキュリティデザインを考えることが、Afterコロナ時代のセキュリティ対策では必須の視点と言えるでしょう。