MS365のMFAが効かない基本認証。基本認証を無効化していないMS365が狙われている。

三菱電機が契約しているMS365に不正アクセスが発生した。このニュースを見て「我社のMS365はMFA(多要素認証)を利用しているから大丈夫」と思った人も少なくないだろう。しかしMS365に対する不正アクセスの多くはMFAをバイパスするIMAP等が狙われている。

■基本認証と先進認証

MS365には大きく分けて二種類の認証方式が存在し、先進認証と基本認証と呼ばれている。主にMS365にアクセスするクライアントによって使い分けられる。

・先進認証

IE/Chrome/Safariなどのウェブブラウザから、MS365にアクセスする場合や、先進認証対応のMS365アプリからアクセスする場合に利用される認証方法。MFA等が利用出来る。

・基本認証(レガシー認証)

POP/IMAP/SMTP Authを利用するメールクライアントからMS365にアクセスする場合に利用される。この基本認証ではMFAはサポートされていない。

MFAを有効化していると思っていても、古いメールクライアントを利用していたりすると、そのメールクライアントの認証は「基本認証」となっており、MFAが機能していないといった状況が起こり得る。このような状態のMS365テナントでは、例えMFAポリシーが有効になっている場合でも、攻撃者は古いプロトコルを使用して基本認証で認証され、MFAをバイパスすることが可能になる。

■MS365に対するパスワードスプレー攻撃の大半が基本認証を標的に

MS365はクラウドサービスという性質上、ユーザのログオン画面までは誰でも辿りつける。かつ、MS365上で日々の大量のデータが作成、保管されているためサイバー攻撃者にとっては魅力的な「データ保管庫」であり「攻撃対象」となりうる。

そのため、パスワードスプレー攻撃は多くのMS365テナントに仕掛けられているが、標的となっているのが「基本認証」だ。

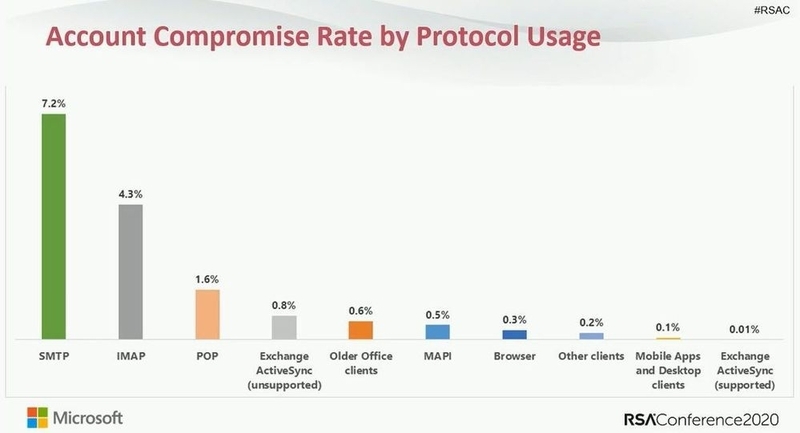

マイクロソフトがAzure Active Directory(Azure AD)トラフィックの分析した結果を下記に示す。

・パスワードスプレー攻撃の99%以上が基本認証を利用している

・クリデンシャル・スタッフィング攻撃(パスワードリスト攻撃)の97%以上が基本認証を利用している

・基本認証を無効にしている組織では、基本認証を有効にしている場合と比較し不正アクセスが67%少なくなっている。

このように基本認証はセキュリテイリスクを高めるため、マイクロソフトは基本認証は非推奨としており、2020年10月13日にサポート終了することを予定していた。しかし、Covid-19の混乱を鑑み基本認証の無効化を2021年の後半まで延期した。

■基本認証の利用状況を確認する方法

現在利用しているMS365テナントで基本認証が利用されているかは、以下の方法で確認できる。

1) [Azure portal]->[Azure Active Directory]->[サインイン]

2) [フィルターの追加]->[クライアント アプリ]

※列が表示されていない場合は、[列]>[Client App](クライアント アプリ) をクリックしてその列を追加する。

3) すべての基本認証プロトコルを選択する。

認証済み SMTP

自動検出

Exchange ActiveSync (EAS)

Exchange Online PowerShell

Exchange Web サービス (EWS)

IMAP4

MAPI over HTTP (MAPI/HTTP)

オフライン アドレス帳 (OAB)

Outlook Anywhere (RPC over HTTP)

Outlook サービス

POP3

レポート Web サービス

その他のクライアント

上記の設定を実施すれば、基本認証の利用状況が確認出来るので、直ぐに止めてもよいかどうかの判断材料にすることが出来るだろう。そして、基本認証を無効化して問題ないと判断出来れば「条件付きアクセス」を使用して基本認証を無効化することが出来る。

■MS365の設定ミス検出が課題に

MS365には100項目以上の設定項目があり、これらを正しく設定していないと、意図せず外部に情報を公開していたり、サイバー攻撃者の侵入経路を開けた状態になっていたり、監査用のログが取得出来ていないといった状態に陥ることは少なくない。

クラウドサービスの基本は責任共有モデルであり、準備された機能の設定は利用者が責任を持って実施しなければならない。MFAが有効になっていると思ってアクセスログの監視を怠っていたら、基本認証が有効になっていて不正アクセスを受けていたといったような事態に陥らないよう、MS365のセキュリテイ機能がしっかり意味のあるものになっているか確認することを推奨する。