テレワークで注目されるゼロトラストとは?従来型VPNではテレワーク経由のマルウェア感染拡大を防げない

新型コロナウィルスによる事業継続リスクを考慮して、都内のIT系企業を中心にテレワークの導入が急加速している。

■自社に新型コロナウィルス感染者が発生するリスク

新型コロナウィルスが自社で発生した場合に想定すべきリスクとして、当然のことながら強力な感染力によって多数の感染者が発生した場合の事業継続リスクを想定しなければならない。

それとは別に、筆者は日本固有のリスクとして風評被害リスクも無視出来ないと考える。国内企業全体の課題に人材獲得競争が挙げられるが、求人市場は少子高齢化による労働人口減少によって空前の売り手市場。万が一自社で新型コロナウィルス感染者が発生した場合には社名も含めて大きく報道されるリスクが有り、企業としての対応に落ち度が有れば「高熱でも通勤させるブラック企業」「在宅勤務の制度も準備していなかった」等の批判を集めるリスクも有り、このような風評被害が広がれば採用活動に大きくマイナス影響となるだろう。

新型コロナウィルスの感染者が僅か一名に留めることが出来たとしても、こういった風評被害は大きくなる可能性も有るため、企業として最低限の制度として、在宅で仕事を出来る環境を整えておくことは、重要なリスク対策の一つと言えるだろう。

■テレワークで注目されるゼロトラストアーキテクチャ

元々東京では今年東京オリンピックが開催されることもあり、東京オリンピック開催時期の通勤混雑を見越して1~2年程前からテレワーク環境の整備に乗り出す企業は増加傾向にあった。

比較的検討期間の長かった企業がテレワーク用のシステムを検討する時に採用する傾向に有るのが「ゼロトラストアーキテクチャ」と呼ばれる新しいセキュリティの考え方だ。

・場所を守る境界型セキュリティ

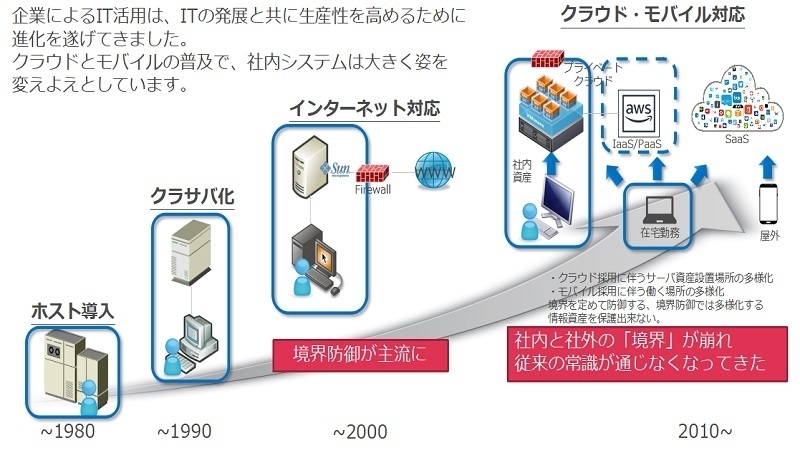

インターネットが登場してから、企業のセキュリティは、「社外は危険、社内は安全」という「場所を守る境界型セキュリティ」が主流で有り、企業の外側と内側にファイアウォールを置き内側を守るという考え方が一般的であった。この考え方では社外からのアクセスに対しては危険と考えアクセス制御を用いるが、社内は安全とみなしアクセス制御は実施しないという考え方に基づいていた。

・境界型セキュリティの限界

しかし、企業が働き方改革等の目的でOffice365やiPhoneといったクラウドサービスやモバイルシステムの導入を進めたことで、従来の境界を定めてファイアウォール等で企業の中を外部からの侵入者から守るという考え方が通用しなくなってきた。

なぜなら企業のデータ資産はOffice365等のクラウド上で作成され共有されるので、企業内に設置したファイアウォールではこれらのクラウド上のデータ資産を保護することは出来ないし、今まで安全だと考えられていた社内の中にもBYOD等の私物端末が持ち込まれたり、あるいはマルウェアが社内の中を縦横無尽に感染するということが当たり前になってしまった。更には社外からモバイル端末でOffice365等にアクセスされると、社内のセキュリティを迂回してアクセスされるようになった。

クラウドとモバイルの登場によって「境界」の定義が曖昧になり、境界型セキュリティで守るという考え方が限界にきたのである。

・データ資産を守るゼロトラストアーキテクチャ

こういった状況に逸早く気付いた企業は、クラウドとモバイルにも対応した新しいセキュリティの考え方を求めるようになり、その答えの一つとして「ゼロトラストアーキテクチャ」を採用するようになってきた。

「ゼロトラストアーキテクチャ」では、境界型セキュリティで採用されていた「場所」による安全性の判定では無く、「守るべき資産」を定義し、そこにアクセスする「ユーザ」や「端末」「アプリケーション(サービス)」の信頼性を常に評価するアーキテクチャへと変化する。

例えば、社内からのアクセスであっても、「守るべき資産」に対してアクセスしようとするユーザが、ユーザは本人か?そのユーザはこのリソースにアクセスする権限を持っているか?利用している端末は安全か?といったことを検閲することで、正しい権限を持ったユーザが本人だと認められた場合のみ、初めてアクセスが許可される。

■ゼロトラストアーキテクチャを用いたテレワークは何故安全?

では、このゼロトラストアーキテクチャを用いてテレワークを実施すると、従来型の「境界型セキュリティ」と比較して何が安全になるのだろうか?従来型の「境界型セキュリティ」をVPNと捉えて、比較してみよう。

VPNは基本的には一度ユーザがIDとパスワードで認証が成功すると、ネットワーク単位で通信し放題になる。そのためテレワークでマルウェアに感染したパソコンが社内に接続するとポートスキャンを実行し、社内に感染可能なパソコンやサーバを探索し始める。そして感染可能なパソコンを見つけると感染し、C&Cサーバからの通信が発生するまで待機する。さらに、基本的には通信セッションも切断されるまでは保持されたままであり、セッションの正常性等は検閲されない。公衆WiFi経由でVPN通信を行いセッションが盗まれていたとしても切断されることもない。VPNのこういった特徴は長らくテレワークの標準的な技術として採用されていたこともあり「当たり前のもの」として疑問視されることは少なかったが、近年セキュリティの観点からは非常に問題視されるようになっていた。

・特徴1:最小権限

ゼロトラストアーキテクチャでは、最小権限の考えが適用されるので、ユーザが例えIDとパスワードによる認証が成功したとしても、そのユーザがアクセス権限を持つアプリケーションにのみアクセス可能となる。ポートスキャンなどを実行したとしても、アクセスが許可されているアプリケーションの通信ポートにしかスキャンを実施することは出来ない。この特徴によってマルウェアが横方向に感染を拡大する偵察活動を封じることが出来る。

・特徴2:通信セッションの検閲

VPNでは一度接続されたセッションは原則張りっぱなしとなる。例え中間者攻撃等でセッションが奪われていたとしても再検証されることはない。しかし、ゼロトラストアーキテクチャでは「10秒前に正常だったセッションが今も正常で有るとは限らない」といった考えに基づき、定期的に検閲する。

・特徴3:高度なユーザ認証

多要素認証等の認証方式を採用しており、ID/PW以外の要素を用いて正当なユーザであることを評価する。

・特徴4:端末の信頼性評価

証明書等を用いて、アクセスしている端末が会社支給の端末か、私用の端末か?等を判定する。更に、アクセスしている端末のOSバージョンやパッチの適用状況、マルウェア対策アプリのシグネチャ等が最新か?等をチェックし、信頼出来ない端末で有ると判断されれば接続を拒否するといったことが可能になる。

■ゼロトラストを実現するためのソリューション

幾つか特徴を挙げたものの、現在の所、ゼロトラストというキーワードはセキュリティの業界ではバズワード化している感があり、メーカー毎に主張が異なるため、一言で「ゼロトラストとはこういうもの」と表現するのが難しいのが現実だ。ゼロトラストを採用しようとした場合に一つの参考になるのが、調査会社のForrester社が発行している「Zero Trust eXtended Ecosystem Platform Providers」だ。

※元々ゼロトラストという概念はForrester社が提唱した。

ゼロトラストに興味を持ったならば、このレポートに掲載されているメーカーのソリューションを比較してみると良いだろう。

■国内企業におけるゼロトラストソリューション導入企業

比較的新しい概念であるゼロトラストアーキテクチャだが、国内でも大規模な導入事例が登場している。ゼロトラストアーキテクチャを採用している国内最大規模の事例がLIXILだ。LIXILは2011年に国内の主要な建材・設備機器メーカー5社が統合して誕生し、世界150ヵ国以上で70,000人を超える従業員を擁するグローバルカンパニーだ。

LIXILは、ショールーム、代理店、営業拠点、生産拠点など様々な要素を持った拠点が複雑に絡み合うプライベートネットワークを有しており、パートナーである代理店を含むと100,000人以上が日常的に社内外からこのプライベートネットワークを通して業務アプリケーション群へアクセスしていた。IT部門の課題はビジネスのスピードを損なわずに、この複雑なシステム運用をシンプルかつ今の時代に適したセキュアなネットワークへ移行させることだった。

この「今の時代に適したセキュアなネットワーク」を実現するために、LIXILはアカマイ社のEAA(Enterprise Application Access)と呼ばれるテレワークソリューションを用いてゼロトラストアーキテクチャを実現している。

■恒久的なテレワーク環境の整備を

恐らくは、新型コロナウィルス対策としてテレワークの導入が加速すると推測される。事態は急を要するため従来のVPNを用いたテレワーク環境の整備を考える企業は少なくないだろう。

しかし、テレワークは今後労働人口の減少していく日本にとっては、女性や高齢者が自宅に居ながらでも仕事をするための無くてはならない仕組みの一つである。一過性のものとして捉えずに、クラウドとモバイル時代に適したテレワークソリューションの有るべき姿として、ゼロトラストアーキテクチャを検討してみるのも悪くは無いだろう。