三菱電機、不正アクセス事案の第三報を公開。サイバー攻撃者にとって有益なヒントが多数公開される。

三菱電機は、1月20日に発表した機密情報の流出が疑われる不正アクセスに関する調査結果となる第3報を公開した。現段階で判明しているサイバー攻撃の経緯や手法、対策案等が記載されている。

■現段階での調査状況、対策案の公開には疑問点も

100%完全なサイバー攻撃対策は有り得ない。公表された内容を後から批判するのは簡単なことである。しかしながら、セキュリティ対策の末席に関わるエンジニアの一人として、今回第三報として公表された内容は果たして他企業にとって有益な物だろうか?むしろ、第二、第三の被害発生に繋がる「ヒント」を、サイバー攻撃者に提供してしまっているのではないだろうか?と疑問を感じざるを得なかった。

■三菱電機に対するサイバー攻撃の経緯

三菱電機の受けた不正アクセス被害とはどういった事案だったのか?現在までに公表されている同社が受けた不正アクセスの経緯をまとめると以下の通りとなる。

2019年

3月18日 サイバー攻撃者に侵入される

中国拠点にあるウィルス対策管理サーバーが、外部からゼロディ攻撃を受ける。

パターンファイルアップデート機能を悪用され、同拠点内の他端末に侵入が拡大する。

※ウィルス対策管理サーバーへの攻撃者の送信元IPアドレスは詐称されていた。

攻撃者の特定は難航しており、調査継続中。

※筆者注 3月18日にウィルス対策管理サーバーに対して侵入が成功したということであれば、侵入行為が一回で成功するとは考えづらくそれ以前から不正アクセス失敗等の予兆は存在していたと考えられる。

6月28日 不審な挙動を検知

ウイルス対策ソフトの挙動検知機能によって、国内拠点の端末での不審な挙動を検知。

7月8日 不正アクセスと断定

PowerShellを用いたファイルレスマルウエア攻撃の実行を確認。不正アクセスと断定。

7月10日 マルウェア感染拡大状況を確認

三菱電機グループ国内外約 24.5 万台の端末とサーバーを共通管理している構成管理ツールで調査実施。

PowerShellが他の複数の端末にも存在することを確認。

国内外の複数拠点にまたがる不正アクセスの可能性が高いと判断。

7月17日 同日までに不正な通信先を遮断。封じ込め完了と判断

8月1日 フォレンジック調査開始、11月15日まで継続

8月29日 未公開脆弱性情報・マルウエア情報・不正通信先アドレス情報等をJPCERT/CC に報告

8月31日 流出可能性ファイルの仕分けを実施

2020年

1月20日 第一報:不正アクセス事案を公表

・8,122名の個人情報漏えいの可能性ありと発表

・防衛・電力・鉄道などの社会インフラに関する機微な情報、機密性の高い技術情報、取引先に関わる重要な情報は流出していないと発表。

2月10日 第二報:機密情報の流出可能性について発表

・1月20日に公表した、防衛・電力・鉄道などの社会インフラに関する機微な情報は含まれていなかったという発表を撤回。

・防衛省の「注意情報」が含まれていたことを2月7日に発見し、防衛省に報告したことを公表。

2月12日 第三報:不正アクセス調査結果及び、対策案を公表

・米国国立標準技術研究所(NIST)の規格である「サイバーセキュリティーフレームワーク」の考え方に基づき、セキュリティ対策を実施していたが、今回はこのフレームワークをすり抜けられたとの見解を発表。

・攻撃の経緯、現在までの調査結果を発表。

・対策案も含めて公表。

■サイバー攻撃者にとって、日本企業を狙う有益なヒントの数々

本事案は、三菱電機という日本を代表する企業ということ、漏洩したデータの中に防衛省の注意情報が含まれていたこと等から、社会的にも非常に関心の高い事案である。そのような関心の高い事案の調査結果を公表することは、一見すると社会全体の情報セキュリティ向上に貢献出来ると捉えられなくもない。

しかし、企業毎にセキュリティ対策にかけられる予算や人員には大きな違いがあり、今回の三菱電機の教訓を全ての企業が活かせるわけではない。むしろ、自社CSIRTを運営している企業でさえ、検出することの出来なかった有効な攻撃手段として、日本を狙うサイバー攻撃者達に多くのヒントを提供してしまっているのでは無いだろうか?

・NIST流、多層防御でも不正アクセス断定まで10日かかった

第三報の冒頭で、三菱電機はNISTのサイバーセキュリティーフレームワークを採用し、それに従って多層防御を備えていたと明かしている。そのNIST流多層防御を持ってしても、不正アクセスと断定するまでに6月28日から7月8日まで10日も要しているのである。これはサイバー攻撃者にとっては朗報だろう。日本を代表する規模の企業でかつ、NIST流多層防御を施していた企業が不正アクセスの検出から断定まで10日も必要としたのである。サイバー攻撃者にとっては「日本企業は最低10日程度は気づかない」というヒントを与えてしまっている。

・適切な運用が実施されていない可能性が高いのではないか?

NISTのサイバーセキュリティーフレームワークを採用し構築はされたものの、どこまでフレームワークで推奨されている定期的なソフトウェアのアップデートやログ監視が行われていたかは報告書からは読み取れない。フレームワークは実装するだけでは意味はなく、適切な運用がなされていなければ、意味をなさない。

本事案が成立したことで、三菱電機程の規模と自社CSIRTを抱えるような組織であっても、十分な運用が行えていないのではないか?三菱電機より規模が小さく、セキュリティコストもかけれない日本の他企業ならより容易に攻撃出来るのでは無いか?というヒントを与えてしまってはいないだろうか?

・同業他社や、国内企業のセキュリティ対策レベルの推測が可能に

最新の報告書では今回のサイバー攻撃の手口が記載されているが、セキュリティ対策を迂回されてしまったポイントも明記されている。

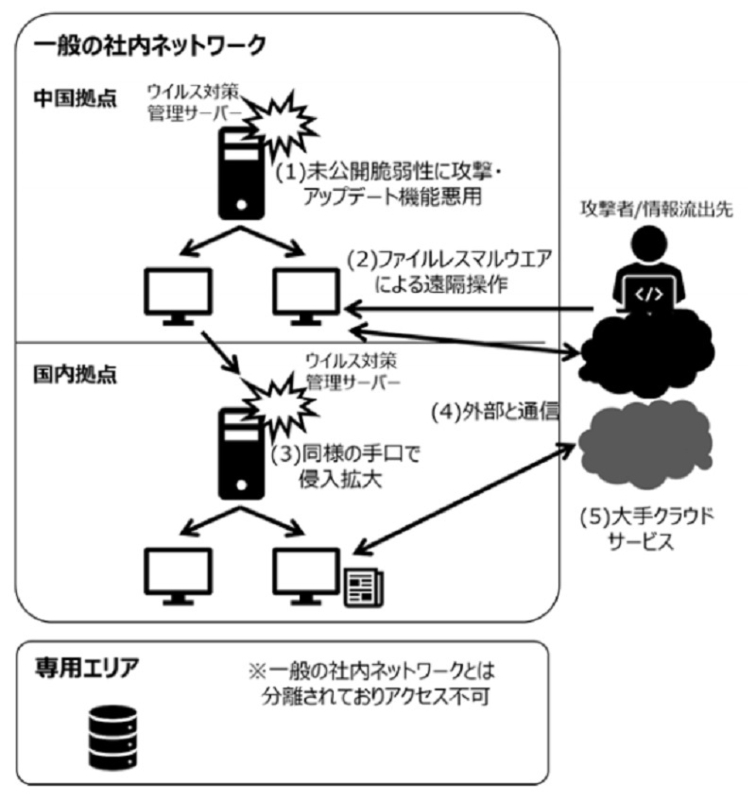

この図を見ると、マルウェアに感染したサーバー以外に、遠隔からのマルウェア感染拡大の通信が成功していたこと、不審なクラウドサービスとの通信が検出されなかったことによって、そこから感染を拡大させる行為が有効だったことが読み取れる。つまり、C&Cサーバへの通信の監視や、不審なクラウドサービスとの通信を可視化、抑止するような仕組みが実装されていない、あるいは機能していなかったことが読み取れる。

全てでは無いが、セキュリティに限らず日本国内のIT投資の特徴として「同業他社と横並び」になる傾向が有る。三菱電機の一連の報告書を見たサイバー攻撃者は、三菱電機程の企業のセキュテリィであっても迂回出来る攻撃手法として、同業他社やその他国内企業を攻撃する有効な手段として、ヒントを与えてしまってはいないだろうか?

・まだ対策は実施されていない

第三報では、「サイバーセキュリティー対策強化に向けた今後の取り組み」が記載されおり、今後のセキュリティ対策ソリューション強化案と、4月1日以降にセキュリティ対策を新体制で刷新すると記載されている。

一見するとセキュリティ強化が成されると読み取れるが、サイバー攻撃者の視点に立てば「まだ強化されていない」「4月1日まで新体制にならない」と読み取れる。セキュリティ対策案は実施してから公表すべき内容では無いだろうか?

・全ての企業が三菱電機と同程度の対策を実施出来るわけではない

第三報の最後は「当社は、今回の事案を教訓として、社会全体のセキュリティーレベル向上に貢献してまいります。」と締めくくられている。同社は今回の事案の概要や同社が行った対策を社会に公表することで、日本全体のセキュリティレベル向上に貢献出来ると考えたのかもしれない。

しかし、残念ながら全ての企業が三菱電機同様にNIST流多層防御を実装出来るわけではないし、自社CSIRTを運用出来るわけでもない。三菱電機の今後のセキュリティ強化施策を真似出来るわけではない。セキュリティにかけられる予算と人員リソースは企業によって大きく異るからである。そういった状況と社会的にも注目の高い事案で、サイバー攻撃の成功の手口を公開することは、社会的意義よりも、三菱電機よりセキュリティ対策を具備できない他の日本企業に対するサイバー攻撃を増加させるリスクは無いだろうか?

■GDPR対応等の観点からも不安が残る

今の時代、グローバルにビジネスを展開している企業が意識すべきは、NISTのサイバーセキュリティーフレームワークに準拠していることではなく、欧州のGDPRや米国カリフォルニア州消費者プライバシー法(CCPA)等の法令対応である。これらの国や州に属する個人情報流出が発生した場合には、制裁金を課せられるリスクがある。

また、GDPRは個人情報の流出を企業が認識した場合には、72時間以内に管轄監督機関に報告する「努力」をしなければならない。三菱電機の不正アクセス断定から、アクセスされたファイルの仕分けまでには一ヶ月の時間を要しており、そこからさらに事案の公表には半年経過している。

自社CSIRTを抱える企業でさえ、これ程の時間を必要とするのだから、他の企業はGDPR等の要求に対応することは出来るのだろうか?という不安を感じる。

なお、昨年米国で不正アクセスによって一億件以上の情報漏えい事故を起こした「CapitalOne」は2019年7月17日に外部のセキュリティ研究者から報告を受け、その2日後の2019年7月19日に内部調査によってインシデントの発見に至り、2019年7月29日に本件を公表と対策が完了したことを発表している。不正アクセス直後はその数が膨大であったため大きな批判を集めたが、その後の迅速な対応を評価する声は多い。

三菱電機の不正アクセス事案はセキュリティ業界でも関心は高く、詳細の公開を求める声は少なくない。しかし、注目度の高い事案だけに、情報公開には慎重に対応する必要があるだろう。