Emotet感染チェックツール「EmoCheck」の使い方。

国内でも感染例が急増しているマルウェア「Emotet」。JPCERT/CCの調査によれば、2020年2月7日時点で、情報提供ベースで延べ約3,200組織の感染を確認しており、このうち、約2,000組織の感染が2020年1月以降の感染報告となっている。なお、JPCERT/CCは、この数字に関して情報提供意識の高まりなどから情報提供数が増えたこともあり、必ずしも感染組織数の急増を意味するものでは無いとしている。

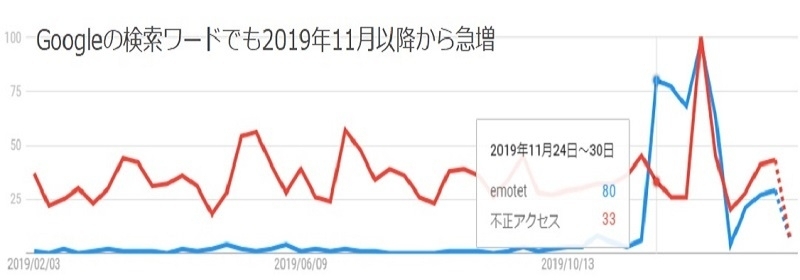

しかしながら、「Emotet」によるものと思われる情報漏えいインシデントに関する報道は日増しに増えており、Google Trendの推移を見ても日々関心は高まっていると推測される。

こういった状況を踏まえて、JPCERT/CCは「Emotet」の感染状況を調査するツール「EmoCheck」を公開した。本稿ではEmoCheckのダウンロードから利用方法までを簡単に解説する。

■EmoCheckのダウンロード方法

EmoCheckはGitHub上に公開されており、以下のURLからEmoCheckのページへ移動可能。

EmoCheck https://github.com/JPCERTCC/EmoCheck

1) EmoCheckをダウンロードする

EmoCheckダウンロードページから、調査対象のパソコンに合った実行ファイルをダウンロードする。

- 64Bit版のWindowsを利用している場合 emocheck_x64.exe

- その他Windowsを利用している場合 emocheck_x86.exe

2) ダウンロードした実行ファイルのハッシュ値を調査する

念の為ダウンロードしたファイルが破損していないか?あるいは改ざんされていないか?を確認するため、ファイルのハッシュ値を比較する。Windows 10ではcertUtilコマンドを実行することで、ファイルのハッシュ値を確認可能。certUtilコマンドの実行結果と、Github上のハッシュ値を比較して、一致していれば破損や改ざんがされていないことが確認出来る。

Windows 10でのハッシュ値の確認方法

C:\>certUtil-hashfile emocheck_x64.exe SHA256

SHA256 ハッシュ (対象 emocheck_x64.exe):

65838c35d03fe36e9dba1408e2278f8bc282b1319fefaabee4491b45e1254163

CertUtil:-hashfile コマンドは正常に完了しました。

3) EmoCheckを実行する

コマンドプロンプトからEmoCheckをダウンロードしたディレクトリに移動し、EmoCheckを実行する。

特にオプションの指定は必要無い。EmoCheckを実行し、感染していなければ「Emotetは検知されませんでした。」と結果が表示される。

■バッチファイルの作成

1台の感染端末の感染状況を調べるなら、前述の方法で調査可能である。しかし、数千台あるパソコンを調査するのは大変なので、以下のようなバッチファイルを作成し、共有のファイルサーバ等に実行結果を保存するようにしておけば、調査負荷が軽減されるだろう。

CheckEmotet.bat

echo %date% %time%>> test.txt

hostname>> test.txt

ipconfig>> test.txt

echo Press any key

emocheck_x64.exe>> test.txt

上記のバッチファイルをダウンロードしたemocheckと同じディレクトリに保存し「CheckEmotet.bat」を実行すると、実行した日時と、実行したパソコンのホスト名とIPアドレス、emocheckの実行結果が「test.txt」に保存される。

※test.txt、emocheck_x64.exeについては環境に応じて修正が必要。

もし、Emotetに感染していた場合には、ホスト名やIPアドレス情報を基に感染端末からの他システムへのアクセス状況を調査する必要があるため、本バッチファイルでは合わせて取得出来るようにしている。

感染拡大の止まらない「Emotet」。「Emotet」の感染によって自社だけでなく取引先にも損害を与えるリスクが存在するため、自社は大丈夫、自分は大丈夫と思わずに、感染状況を調査することを推奨する。