Office365のOutlookアドインを悪用するフィッシングキャンペーンが登場

これまでも幾つかのOffice365ユーザーを標的としたフィッシング攻撃を紹介してきた。Office365に限らずSaaSサービスを対象にしたフィッシング攻撃は、本物のログイン画面に似せた偽のログイン画面を準備し、偽サイトを訪れたユーザに「ユーザー名とパスワード」を入力させ認証情報を盗もうとするのが一般的だ。

今回、セキュリティ対策企業のPhishLabsが「ユーザ」ではなく、Office365のアプリケーション等が利用する「OAuth API」を利用して受信者のOffice 365アカウントとそのデータにアクセスするという新しい手法のフィッシングキャンペーンを発見した。

■Microsoft Officeアドイン機能の悪用

Outlookには、アドインと呼ばれる機能がある。アドインをOutlookにインストールするとOutlookの機能を拡張することが出来る。アドインはマイクロソフト以外の第三者も開発可能であり、アドインの入手方法は、Office Storeからダウンロードしたり、ファイルダウンロードやURLをクリックすることでもインストール可能である。デフォルトの設定では、全てのユーザーがOutlookアプリケーションにアドインを適用可能になっている。

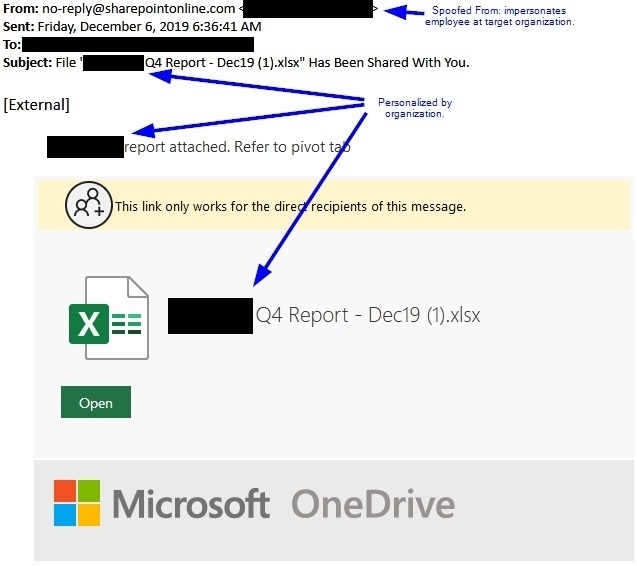

今回新たに発見された「OAuth API」を使ったフィッシング攻撃は、このアドインインストール機能を利用する。まず、対象となるユーザに対して、OneDriveやSharePointへのリンクを装ったフィッシングメールを送付する。

このリンクは、以下のようになっている。

hXXps:// login {dot} microsoftonline {dot} com / common / oauth2 / v2.0 / authorize?%20client_id = fc5d3843-d0e8-4c3f-b0ee-6d407f667751&response_type = id_token + code&redirect_uri = https%3A%2F%2Fofficemtr.com %3A8081%2Foffice&scope = offline_access%20contacts.read%20user.read%20mail.read%20notes.read.all%20mailboxsettings.readwrite%20Files.ReadWrite.All%20openid%20profile&state = 12345Ajtwmd&response_mode =%20form_post&nonce = YWxsYWhFFIGR

URL自体は「login.microsoftonline.com」となっており、正規のマイクロソフトドメインとなっている。

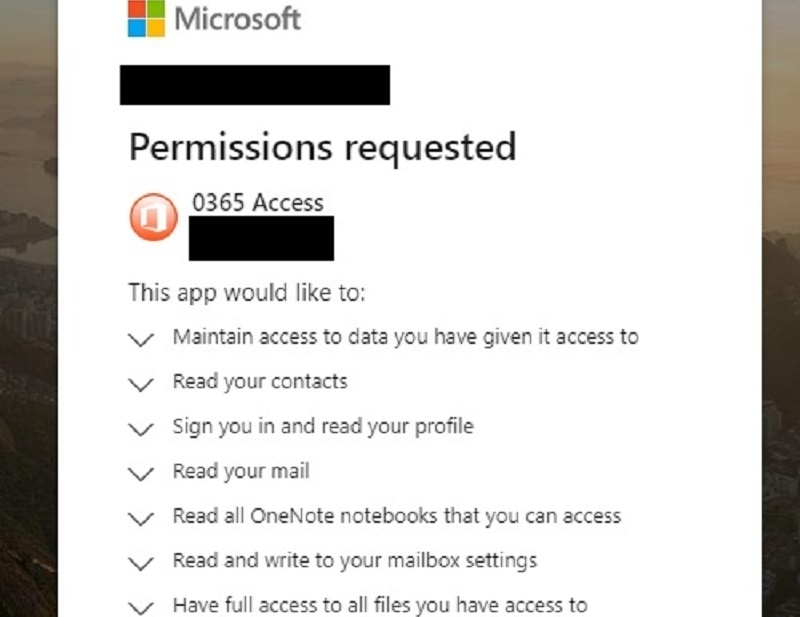

このリンクをクリックすると、Office365でアプリケーションとの連携許可、および権限付与を確認する画面が表示される。この画面はフィッシングサイトではなく、Office365の正規の機能により表示されるものだ。

求められている権限は非常に多くの権限を要求しており、以下の操作やデータ閲覧を可能にする。

- アクセス権を付与したデータへのアクセスを維持する

- 連絡先の読み取り権限

- プロフィールの読み取り権限

- メールの読み取り権限

- アクセスできるすべてのOneNoteノートブックの読み取り権限

- メールボックス設定の読み取りと書き込み

- アクセスできるすべてのファイルへのフルアクセス

これらの権限を取得することによって、攻撃者はユーザーのOneNoteノートブック、保存されたファイル、および電子メールと連絡先を読み取ることがで可能になる。但し電子メールを送信することは出来ない。もし、この攻撃にひっかかってしまった場合には、アカウントのパスワードを変更しても効果はなく、アクセス権限を付与したアプリケーションの連携を解除する必要がある。

■本攻撃に対する推奨事項

PhishLabsは、本攻撃のようなフィッシング攻撃の被害に合わないために以下の内容を推奨事項として案内している。

・公式のOfficeストアからダウンロードされていない、または管理者によってホワイトリストに登録されていないアプリをインストールするOffice 365ユーザーの機能を制限する。

・エンドユーザーのセキュリティ意識向上トレーニングに、本攻撃を加える。

・この攻撃方法の修復手順をインシデント対応計画に加える。なお、パスワードの変更、セッションのクリア、多要素認証(MFA)の有効化などの従来の方法は、この攻撃には効果的では無い。

・Office365にインストールされているアプリまたはアドインを確認する。詳細については、危険なアプリの調査に関するMicrosoftのチュートリアルを参照。