「ランサムウェアお譲りします」最新のサイバー攻撃事情がやばい

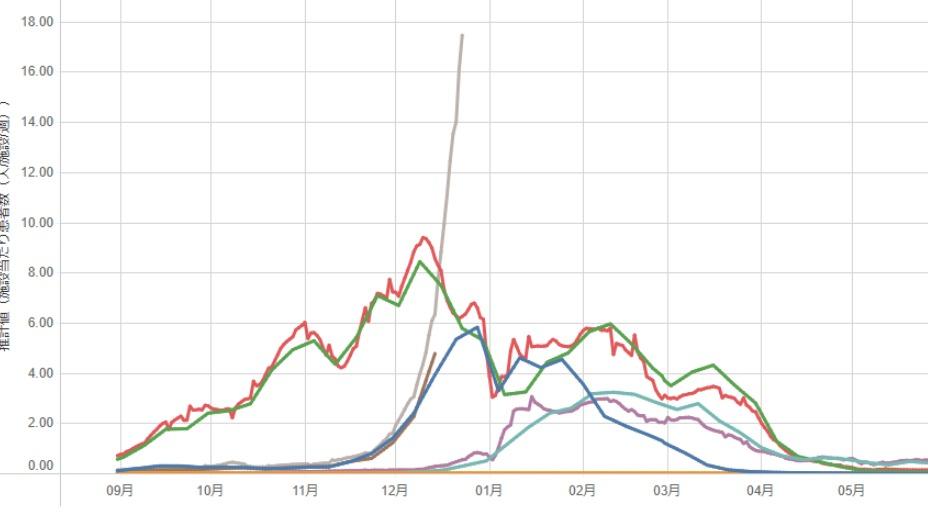

現在、世界の各地でランサムウェア(身代金要求型ウィルス)による攻撃が増加している。

先日も富士フイルムが、サーバーに外部から不正アクセスを受けた可能性があると発表、ランサムウェアによる攻撃の可能性が報じられている。

日本企業だけを見ても、攻撃が広範囲にわたっていることがわかる。本田技研工業(ホンダ)、カプコンなどが攻撃を受けており、TOTO、塩野義製薬、シチズン時計、鹿島建設、キーエンス、キャノンなど日本企業の海外拠点も狙われている。

セキュリティ企業のクラウドストライクによる2020年度版「CrowdStrikeグローバルセキュリティ意識調査」によれば、「日本でランサムウェアの被害にあった組織のうち、32%が身代金の支払いを選びました。こうした組織が攻撃者に支払った身代金の平均額は117万ドル(約1億2,300万円)です」と報告されていることから、表に出ていないだけで日本企業はかなり被害に遭っていると言っていいだろう。

海外企業でも被害を受けている企業は数多いが、先日話題になった米石油パイプライン大手「コロニアル・パイプライン」がランサムウェアで操業停止した例のように、インフラへの攻撃も明らかになっている。カナダの航空大手ボンバルディア社から、台湾のパソコンメーカーのエイサー、米ワシントンDCの警察なども被害に遭っている。さらに、各州政府機関や警察が数多くランサムウェア被害に遭って日常業務に支障が出ているし、ドイツの病院ではランサムウェアで治療ができなくって死者も出ている。とにかく、攻撃は深刻になっている。

そもそもランサムウェアはいつからよく知られるようになったのか。実はその歴史は古く、1989年にすでにランサムウェア攻撃は確認されている。以降も攻撃は確認されていたが、2013年頃には攻撃の数が激増。その背景には、身代金の支払いに足がつかない仮想通貨ビットコインが使われるようになったことがあった。

2017年頃になるとはランサムウェアの被害が次々と明らかになる。「WannaCry」 「NotPetya」「BadRabbit」「Maze」といった大規模なランサムウェア攻撃が話題になり、メディアでも大きく取り上げられるようになった。

もともとランサムウェアは、感染したコンピューターを勝手に暗号化して使えなくしてしまい、「元通りにしてほしかったらカネを払え」と脅すものだった。

しかし攻撃される側もいつまでも同じ手口に引っかかることはなく、例えば、パソコンのデータをバックアップして、ランサムウェアで使えなくなっても再構築するといった対処を取り、身代金を払わないようになる。すると攻撃側は、ランサムウェアに感染させたあとに保存されているデータを盗んでしまい、「その内部データをばらまかれたくなかったら身代金を払え」という攻撃も加わった。

この「二重」攻撃が昨年あたりから急増しているのである。

しかも最近では、サイバー犯罪集団がハッカーたちにランサムウェアを「提供」し、テクニカルサポートをしたり、脅迫などをサポートするサービス(RaaS)まであるという。要するに、ランサムウェアを貸してくれるサービスだ。その見返りに、被害者から支払われた身代金から数%の支払いを受けるなど、ビジネス化していると見られている。

攻撃を受けるのは何も大手企業ばかりではない。アジア地域のサイバー攻撃動向を調査しているある欧米情報機関出身のサイバーセキュリティ専門家は最近、筆者の取材に、日本を含めた各地で中小企業などが狙われていると指摘している。

では企業は、そんなランサムウェアによる攻撃をどう防げばいいのか。注意すべきポイントはいくつかある。超基本的なものだが、改めていくつかおさらいしたい。

まず、攻撃の多くは電子メールから始まる。確実に送信者が分かっている相手以外から届いたメールは要注意だ。間違っても添付されたファイルなどは開けて(実行して)はいけない。

最近では知り合い本人や実在する有名企業を装うなど本物のようなメールも来るので、そういうケースがあることも頭に置いて、少しでも変だと感じたメールは開けずに、ひと手間かけて確認をすべきだ。

またインターネットサイトから感染するケースも少なくない。ウェブサイト上にある画像やファイルにアクセスすることで感染につながることがあるので、サイト閲覧やクリックにも注意が必要だ。

そしてこれは全てのサイバー攻撃の対策に求められるが、コンピューターのOSやアプリケーションを最新にアップデートしておく。セキュリティソフトを導入することは基本中の基本だ。加えて、怪しいUSBなどのデバイスをコンピューターに差し込まないことなども守るべきだ。

ランサムウェア攻撃への対策としては、もう一つ重要なことがある。それは、感染してしまった後の対応だ。

感染の事実を公表し、きちんと当局などと一緒に対処していると明らかにすることが必要なのである。上場企業なら攻撃を受けたことは株価などに響くので明らかにしたくないかも知れないし、中小企業などでも会社の評判を落としたくないからと報告しないケースもあるかもしれない。

だが、きちんと攻撃被害を明らかにすることは、犯罪者に対する抑止力になる。例えば、「空き巣」で考えてみると、被害届けが出ないなら犯罪者は調子良く犯行を重ねていくだけである。

攻撃を受けたらすみやかに当局に通報して公表したほうがいい。

最近なら、サイバー攻撃対策をしていない企業はほとんどないだろう。情報が抜かれるというのは犯罪行為であり、企業側も情報が「盗まれた」という感覚でいていい。空き巣に鍵をこじ開けられて事務所を荒らされて大事な書類を盗まれるのと同じだ。つまり、盗まれたら、被害者なのである。

筆者が現在、懸念しているのは、こうしたランサムウェア攻撃が、海外で報告されているような、日本のインフラ事業者や政府機関、自治体などで起きることだ。さらに、病院なども感染すれば人の命にも関わる。日本は全体で、セキュリティ対策を再確認したほうがいいだろう。

ランサムウェア攻撃はこれからも手口を変化させながらさらに多くの被害を出すことになると見られている。攻撃実態を知り、とりあえずできる対策は実施することが必要だろう。

忘れてはいけないのは、デジタル化でシステムなどが便利になればなるほどサイバー攻撃のリスクは高まるということ。少し不便と感じることもあるかもしれないが、少しの手間こそが、被害を防ぐ第一歩だと肝に銘じたほうがよさそうだ。