セールスフォースの設定ミスを検出するSSPM機能をMcAfee Enterpriseが提供開始

McAfee Enterpriseは同社が提供するCASBであるMvision CloudにてSalesforceの設定ミスを検出するSSPM for Salesforce(SaaS Security Posture Management)の提供を開始した。

■SSPM(SaaS Security Posture Management)とは?

SSPMとはSaaS(Software as a Service)の設定ミスを監査するソリューション。

セールスフォース等のクラウドサービスはクラウド上でサービスが提供されているため随時機能が追加される。本来このようなサービスの進化は利用者にとって好ましいものであったが、機能追加が発生することで導入当初に想定していなかった新機能が追加されたことによりアクセス権限が変更され意図せぬ情報漏えい等が発生するリスクが問題視されるようになってきた。

こういった設定ミスを担当者の目視による修正では限界があるため、機械的に対処するためのソリューションとしてSSPMが脚光を集めている。

■設定ミスが大きな問題として取り上げられたセールスフォース

昨年から国内のセールスフォース利用企業にて設定ミスが原因とされる情報漏えいが多数報道され、今なお設定ミスによる情報漏えいが後をたたない。

参考:【独自】米企業クラウド「難解で手に負えず」、ペイペイも楽天も神戸市も…設定ミスで情報流出か

セールスフォースはCRMから発展し、企業における営業活動やサポート業務、マーケティング支援やECサイト構築といった幅広い業務を支援する機能が実装されている。

そのため必然的にセールスフォースには顧客の個人情報や企業の営業活動全般に関わる機密情報が大量に保管される状態となっている。機密情報の宝庫であるセールスフォースのIDは非常に価値があるためサイバー攻撃者にとっても魅力的だ。

SSPM for Salesforceでは、不正アクセスやコンテンツの盗聴といったサイバー攻撃に対してセールスフォースが脆弱な設定になっていないか?を監査する。

現在以下の20項目について設定監査が提供されている。なお、今後も随時設定監査項目は追加されていく予定だ。

・コンテンツの保護機能の監査

- コンテンツセキュリティコントロールが有効になっているか?

- コンテンツ盗聴保護が有効化されているか?

- XSS保護が有効化されているか?

・ユーザセッションに対する監査

- セッションタイムアウト時に強制ログアウトが有効になっているか?

- セッションタイムアウト時の警告ポップアップを無効にするが有効になっているか?

- セッションが発信元のIPアドレスに固定されているか?

- セッションタイムアウト値が15分に設定されているか?

・認証に関する監査

- ログインフォレンジックが有効化されているか?

- ユーザーに複雑なパスワードを設定させるようになっているか?

- ログイン試行の最大回数が3回に制限されているか?

- パスワードのロックアウト期間が永久に設定されているか?

- パスワードの最小文字数が8文字以上か?

- 過去のパスワードの利用制限回数が10回以上になっているか?

- 90日に1回はパスワードをリセットするようになっているか?

- ユーザーに複雑なパスワードを設定させるようになっているか?(プロファイル)

- ログイン試行の最大回数が3回に制限されているか?(プロファイル)

- パスワードのロックアウト期間が永久に設定されているか?(プロファイル)

- パスワードの最小文字数が8文字以上か?(プロファイル)

- 過去のパスワードの利用制限回数が10回以上になっているか?(プロファイル)

- 90日に1回はパスワードをリセットするようになっているか?(プロファイル)

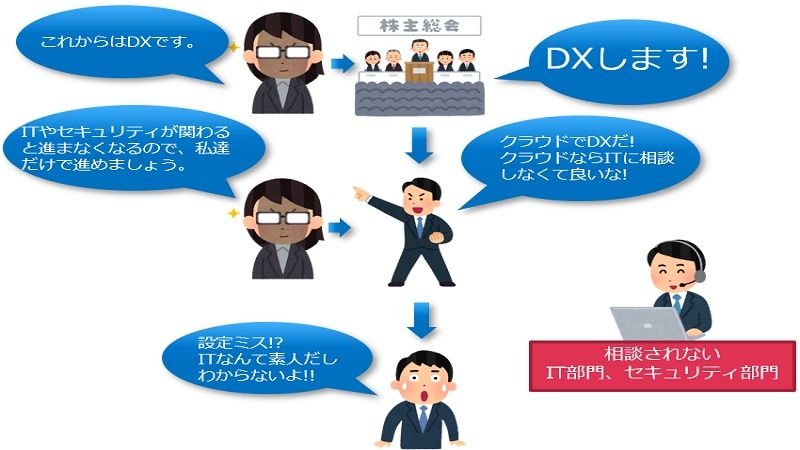

■経営層の鶴の一声で進むDXプロジェクトはセキュリティが軽視されがち

筆者もクラウドセキュリティを担当しているため、MS365やセールスフォース、Box等に対するセキュリティ検討の場に立ち会うことがある。しかし、大半はそれらのサービス導入後に声がかかる。それらのサービス導入前に声がかかったことは殆どない。

そして、声がかかる時の大半は「何かが起きた時」であり、最も多いのはMS365への不正アクセス発生時だ。インシデントが発生したか、もしくは同業他社等が不正アクセス被害にあって自社も心配になった時に声がかかる。

そういった場面に遭遇し「なぜ、導入当初からセキュリティ対策を検討していなかったのか?」と尋ねると「そんなことを検討する必要があると思っていなかった」「大手だから安心だと思っていた」というような返答が返ってくることが大半だ。もう少し踏み込んで聞いてみると「経営層がDXの目玉として生産性向上を目的にトップダウンで導入を進めた。経営層を中心としたチームで導入が進められセキュリティチームには声がかからなった」というような事を耳にすることも少なくない。

クラウドサービスを売り込みたい側も「セキュリティ」を理由に導入がストップするのは避けたいので、セキュリティチームが関与してくることを避ける方向に経営層を誘導するケースもあるようだ。

DXを推進している企業では「積極的にクラウドを使わせたい」と考える企業もあり、この考え自体は悪くは無いのだが「セキュリティを重視しているとDXが進まない!」といった思考に陥り、セキュリティ要件より業務要件重視でエンタープライズクラウドソリューションが導入されてしまう実情がある。

昨今のサイバー攻撃は対象企業に与える被害も甚大になっており数億円規模の被害が出るケースも少なくない。「何かが起きてから対策しよう」では手遅れになってしまうこともある。

クラウドサービスの導入時には導入当初から「セキュリティ」も併せて検討することを推奨する。