16億件のパスワード流出、企業で出来る対策は?

日経ビジネスに掲載された「スクープ パスワード16億件の流出を確認」という記事が大きな反響を集めている。

日経ビジネスによれば、ソニー、トヨタ自動車等の日本を代表する企業のIDとPWの一覧が、誰でもアクセスできるウェブサイトを通じて無料でダウンロード可能な状態に有るという。

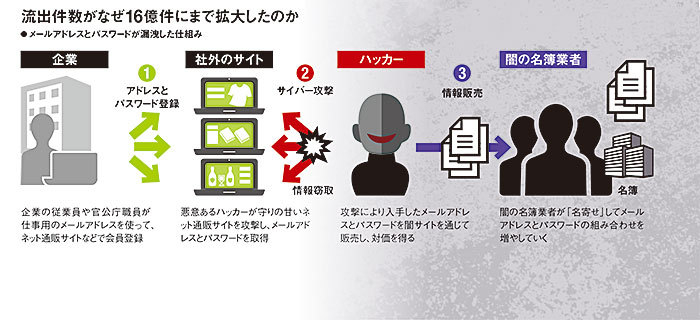

■攻撃の手口

これらの情報は、元々サイバー攻撃者らが利用するインターネットの闇市場「ダークネット」に登録されていたもの。このダークネットに掲載された手法として、日経ビジネスでは、脆弱なECサイト等がID/PW盗難攻撃にあい、そこを利用していた大手企業のID/PWが流出したとしている。大手企業の社内のセキュリティが突破されたのではなく、全く関係のない「社外のサイト」が被害に合い、ID/PWが盗難されたのだ。

■企業としての防衛策

今回の報道で、企業の情報セキュリティ担当者が考慮すべきことは「どの企業が何件流出していたか」という事実より、どういったサイトの利用に危険が有り、自社でそういった危険の有るサイトを利用していないか?を確認することが大切だ。

企業の情報セキュリティ担当者が、同様の被害を予防する手段を紹介しよう。

1) ID/PWの定期的な変更をアナウンスする

今回の報道に有る通り、社員が普段利用している社外サイトがサイバー攻撃に合った場合等には、定期的なパスワード変更が最もコストが安く、効果の高い対策となる。パスワードが定期的に変更されているならば、万が一「過去のパスワード」が流出したとしても、被害に合うリスクは大きく低減される。

2) 情報漏えい事故を起こしたクラウドサービスの利用状況を可視化する

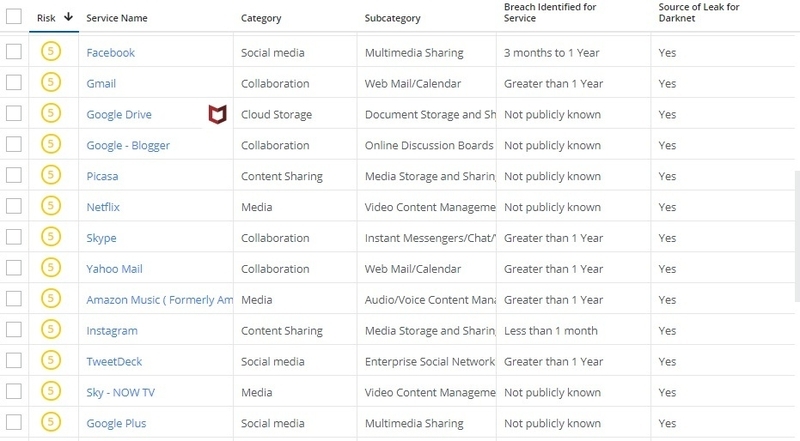

もう一歩踏み込んだ対策として、クラウドサービスの情報漏えい事故状況を分析し、利用者にパスワード変更を要求する予防策も有るので紹介しよう。

筆者が普段クラウドサービスの脆弱性を診断する時に利用する「McAfee Skyhigh Security Cloud」といったCASBソリューションを利用すれば、クラウドサービスの利用上のリスクを分析することが可能になる。このSkyhigh Security Cloudによれば、現在、ダークネット等でID/PW等の情報が登録されている可能性の有るクラウドサービスは168個有り、過去に情報漏えい事故を起こしたクラウドサービスは237個存在する。こういったクラウドサービスには、Facebook、Twitter、Instagramといった利用者の多いSNS、Netflix等の有料サービスも含まれる。

1)の方法では、全社員に対して「パスワード変更」を要求する物だが、2)の方法では「情報漏えいの疑いの有るサイト利用者」を特定した「パスワード変更依頼」が可能となるため、より強固なパスワードへの変更等、予防効果を高めることが出来る。

■個人でも出来る簡易チェック

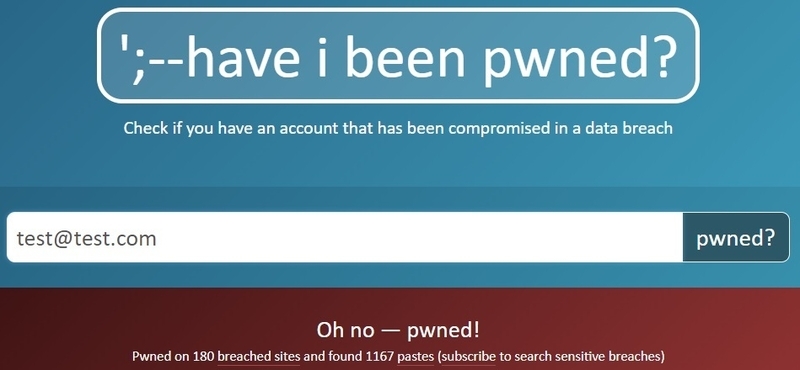

個人レベルでも出来る簡単なID/PW流出のチェック方法を紹介しよう。

「haveibeenpwned.com」というサイトを利用して、流出の簡易チェックを行うことが可能だ。このサイトに訪問し、ユーザIDやメールアドレスを入力し「pwned」をクリックすると、流出状況が確認出来る。画面は「test@test.com」と入力した所。180個のサイトで公開され、1167個貼り付けられていることが解る。

※このサイトで0件と表示されたからといって、安全を保証するものではありません。

■日本の情報セキュリティ対策の課題

今回、日経ビジネスという著名な媒体が報道したこと、16億件という数値が膨大で有ること、ソニー、トヨタ自動車といった著名な企業の情報が含まれていたこと、が重なり大きな話題となっているが、実のところ、こういったリストが存在すること自体は、セキュリティ関係者の間では古くから周知の事実で有った(※日経ビジネスのリストが存在するということではなく、ダークネット等で一般企業ドメインのID/PWが販売されていること)。

サイバー攻撃はITの進化と共に、絶えず変化しており、数年前の常識と対策では防ぐことは出来ない。しかし、日本の多くの企業ではセキュリティ専門の人員が存在していることは珍しく、サイバー攻撃の変化に追随出来ていないのが実情だ。今回舞台になったのは社内の情報セキュリティでは無く「社外のウェブサイト」。企業の情報セキュリティ対策はクラウドやモバイルが浸透した今でも、「社内のセキュリティ対策」に目が向けられており、今回のようなケースが発生すること自体、認識されてもいなかった、というのが日本の情報セキュリティ対策の実情だろう。

世界では、欧州のGDPRを始め企業の情報セキュリティマネジメントを強固にする流れが進んでいる。日本でも情報セキュリティの専任者を育成し、進化するサイバー攻撃に対応できる人材育成が今後のビジネス拡大に欠かせない要素となっていくだろう。