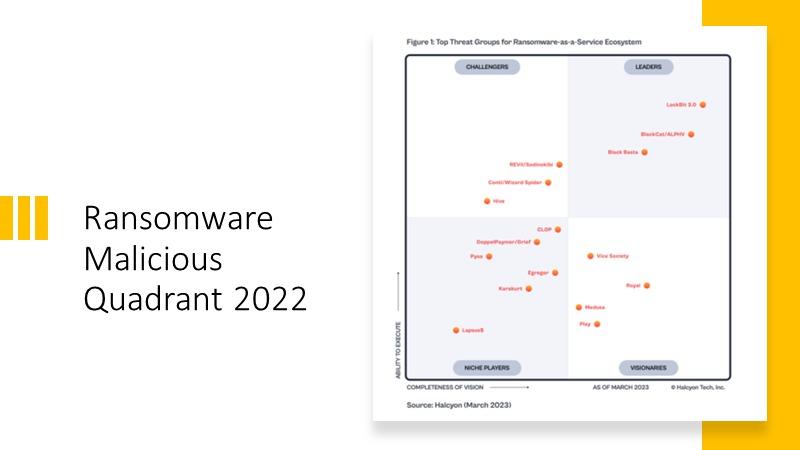

2022年ランサムウェア危険度ランキング: LockBitがトップに

ランサムウェアの専門家であるHalcyonチームは、2022年のデータに基づいて、ランサムウェアの脅威の状況を分析した「Ransomware Malicious Quadrant 2022」を公開しました。

■Ransomware Malicious Quadrantの縦軸と横軸の意味

ランサムウェア MQ は、2022 年の入手可能なデータに基づいています。ターゲットの範囲、攻撃の量、および攻撃キャンペーンの全体的な影響に関して攻撃グループ間でばらつきがあることを考慮すると、ランサムウェア MQ への配置はいくぶん主観的であり、次の基準に関するランサムウェア対象分野の専門家からの入力に基づいています。

■実行能力

- RaaSプラットフォーム:攻撃グループが攻撃を成功させるためのRaaS(Ransomware-as-a-Service)プラットフォームの相対的な成熟度、標的ネットワークの大部分を混乱させる効果、ランサムウェアのペイロードが実行されるまで検知を回避する能力について評価。

- 攻撃量:攻撃キャンペーン量と成功したことが確認された攻撃の割合で評価。

- 身代金要求:身代金要求の金額と、攻撃から生じた収入の推定値で評価。

■ビジョン

- RaaS プラットフォームの開発: RaaSプラットフォームとTTPの継続的な開発・改善の証拠について評価。

※TTP(Tactics, Techniques, and Procedures)とは、サイバー攻撃者の振る舞いである戦術(Tactics)・技術(Techniques)・手順(Procedures)の総称です。

- マーケット、バーティカル、インダストリー戦略:高額の身代金要求/支払いを一貫して実現するためのターゲット選択の有効性を評価。

- ビジネスモデル:研究開発やリクルート活動の見積もり、攻撃関連会社の技術サポートサービスの有無などで評価。

■リーダーズに選定されたランサムウェアグループ

今回リーダーズに選定されたランサムウェアグループはLockBit、BlackCat/ALPHV、Black Bastaの3つが選出されました。これらは高い攻撃能力を持つグループとして知られており、これらのグループに狙われている兆候を発見したら、早急な対策を講じることが推奨されます。

■LockBit

・実行能力

- RaaSプラットフォーム: LockBit は 2019 年からアクティブになっており、セキュリティ ツール回避機能と非常に高速な暗号化速度を備えています。LockBit は、被害者がシステムを復号化するための身代金要求に加えて、機密情報の購入も要求される可能性がある三重恐喝モデルを使用していることで知られています。

- 攻撃量:他の注目度の高いグループの活動が減少したため、2022 年に最も活発な攻撃グループは LockBit であると考えられています。

- 身代金要求:LockBit は 2022 年に 5,000 万ドルを超える身代金を要求しました。

・ビジョン

- RaaSプラットフォームの開発: このグループは攻撃プラットフォームの改善を続けており、2022 年 6 月に BlackMatter ランサムウェアといくつかの類似点を持つ LockBit 3.0 を導入しました。最新バージョンには高度な分析対策機能が組み込まれており、Windows と Linux の両方のシステムにとって脅威となります。LockBit は、Base64 でエンコードされたハッシュと RSA 公開キーを構成に採用し、MD5 でハッシュします。LockBit は独自のバグ報奨金プログラムも作成しました。

- 標的選定戦略:LockBit は、高額な身代金要求を支払う能力のあるあらゆる業界の大企業をターゲットにする傾向がありますが、ヘルスケアをターゲットにする傾向もあります。

- ビジネスモデル:LockBit は非常によく運営されているアフィリエイト プログラムであり、プラットフォームの成熟度と、攻撃収益の 75% もの高額な支払いを提供することで、アフィリエイト (攻撃者) コミュニティの間で高い評価を得ています。LockBit は、支払いを強制するためにデータの引き出しを含む複数の恐喝手法を使用していることが知られています。

■BlackCat/ALPHV

・実行能力

- RaaSプラットフォーム:2021年後半に初めて観察されたBlackCat/ALPHVは、AESキーがRSA公開キーを使用して暗号化されるAESアルゴリズムによって暗号化するRaaSプラットフォームを採用しています。BlackCat/ALPHV には、セキュリティツールを無効にして分析を回避する機能があります。

- 攻撃量:BlackCat/ALPHVは、2022年の間に急速に活発なRaaSプラットフォームの1つとなりました。

- 身代金の要求額:BlackCat/ALPHVは通常、40万ドルから300万ドルの身代金を要求しますが、500万ドルを超えることもあります。

・ビジョン

- RaaSプラットフォーム開発: BlackCat/ALPHVは、並行処理に優れた性能を発揮するプログラミング言語であるRUSTを使用した最初のランサムウェアグループであると考えられています。また、このランサムウェアは、Windowsスクリプトを活用してペイロードを展開し、追加のホストを侵害することも可能です。この開発者は、DarkSide/BlackMatterランサムウェア攻撃にも関連しており、単にこれらのキャンペーンのリブランディングである可能性があります。

- 標的選定戦略:BlackCat/ALPHV のターゲティングには幅広いばらつきがありますが、ほとんどの場合、金融、製造、法律、専門サービス業界に焦点を当てています。

- ビジネスモデル: BlackCat/ALPHV はランサムウェアの実行前に被害者のデータを窃取し (クラウドベースの展開からなど)、身代金要求の支払いを強制する二重恐喝スキームに悪用されます。彼らは、より寛大な RaaS サービスの 1 つを提供しており、アフィリエイトに 80 ~ 90% もの割引を提供しています。BlackCat/ALPHV は、リーク Web サイトをダーク Web ではなくパブリック Web に公開し、可視性を高め、影響を受けた組織に身代金要求の支払いを求めるプレッシャーをもたらしたことでも有名です。

■Black Basta

・実行能力

- RaaSプラットフォーム:Black Basta は、2022 年初頭に初めて出現した最近の RaaS プレーヤーであり、一部の研究者によって Conti および REvil 攻撃グループの復活であると評価されています。

- 攻撃量:2022年春に出現したばかりであることを考慮すると、BlackBastaはすぐに100以上の既知の被害者を持つ最も多量の攻撃グループの1つとなりました。

- 身代金要求:標的となる組織によって異なり、200万ドルに達することもあるとの報告があります。

・ビジョン

- RaaSプラットフォームの開発: Black Basta は、エンタープライズ サーバー上で実行されている VMware ESXi の脆弱性を悪用することで、Windows と Linux システムの両方を実行しているシステムに感染する可能性のあるランサムウェア ペイロードを備えた RaaS プラットフォームを進化させ続けています。また、ターゲットの高速暗号化に ChaCha20 と RSA-4096 の両方を使用しています。場合によっては、感染プロセス中に Qakbot などのマルウェア株や PrintNightmare などのエクスプロイトを利用します。

- 標的選定戦略:Black Basta は通常、製造、輸送、建設および関連サービス、電気通信、自動車セクターなどをターゲットとしています。

- ビジネスモデル :Black Basta は二重恐喝スキームも採用しており、組織が身代金要求の支払いを拒否した場合に、流出したデータを投稿する活発なリーク Web サイトを運営しています。

サイバーセキュリティはビジネスの重要な要素であり、ランサムウェアの脅威は2023年も引き続き継続すると予想されます。同レポートの全文を参照したい方はこちらのリンクにて公開されています。ランサムウェアの脅威を理解し、その対策を立てる一助となれば幸いです。