アフターコロナ時代のセキュリティ新定石:暫定対応から恒久対策へ

2019年末に始まった新型コロナウィルス感染症の世界的流行。それから約2年の「Withコロナ」と呼ばれる期間が経過し、急速なIT環境の変化とそれに伴い高度化したとされるサイバー攻撃に対して、Afterコロナの時代にはどういった視点で対策を考えるべきでしょうか?

■コロナ禍で生じたセキュリティに対する意識の変化

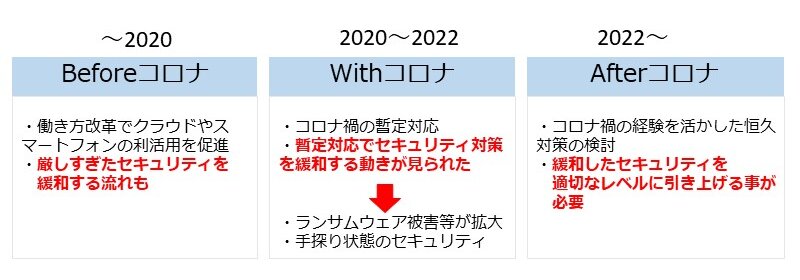

筆者の経験を基にコロナが存在しなかった時代をBeforeコロナ、コロナが急速に流行し始めた期間をWithコロナ、コロナが当たり前になった現在をAfterコロナとして以下のように整理してみました。

■Beforeコロナ:働き方改革でセキュリティを緩和

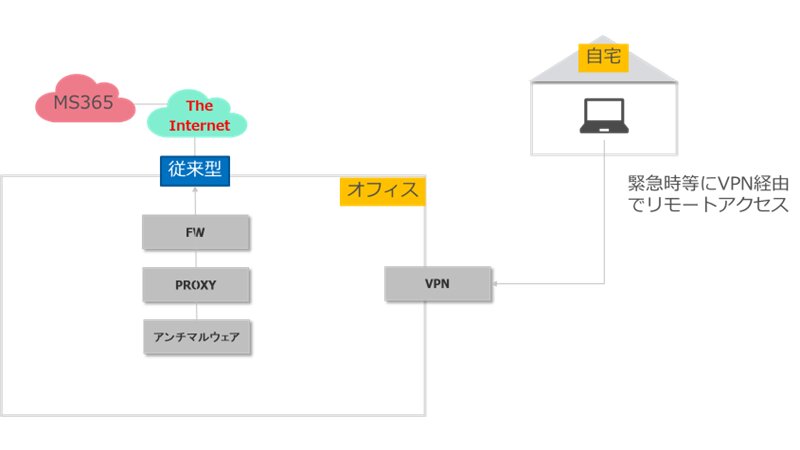

Beforeコロナの時代には、従業員がオフィスに出社して働くことが前提のセキュリティでした。企業と外部ネットワークの間には境界がありその境界をファイアウォールやVPNで守り、社内のPCはアンチマルウェア対策で保護し、インターネット上の有害コンテンツの閲覧防止のためにプロキシがある。

このようなセキュリティ対策がエンタープライズセキュリティの定石とされてきました。また、企業と外の境界が明確であったこともあり情報の持出し等が厳格に管理されていました。

そういったセキュリティの定石も変化を求められるようになっていきます。コロナが流行する少し前の2016~2020年頃にかけて企業の中では「働き方改革」の号令のもとクラウド活用やスマートフォンの活用が推進される動きが出てきました。サイバー攻撃で大きな被害が発生する現在では考えにくいかもしれませんがこの頃は「厳しすぎたセキュリティポリシーを緩和しよう」ということを企業のセキュリティのテーマとして検討されることもありました。

ビジネスの変化に追随するために「積極的にクラウドサービスを活用しよう」と当時は多くのメディアやセミナーで語られていたことを覚えている人も少なくないのではないでしょうか。

■Withコロナ:コロナ禍の暫定対応

そして、急速に新型コロナウィルスの感染拡大が始まった2020年。多くの企業は社員の感染対策のために在宅勤務を容認せざるをえない状況に追い込まれ、リモートアクセス環境の整備が多くの企業で進みました。

・コロナ禍の暫定対応として緩和されるセキュリティポリシー

新型コロナの感染が急速に拡大したため政府からも企業に「在宅勤務を要請」する事態となりました。企業はこれまでのオフィスで出社するというスタイルから自宅から仕事をするという変化に対応せざるを得なくなりました。

この緊急事態に対応するために企業は従来定めていたセキュリティポリシーを緩和する必要性が生まれました。

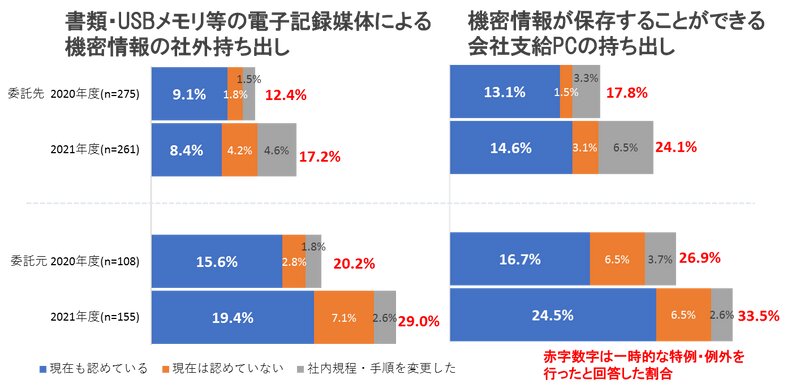

IPAの調査によれば、リモートアクセス対応のために従来持出しを禁止していた社給PCやUSBメモリ等を自宅に持ち帰れるようにセキュリティポリシーの緩和が実施されたとあります。そしてこの緩和されたセキュリティポリシーは現在も引き続き緩和継続されているとのことです。

在宅勤務が増加したためか「USBメモリーを紛失する」という事案も目につくようになりました。USBメモリは小型で持ち運ぶのは便利ですが、会社のように保管場所が確保されていない「自宅」の中では紛失していても「気づいていない」ケースも多いと推測されます。

こういったIT環境の変化やセキュリティポリシーの緩和によって生まれた「セキュリティホール」や「監視の目が行き届かないIT資産」がサイバー攻撃者の対象となり、不正アクセスやランサムウェアによる被害が世界中で見られるようになりました。

・迂回される従来型セキュリティ

世界中がコロナの対応で混乱する中、サイバーセキュリティ攻撃の被害報告も増加するようになりました。「定石とされていた」セキュリティ対策を迂回する攻撃方法が確立され、盲目的に従来型セキュリティが安全であると考え運用していた企業が攻撃の被害にさらされることになりました。

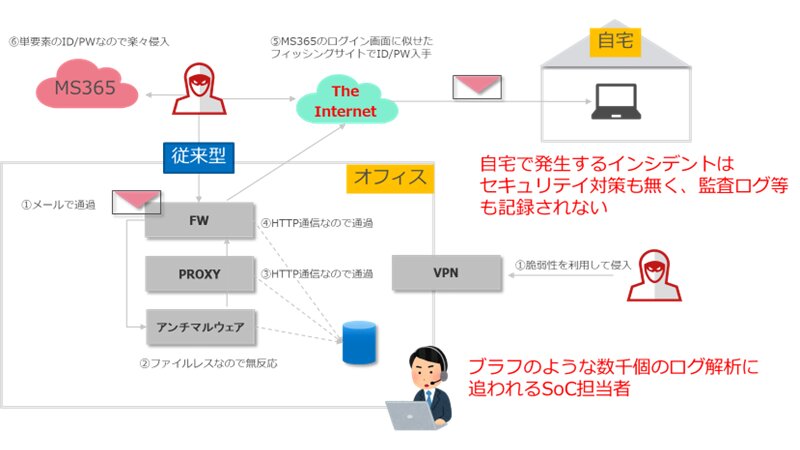

どういった攻撃が実施されていたか一例を記載します。

①メールで侵入し、ファイアウォールを迂回

サイバー攻撃者が企業に侵入することを考える時に真正面からファイアウォールを突破しようと考えるサイバー攻撃者はそれほど多くはありません。それよりはファイアウォールが存在することを前提にそれを迂回する手段を考える方が現在の主流の初期侵入方法となります。

ファイアウォールを迂回し企業に侵入する最も簡単な方法としてサイバー攻撃者はダークウェブ等から入手したメールアドレス等を基に大量のフィッシングメールを送付します。

②ファイルレスでアンチマルウェア対策を迂回

フィッシングメールは「メール」ですからファイアウォール等でブロックされることなく通過し従業員のもとに届きます。従業員がうっかりメールを開いてしまうとマルウェアに感染します。この時企業が従来型のアンチマルウェア対策を導入していることは「サイバー攻撃者も予測」しているため、従来型のアンチマルウェアでは検出されないように「ファイルレス」という攻撃を仕掛けます。簡単に言えばWindowsの標準ツール等を含んでいるだけなので「攻撃に利用出来てもマルウェアではない」ようにしてアンチマルウェアのチェックを迂回します。

③使い捨てドメインや盗難ドメインでProxyを迂回

フィッシングメールで不審なURLをクリックしてもProxyで保護しているから大丈夫。そう考えるシステム管理者も少なくありません。

しかし、サイバー攻撃者も企業がProxy等で保護していることは「想定の範囲内」であるため、Proxyを迂回出来るように新規に取得したドメインでProxyのカテゴリーフィルタリングに登録されていないドメインを利用したり、サービス利用が停止したため利用可能になったドメインを取得し「古くから信頼されているドメイン」であるように見せかけることで、Proxy等の保護を迂回します。

④認証を迂回

MS365等のログイン画面に偽装したフィッシングサイトに誘導し、MS365のID/PWを入力されることに成功すれば、あとはそのID/PWを利用して正規のMS365にアクセスするだけです。

MS365のログイン画面までは全世界共通なのでインターネットが繋がる環境があればどこからでも、誰でもアクセス可能です。

⑤SoCの監視を迂回

セキュリティで保護されていない在宅勤務者のパソコンからフィッシングサイトへアクセスした場合等には「フィッシングサイトにアクセスした」ことすら企業のセキュリティ部門は検出出来ない可能性があります。

企業内部でSoCと呼ばれるセキュリティ運用部門があったとしても「監視対象外」のシステムに加えられる攻撃を検出することは出来ないのです。

・意図せぬ情報漏えいの発覚

サイバー攻撃対策に頭を抱えるIT部門に追い打ちをかけるようにして発覚が進んだのが「クラウドサービスの設定ミスによる意図せぬ情報漏えい」でした。「働き方改革の号令」により導入されたクラウドサービスの多くがセキュリティの考慮不足によってデフォルトの設定で運用されており「誰でも機密情報にアクセス出来る」という状態で運用されているクラウドサービスが度々報道されるようになりました。

■Afterコロナ:コロナ禍の経験を活かした恒久対策へ

新型コロナウィルスの感染拡大から約2年が経過しましたが、サイバーセキュリティの被害が収まる兆しは見えません。

コロナ禍での暫定対策から、Afterコロナという視点で恒久対策を検討する企業も出てきました。中にはコロナ禍で急遽導入したセキュリティソリューションの見直しを検討する企業も出てきています。

次回はAfterコロナ時代のセキュリティ新定石としてゼロトラスト化やSASE/SSEについて記載します。