ポータルサイトで続出する不正ログイン ユーザーの意識改革も必要

8月12日、サイバーエージェントが運営するコミュニティサイト「Ameba(アメーバ)」に約24万件の不正ログインがあったことがニュースになりました。同社は、この不正ログインは、サーバに対して直接クラッキングを仕掛けたのではなく、他社サービスから流出した可能性のあるID・パスワードを使ったものとみています。実は最近、同じような手口の不正アクセス事件が多発しているのです。

特に危険な「標的型攻撃」

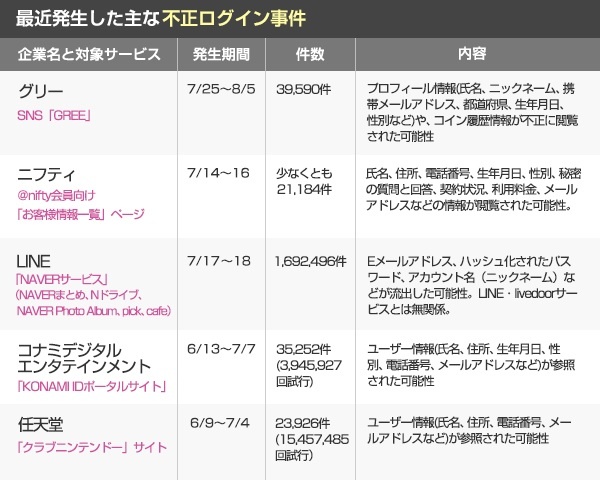

7月から8月中旬にかけて企業側が正式発表した不正アクセス事件だけでも、ここまでの数に上ります。いずれの企業も個人情報を扱うにあたり万全のセキュリティ体制を整えているはずですが、サーバに対するクラッキングは防げても、正規のIDとパスワードでアクセスされると容易に防げません。 それでは、犯人はどのようにしてIDとパスワードを入手したのでしょうか。可能性としては、メールやウェブサイト閲覧によるウイルス感染、偽装したウェブサイトに個人情報の入力を促す「フィッシング詐欺」など、さまざまな手法が考えられます。しかし現在、これらの中でも特に危険視されているのが「標的型攻撃(スピア型攻撃)」です。 従来の攻撃は、不特定多数を狙ったばらまき型が主流でした。一方の標的型攻撃は、特定の企業や部署、さらには個人に対してピンポイント攻撃を仕掛けるものです。こちらは犯行前に綿密な調査をしているケースが多く、実在する部署や個人の名前を騙り、ターゲットに疑念を抱かせることなく添付ファイルの実行やURLのクリックに導きます。まったく知らない人物からであれば警戒しますが、見知った名前だと気が緩んでしまう、という人間心理を利用した手口です。 また、標的型攻撃はその巧妙さから、ターゲットが攻撃されたことに気付きにくいのも難点です。ファイアウォールやアンチウイルスなどセキュリティ製品の多くは、世界中のどこかで検知・検疫された情報をシグネチャとして共有することで、次回からの攻撃をシャットアウトします。しかし、標的型攻撃は発覚前の「ゼロデイ攻撃」状態が長く続くケースが多く、セキュリティ製品では検知・検疫できない可能性も高くなるわけです。