知っているようで意外と知らない? “脆弱性管理”の解像度を上げよう

筆者は、最新のセキュリティ技術にも関心を持っていますが、やはり重要なのは「基礎」だと考えています。基礎は地味で目立たず、皆知っているという前提になっていることが多いため、メディアでも大きく取り上げられません。 リスク評価のマトリクスを作り、対処によってどこに移動できるかを考える(出典:「脆弱性管理の手引書 システム管理者編1.0版」) 例えば個人的には大変重要であると思っている「バックアップ」などは特集されることはまれですし、「最小権限の原則」などはセキュリティの基礎の基礎だけに、既に知っているということになっています(実際は別として……)。これはセキュリティ分野に限らない現象だと思っていますが、もはや「ゼロトラスト」の概念や「脆弱性(ぜいじゃく)管理」すら、基礎とされつつあり、注目が薄れているように思えます。 筆者も「脆弱性管理をしましょう」という一言で終えてしまうことが増えてきました。自戒をこめて、そもそも脆弱性管理をどうしたらいいのだろうと考えたとき、大変素晴らしい、すぐに役に立つであろう資料が日本シーサート協議会(以下、NCA)から公開されました。ありがたく、この資料を紹介したいと思います。

脆弱性管理ってなぜ難しい? 解像度を上げて課題に対処せよ

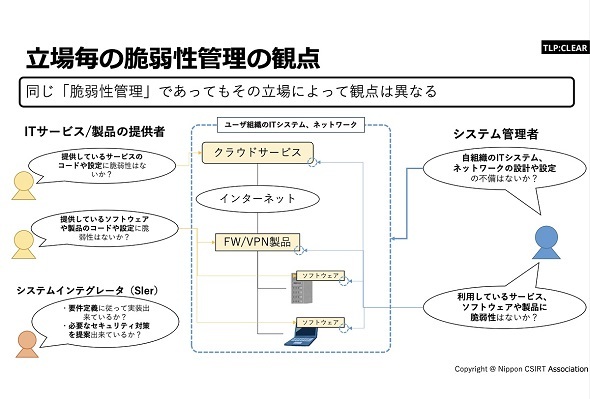

NCAは、日本のあらゆる業種の組織内にあるCSIRT組織が集まり、CSIRT同士が緊密に連携するために活動している組織で、執筆時の加盟チーム数は563と、非常に大きなチームになっています。チームの中では各種ワーキンググループが活動しており、脆弱性管理ワーキンググループの成果物として、2024年10月に「脆弱性管理の手引書 システム管理者編1.0版」(以下、脆弱性管理の手引書)が公開されました。 これまで筆者は「脆弱性管理が大事」と繰り返しお伝えしてきましたが、一筋縄ではいかないものです。特に「脆弱性管理」という言葉そのものも、組織内にいるメンバーによって捉え方や観点が大きく異なることが、これを分かりにくくしている要因の一つでしょう。 脆弱性管理の手引書は主に「システム管理者」の立場(企業においてはサービスやソフトウェアを使う利用者の立場)の方々を対象に、組織内でIT資産が管理されている前提で、脆弱性管理を「対象の識別」「脆弱性情報の内容把握」「組織におけるリスク評価と対処」「対策」という各プロセスでまとめています。まさに今このコラムを読んでいる皆さんにとって重要な情報を読みやすく、理解しやすくまとめた良書だと思います。 同ドキュメントのポイントは、観点によって「脆弱性管理」の姿が違うということです。システム管理者は主に、自社システム内に設計や設定の不備はないかどうか、それらに脆弱性はないかどうか、という観点を持つことになると本書では伝えています。多くのセキュリティキーワードに共通することですが、何らかのキーワードが大きく注目を集めたとき、もう一度基礎に立ち戻って、それが本当に意図する意味は何だろう、と考えることの重要性を思い出します。 読者の皆さんは脆弱性管理というと、もしかしたら「脆弱性情報を集め、周知すること」というイメージを持っているかもしれません。このコラムでもよく取り上げる、JPCERTコーディネーションセンター(JPCERT/CC)のJVN脆弱性レポート情報や米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)の「既知の悪用された脆弱性カタログ」(KEV:Known Exploited Vulnerabilities Catalog)を確認するだけでも大変素晴らしいのですが、本書ではその先に何をすべきかをしっかりとまとめています。 脆弱性情報の内容を把握したら、それが組織にどの程度のリスクを生じさせるかを評価することこそが、システム管理者の重要なタスクです。本書ではその点に関して、単にパッチを適用することだけでなく、発生可能性を低減させる対処を選択したとき、どのようなリスク評価となるかを考えるなど、組織の状況に合わせた対処を考える流れを紹介しています。「パッチはすぐには適用できない」というのはどの現場でも同様です。そこで諦めるのではなく、できることをしたらリスクがどう変化するのかを考えるようにしていきましょう。