いまだ静かなロシアのサイバー攻撃 ロシアにやられたエストニアから学べる教訓とは

今、ウクライナでロシアによる侵攻が続いている。ロシアのウラジーミル・プーチン大統領の最終目的は、現在の親欧米であるゼレンスキー政権を親ロシア政権にすげ替えることだと見られている。

ロシアがウクライナに侵攻する際には、サイバー攻撃なども活発に行われるだろうとセキュリティ専門家らは指摘してきた。ただ現在のところ、ロシア側からは深刻なサイバー攻撃は確認されていない。

ただ過去を振り返ると、国家的に激しいサイバー攻撃を敵対視している国に実施したことがある。2007年のエストニアだ。

これから激しさを増すかもしれないロシアのウクライナに対するサイバー攻撃とはどういうものが考えられるのだろうか。エストニアのケースから考察してみたい。

エストニアの首都タリンにある第二次大戦のロシア兵墓地には、2メートルもあるロシア兵士のブロンズ像が立っていた。1991年にソビエト連邦から独立を回復したエストニアは2007年、ソビエト時代の1947年に建てられたこの像の撤去を検討していた。

エストニアに暮らすロシア系住民は、この像を、第二次大戦中にナチス・ドイツと戦って犠牲を払いながら勝利した象徴としてきた。一方で、エストニア住民にしてみれば、この像はソビエトによる侵略の象徴に他ならなかった。

そして2007年4月27日、エストニア政府はこの像の撤去に乗り出す。すると、ロシア系住民からの激しい抗議が暴動に発展。エストニアとロシアの関係も一気に緊張した。ロシアでは、セルゲイ・ラブロフ外相が「胸くそ悪い」と発言し、ロシア議会はウラジーミル・プーチン大統領に対してエストニアへの経済制裁を決めるよう要求する事態になった。

さらに同日、ロシアのインターネット上にはエストニアに対するDdos攻撃への参加を呼びかける記事がオンライン掲示板にアップされた。そこにはエストニアに対する、細かな攻撃方法までが記された。サイバー攻撃をできる人たちに参加を促した。

街頭の暴動は多くの逮捕者を出したが、数日後に落ち着いた。ところが、インターネット上ではエストニア政府や金融機関を狙ったサイバー攻撃が勢いを増していった。攻撃手段は主に、ウェブサイトの改ざん、大量のジャンクメール送信、ピング攻撃(パケットを送信して相手コンピューターが反応するかを見る「ピング」を大量に送信して悪用する)、ボットネットを使ったもので、省庁や議会、金融機関だけでなく、メディアや一般企業にも被害は及んだ。

ハンサ銀行(現在のスウェド銀行)はオンライン業務を停止に追い込まれ、100万ドル規模の損失を出した。ある新聞社では、一気に230万回のアクセスが起き、サーバーはパンクして何度もクラッシュした。

こうした攻撃は、すでに乗っ取られていたとみられるエジプトやベトナム、ペルーなどのコンピューターからも発信されていた。エストニアのネットワークには、一秒間に400万パケット以上、つまり通常の200倍となるトラフィックが発生。インターネットなどの機能が不通になった。

エストニアへの攻撃は、数週間にわたって3週間近く続いた。

■ サイバー攻撃は「武力行使」なのか

国際社会ではロシアに批判の矛先が向いたが、ロシアは知らん顔を続けた。しかし後に、ロシアの民主主義・反ファシスト青年運動組織である「ナーシ」のメンバーが、このサイバー攻撃についてロシア政府の関与を認めている。このメンバーは与党・統一ロシアの幹部補佐だったので、情報を掴んでいた。

この攻撃では、欧米の軍事同盟であるNATO(北大西洋条約機構)も衝撃を受けた。というのも、NATO条約には集団的自衛権を発動できる第5条という規定が存在する。加盟国が「武力攻撃」を受ければ、NATOへの攻撃とみなし、集団的自衛権を行使できるのである。そしてエストニアNATOのメンバーだ。

だがここで難しい問題が表面化した。エストニアへの攻撃は、「武力攻撃」だったのか。そうであれば、NATOは集団的自衛権を行使できることになる。ただ問題は、すべての状況証拠がロシアの関与を示していたが、ロシアがしらを切ってロシア国内での捜査に協力しなければ、誰が攻撃を行ったのかはほぼわからない。そんな状況でロシア政府に責任を問えるのかーー。

エストニアの攻撃でNATOは第5条を適用しないと決めた。

筆者が2014年、ワシントンDCで開催されたサイバーセキュリティ関連のパネル・ディスカッションに参加した際に、この問題が議題に上がった。パネラーの一人だったルーマニアの外交官で、当時、NATOの新興安全保障問題・事務次長補だったソリン・ドゥカウが、このエストニアへのサイバー攻撃に言及。「軍事的な手段としてサイバー攻撃が使われた例だと言える」と断言していた。

カンファレンスの後半に行われた質疑応答で、第5条を適用する境界線はどこにあるのかと聞かれたドゥカウは、一概にラインを示すことはできないと答え、アトリビューション(発信元)の特定と攻撃の規模、そして死傷者の有無によって、その都度、政治的に決断されるべきだと語っていた。

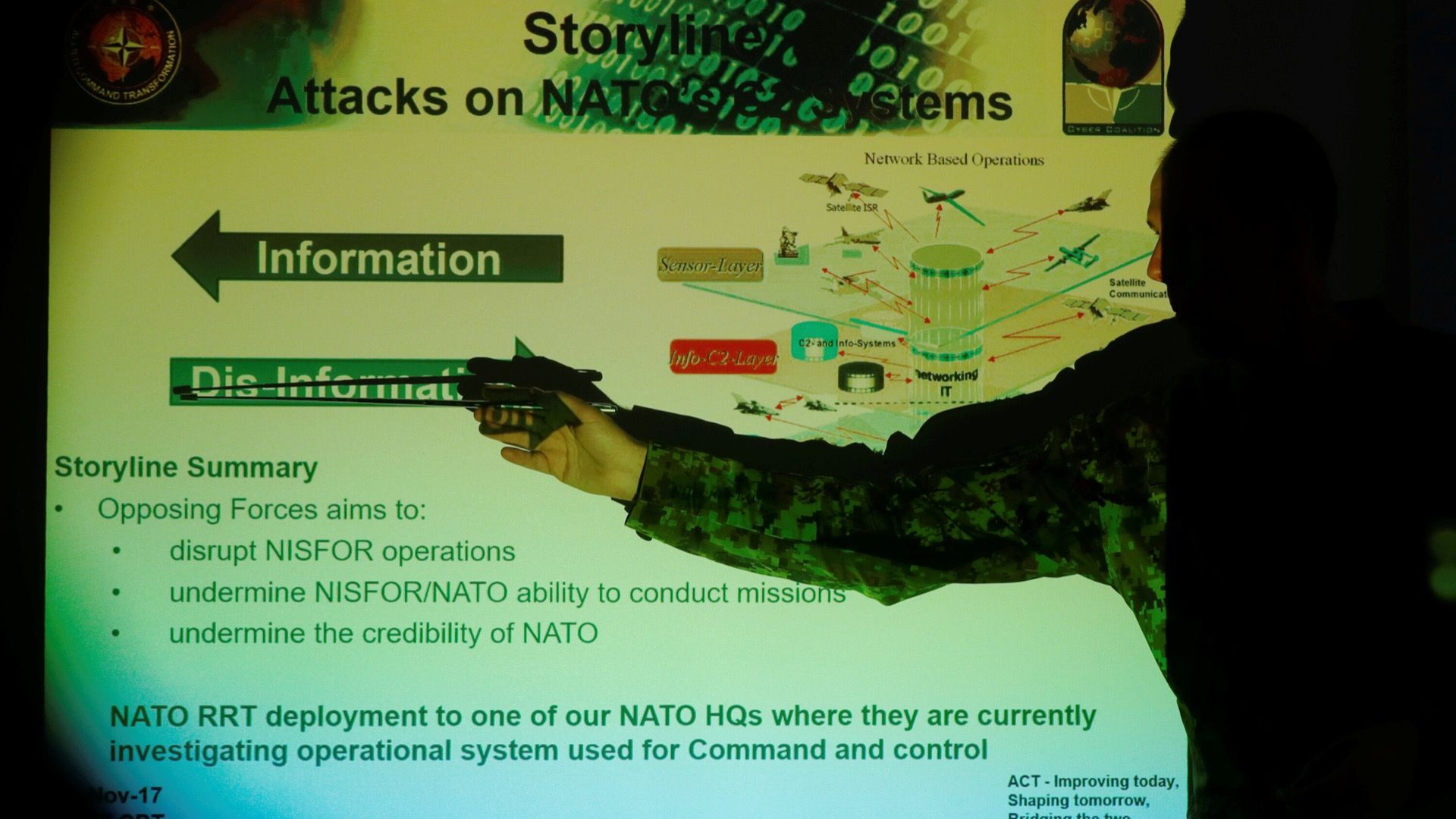

いずれにせよ、NATOがエストニアの一件でサイバー紛争の現実を見せつけられたことは間違いない。NATOは攻撃の後、直ちにサイバー専門家をエストニアの首都タリンに送り込み、捜査と対策の協力を行っている。加盟国であるアメリカもサイバーセキュリティ専門家をエストニアに派遣。その上で、2008年にNATOは初めてとなるサイバー防衛政策を制定し、NATOサイバー防衛センターの設立を決定した。そして本部を、タリンに置くことに決めている。

エストニアのケースは2007年の出来事ではあるが、今では攻撃方法がさらに巧妙になっていることは間違いない。

経済を麻痺させ、メディアをダウンできれば、それだけで国内をパニックに陥れることができる。電力や水道、鉄道や空港を機能不全にすれば混乱が起きることは必至であるし、原子力発電所が狙われる可能性もある。これらはどれもサイバー攻撃で実行することが可能である。

サイバー安全保障の専門家らの間では、そのうちに死傷者が出るような強烈なサイバー攻撃が発生する可能性があるとずっと言われてきた。さらには、局地的な攻撃となる爆撃などよりも、大規模で効果的な攻撃となり得る、とも指摘されてきた。

ここまで見てきた通り、ロシアは、今から15年ほど前にエストニアへこんな攻撃を行っているのである。テクノロジーは比較にならないほど進んでいるし、ロシアのサイバー攻撃能力も世界をリードするレベルになっている。

ウクライナのみならず、ロシアと対峙している国々は、最低でもこうした攻撃には対策をしておいたほうがいいだろう。