半沢直樹第三話で指摘された「クラウドにバックドアを仕込むよ!は起き得るか?

好調な視聴率を記録している人気ドラマ「半沢直樹」。本作は放送後にセキュリティ描写に対して議論が巻き起こる。第三話で話題を集めた、クラウドにバックドアを仕込むという行為は実際に可能なのだろうか?ドラマ流の演出はさておき、現実的には十分発生しうる攻撃だと、筆者は考える。

■バックドアとは?

ドラマ中でスパイラル社長の瀬名が「SREチームここに呼んで!これからセントラル証券のクラウドにバックドア仕込むよ!」と指示し、このセリフがSNSで大きな話題を集めた。

そもそも、バックドアとは何だろうか?バックドアを直訳すると「勝手口」「裏口」となる。ようはシステム上正式に認められた侵入口とは違う所に「裏口」を作り、システム管理者に気づかれないよう、こっそり侵入するための「裏口」、それがバックドアだ。

SNSでは、バックドア等簡単に作れるわけではなく、ましてや金融機関のシステムにそんなこと出来るわけがないと、多くの指摘が入った。

■想像上のセキュリテイと、現実のギャップ

筆者も幼い頃、映画やドラマの中で「凄腕のハッカー」が登場し、キーボードを素早く叩いて、ターゲットのコンピューターに忍び込むというような描写を見かけるたびに、漠然と世の中には「凄腕のハッカー」と言う人達が存在し、ファイアウォールや様々な防御をくぐり抜けていく、凄い人が居るんだなと、思っていた。

そして、そんな「凄腕のハッカー」から大切な情報を守るために、企業のシステムは厳重に守られている、特に金融機関等のセキュリテイは厳重に守られていて、外部から侵入する等絶対不可能なのだろうと思っていた。

しかし、現実にセキュリテイの仕事に従事するようになってくると、適切に構成されたファイアウォールを真正面から突破してくるような攻撃はまず見かけない。大半は放置された脆弱性を利用するか、フィッシングメールやソーシャルエンジニアリング攻撃によって、警戒心の低い従業員のIDを盗んで侵入するような行為が多い。ようは、侵入出来そうなシステム上の構成ミスや弱い部分を探し出し、忍び込まれるような攻撃が多数を占めているというのが実態だ。

このようなシステム上の構成ミスは至る所に存在し、関与するシステムの数や人の数が増えるほど、弱い所は必ず出てくる。例え金融機関のシステムであったとしても、それは例外ではない。ましてや対象がクラウドだとしたら、それは尚更だ。

■AWSを利用し、サイバー攻撃によって一億人の情報漏えいとなったキャピタルワン

金融機関がクラウド上に構築したシステムがサイバー攻撃にあった事例を紹介しよう。2019年7月、米国金融サービス大手Capital One(キャピタル・ワン)がサイバー攻撃にあい、一億人を超える個人情報が盗まれた。Capital OneはAWS上にシステムを構築していたが、このシステムを守るために設置していたWebファイアウォール(WAF)の設定ミスを悪用されたのが原因だった。

■主要なセキュリテイインシデントとなった設定ミス

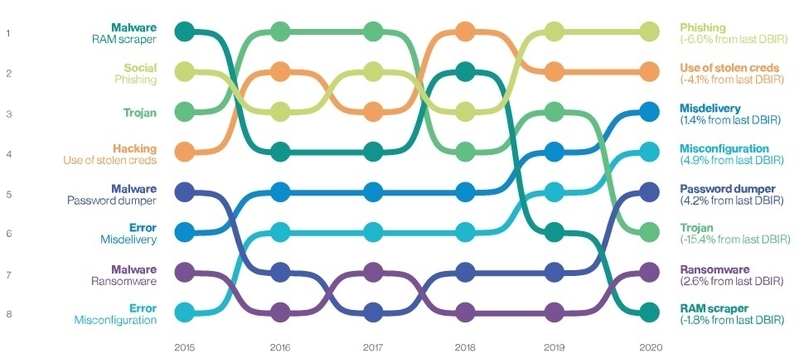

Verizon社の情報漏えいインシデント調査レポートによると、2020年に最も印象的だった事象は「設定ミス」が主要な情報漏えいの原因になったことであると報告されている。

下図は、同レポートからの抜粋となるが、一般的に良く知られているランサムウェアは情報漏えいの原因としては2016年をピークに減少傾向にあり、代わりに台頭してきているのが「設定ミス」であると述べている。

■クラウドサービスで特に多発する「設定ミス」

筆者は業務で「AWSセキュリティアセスメント」を行っているが、AWSのアクセス制限を行うセキュリテイグループの設定を開発者が勝手に変更し外部からのアクセスを「全て許可」にしているようなケースは、良く見かける。

AWSのEC2インスタンスを勝手に起動し、外部からRDPやSMB接続を許可し「テレワークをしていた」ようなケースも、良くある話だ。

サイバー攻撃被害にあい9拠点の工場停止という大きな被害を受けた本田技研は、外部からアクセス可能なRDPサーバの存在が指摘されていた。

当然RDPが許可されているようなシステムであれば、外部からも簡単にアクセス出来てしまう。システム管理者に内緒でこういったEC2を起動していれば、立派な「バックドア」の誕生である。

適切に管理されていないクラウドなら、このようなバックドアは比較的簡単に作れてしまう。

■金融機関のクラウドだから大丈夫は、根拠のない思い込み

金融機関が運営しているクラウドだから大丈夫。というのは、根拠のない思い込みにすぎない。クラウドサービスの特徴は進化し続けることだが、それを扱う人間がその進化に追随出来ているとは限らない。もちろん金融機関と一言で言っても多様なため、クラウドサービスに強い金融機関もあれば、そうでないところもある。

最近は金融機関でもクラウドサービスの採用が進んでいるが、クラウドサービスの進化に行員が追随しセキュリテイまで把握し、適切に開発者に伝えることは容易ではない。「自分達がわからない」から「分かっていると思うSIer」等にシステム開発を委託することになるわけだが、多くの場合「いついつまでに、この予算でシステムを作って欲しい」と伝えるだけで、セキュリティ要件まで網羅出来ていることは多くない。クラウドサービスにおいて考慮すべきセキュリティを理解出来ている人は少ないのが現実であり「自分たちで理解出来ていないことは、指示出来ない」からだ。

そして、受託したSIerは納期と予算を守って納品するが「指示の無かったセキュテリィ設定はデフォルト」で提供したりする。リリースされたばかりの新機能を使えと指示された開発者は、時間がないので検索にひっかかった技術ブログを参考に、その内容をそのまま適用しているかもしれない。

こうして、納期と予算だけは守られたシステムがリリースされ、筆者がセキュリティアセスメントの依頼を受けセキュリティ上の問題を指摘すると、構築を担当したSIerから「そんな要件は聞いてませんから」という押し問答が始まるのを筆者は何度も見てきた。

セキュリティも含めて適切に構成され、厳重に管理されているシステムであれば、バックドアを作ることは容易ではないが、金融機関なら大丈夫というのは根拠がない。

■クラウド上の設定ミスがあったと見ればリアリティが増す

「SREチームここに呼んで!これからセントラル証券のクラウドにバックドア仕込むよ!」というセリフが耳目を集めることになったが、現実的には一企業の社長が社員に向かってバックドアの作成とそれを利用した不正アクセスを指示すること自体は犯罪行為となるため有り得ない。これは、ドラマの演出上の表現であって現実にはあり有り得ないだろう。

しかし、その他の点については、クラウド上に構築されたシステムに対して、パスワードが規程を満たしていなかったり、不要な通信ポートが閉じられていなかったり、といった「設定ミス」があったとしたなら、現実的にも十分起こりうる話である。「凄腕のハッカーが現れてファイアウォールを突破する」ような描写より、むしろリアリティがあったりする。

是非、攻撃されたセントラル証券のセキュリティ担当者にはCASBやゼロトラストセキュリティを実装することで、こういった設定ミスや外部からの侵入を防ぐ対策を検討して頂きたい。