2019年10月のハニーポット観察記録。100万回を超えるMySQLへの攻撃を観測

サイバー攻撃は日々変化しており、サイバー攻撃者の手口やトレンドを知ることは対策を考える上で貴重なデータとなる。こういったサイバー攻撃者の手口を知るツールとして、ハニーポットというツールが存在する。ハニーポットとは、わざとサイバー攻撃を受ける「囮サーバー」を設置し、サイバー攻撃者の手口や、トレンドを把握するというもの。

2019年10月1日から31日までの期間に、AWS上に設置したハニーポットで検知したサイバー攻撃についてレポートする。

■ハニーポットの構成

本レポートで使用したハニーポットはAWSの東京リージョンに設置されており、AWSのパブリックIPアドレスを割り当て、パブリックDNSは割り当てていない。AWSのセキュリティグループはハニーポットにログインするポート番号以外は全てオープンとなっている。「AWSのセキュリティグループの設定を誤るとこんな攻撃を受ける」という視点で見て貰うと、セキュリティの重要性を理解する助けになるだろう。

■攻撃を受けたハニーポットトップ 10

- Dionaea 1,642,651

- Heralding 385,219

- Honeytrap 249,452

- Cowrie 240,638

- Mailoney 68,026

- Tanner 10,917

- Rdpy 4,968

- Adbhoney 3,600

- Ciscoasa 1,946

- ConPot 694

最も多くのサイバー攻撃を受けたのは、Dionaeaと呼ばれるハニーポット。DionaeaはHTTPやFTP、MySQLといったメジャーなサービスを提供するハニーポット。160万回を超えるサイバー攻撃を検出した。160万回のうち約100万回がMysqlに対する攻撃。次いで49万回がsmbdに対する攻撃だった。

Heraldingは、資格情報を狙う攻撃を検知するハニーポット。期間中に38万回を超える攻撃を検知しており、ほぼ9割がVNCの通信ポート5900番に対するものであった。

HoneytrapはTCP/UDPに対する攻撃を検知するハニーポット。期間中に24万回を超える攻撃を検知した。IPアドレス 45.136.109.9から33870番ポートに対して93,760回の攻撃を検知していた。8088番ポートに対しては5万5千回の攻撃を検知しており、複数のIPアドレスから攻撃を受けていた。5038番ポートに対して2万3千回の攻撃を検知していた。

■攻撃を仕掛けてきた国

- Russia 245,858

- Republic of Korea 229,339

- China 223,292

- Vietnam 221,516

- United States 221,013

- Republic of Moldova 174,138

- Taiwan 121,014

- India 103,134

- Indonesia 89,908

- Thailand 64,922

期間中に攻撃を仕掛けてきた国は、上記の順位となった。

■侵入を試みられたユーザID

- sa 1,032,085

- root 16,678

- admin 7,560

- 22 1,434

- 1,365

- nproc 934

- enable 297

- user 256

- shell 240

- support 159

- pi 112

- test 109

- guest 98

- 0 81

- 123456 77

- ubnt 69

- default 68

- usuario 67

- ubuntu 60

- oracle 56

- 123 50

- supervisor 45

- ftpuser 44

- tech 41

- service 34

- admin1 32

- applmgr 32

- com 32

- www 32

- nagios 31

- Admin 30

- sh 30

- mysql 29

- Administrator 26

- administrator 26

- postgres 25

- temp 22

- 888888 21

- 666666 19

- ftp 19

- Passcode 18

- password 18

- 1234 16

- git 16

- mother 15

- cisco 14

- mobile 14

- 12345 13

- qwerty 13

- jboss 12

期間中に50個のユーザIDを利用する攻撃が観測された。最も多かったユーザ名は「sa」。これはSQLサーバで利用されるユーザID。次いでroot、adminが続いた。何れもシステム管理者用のユーザIDとして、広く一般的に知られている物であり、こういった特権IDは複雑なパスワードや二要素認証を適用することが重要であることが、攻撃頻度の多さから実感できる。

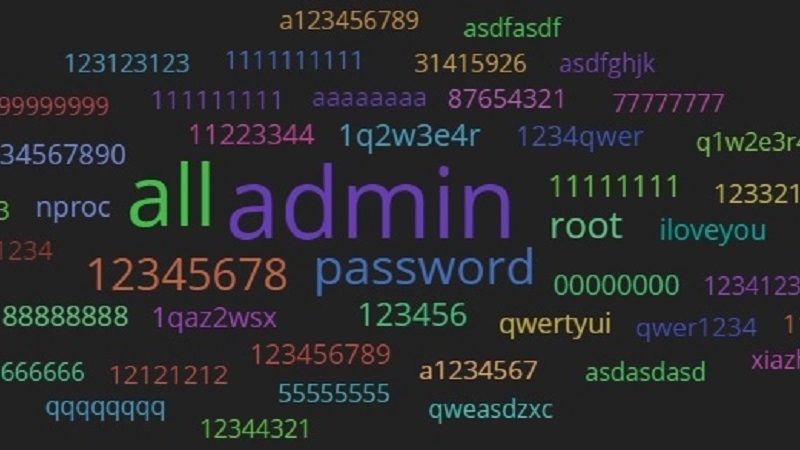

■侵入を試みられたパスワード

- admin 5,628

- 4,784

- password 2,338

- 12345678 2,073

- root 1,500

- 123456 1,251

- 1q2w3e4r 1,165

- 11111111 966

- 1qaz2wsx 958

- 11223344 944

- 0 915

- qwertyui 910

- 1234qwer 895

- 123456789 888

- nproc 887

- iloveyou 883

- 88888888 881

- 1234567890 864

- aaaaaaaa 859

- 87654321 846

- abcd1234 842

- a1234567 807

- 111111111 790

- 123321123 778

- qwer1234 776

- 12121212 773

- 123456123 768

- 55555555 753

- q1w2e3r4 749

- 12341234 742

- 77777777 741

- asdasdasd 740

- 31415926 739

- 1111111111 736

- 99999999 716

- qweasdzxc 716

- 33333333 708

- 123123123 699

- asdfghjk 696

- 123456789 695

- 66666666 693

- 147258369 691

- 0 687

- 111111 687

- qqqqqqqq 685

- 12344321 672

- 22222222 672

- xiazhili 661

- asdfasdf 658

- a123456789 655

期間中に入力されたパスワード。adminやpassword、空白、といった単純なフレーズや、qwertyuiといったキーボードの配列通りに入力しただけのパスワードは利用を避けた方が良いことが解る。

■侵入後に実行されたコマンド

- shell 1,136

- system 1,022

- cat /proc/cpuinfo | grep name | wc-l 941

- cat /proc/cpuinfo | grep name | head-n 1 | awk'{print $4,$5,$6,$7,$8,$9;}' 940

- uname-a 940

- cat /proc/cpuinfo | grep name | head-n 1 | awk {print $4,$5,$6,$7,$8,$9;} 939

- cat /var/tmp/.var03522123 | head-n 1 939

- echo "321" > /var/tmp/.var03522123 939

- rm-rf /var/tmp/.var03522123 939

- cat /proc/cpuinfo | grep model | grep name | wc-l 938

Cowireと呼ばれるハニーポットでは、SSHを起動し、サイバー攻撃者が入力したコマンドを記録出来る。期間中に記録されたコマンドは上記の通り。

■利用を試みられたCVE

- CVE-2006-2369 389,315

- CVE-2001-0540 8,865

- CVE-2012-0152 951

- CAN-2001-0540 472

- CVE-2002-0013 CVE-2002-0012 284

- CVE-2002-0013 CVE-2002-0012 CVE-1999-0517 193

- CVE-2018-14847 CVE-2018-14847 100

- CVE-2005-4050 77

- CVE-2014-0160 35

- CVE-2003-0818 33

期間中に最も多かったCVEはCVE-2006-2369。これは、RealVNC Serverの脆弱性。次のCVE-2001-0540はWindows の Terminal Server Service におけるメモリリークの脆弱性。CVE-2012-0152はリモート デスクトップの脆弱性。